Uno sfruttamento di questo bug di sicurezza si concretizza come un attacco alla supply chain. Ma questa volta “la foglia” non sono le aziende interconnesse al software, ma i pazienti. Il rischio quindi non sono dati personali o finanziari, ma la vita delle persone.

La US Cybersecurity and Infrastructure Security Agency (CISA) ha avvertito di una vulnerabilità critica riscontrata nei sistemi di apparecchiature cardiache dell’azienda Medtronic.

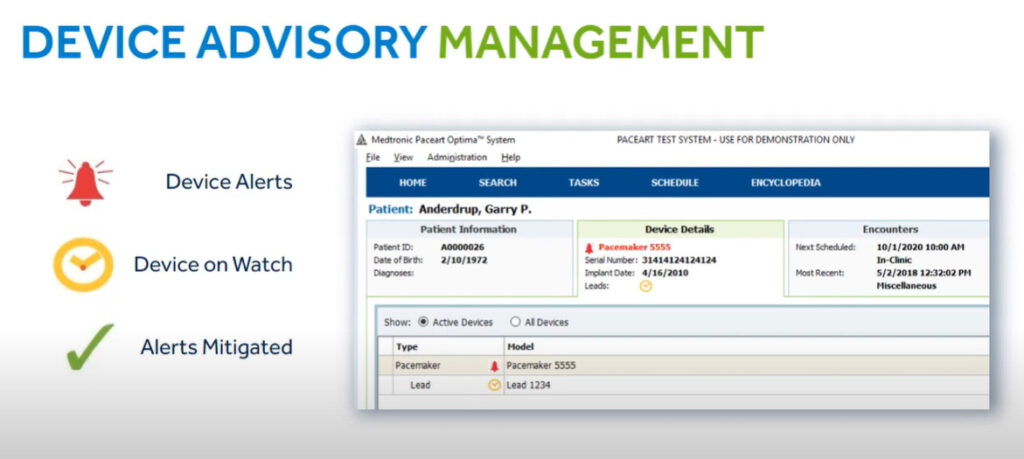

La vulnerabilità in questione è il CVE-2023-31222 (CVSS: 9.8) che colpisce una software prodotto dalla Paceart Optima che gira su server Windows delle organizzazioni sanitarie. Paceart Optima viene utilizzato per archiviare e recuperare dati dai dispositivi medici in esecuzione nel corpo dei pazienti.

La vulnerabilità consente agli hacker di rubare, eliminare o modificare i dati, nonché di penetrare nella rete di un’organizzazione medica. Inoltre, utilizzando questo bug del software, un utente malintenzionato può eseguire da remoto del codice. Si tratta di una Remote Code Execution, RCE, sul dispositivo e condurre attacchi DoS (Denial of Service, DoS).

Medtronic ha confermato una vulnerabilità nella funzione di messaggistica di Paceart Optima che non è abilitata per impostazione predefinita.

Il produttore dell’apparecchiatura ha esortato le strutture mediche a contattare il supporto tecnico di Medtronic Paceart per installare l’aggiornamento e correggere la vulnerabilità. Il difetto interessa tutte le versioni dell’applicazione 1.11 e precedenti, ma finora non sono stati registrati casi di sfruttamento.

Gli esperti del settore hanno sottolineato che Medtronic Paceart Optima raccoglie dati critici dai device dei pazienti. Qualsiasi interferenza potrebbe compromettere seriamente le operazioni ospedaliere e i device interconnessi. Poiché la vulnerabilità consente l’esecuzione di codice remoto sul sistema Optima, un utente malintenzionato potrebbe trovare modi per interferire con la manutenzione generale del dispositivo e i relativi flussi di lavoro in ospedale.

Si noti che la vulnerabilità è molto facile da sfruttare. Tale vulnerabilità può essere utile per quei gruppi di estorsioni che di solito prendono di mira ospedali e organizzazioni sanitarie.

Lo scenario più probabile sarebbe che un gruppo ransomware sfrutti la vulnerabilità per crittografare la rete dopo aver rubato i dati dei pazienti. Il mondo nel suo insieme ha visto un aumento significativo dell’uso dei dispositivi IoT. La maggior parte di essi in ambito clinico operano senza password complesse. Questo aumenta notevolmente il rischio che i dispositivi vengano compromessi per un riscatto.

E’ anche importante ringraziare i ricercatori di sicurezza per non aver verificato la possibilità di compromettere i device biomedicali a valle (ad esempio i pecemaker). In tal caso, ad esempio un dos, avrebbe messo a rischio la vita dei pazienti e non dei semplici dati personali.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…