Era ora di sentire qualche dichiarazione relativa all’incidente informatico subito dalla ULSS6 Euganea di Padova, colpita dal ransomware Lockbit.

Questo dopo le notizie di ieri che riportavano una nuova falla di sicurezza all’interno dei portali regionali (Sorveglianza Covid Regione Veneto), attraverso la quale è possibile accedere ai dati sanitari dei pazienti della quale abbiamo parlato nella giornata di oggi.

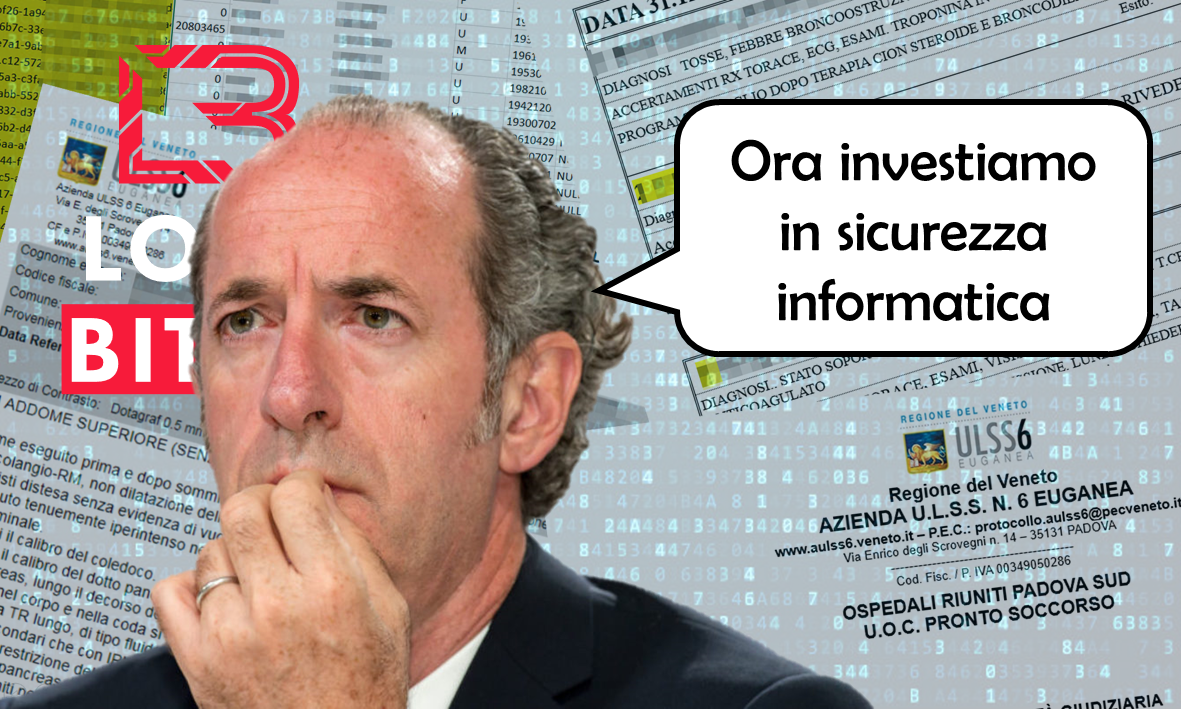

Infatti poco fa, il presidente Zaia ha riportato che la regione Veneto, da oggi in poi farà ricorso a consulenti di cyber security esterni dicendo che questa

“falla nei sistemi che apre a una serie di attività illecite, non deve più accadere”.

Infatti come riporta la Tribuna Treviso, Zaia ha anche detto che si tratta appunto di

“un fatto gravissimo”.

riferendosi alla “broken access control” scoperta dallo stesso giornale, il quale ha scritto: “due clic e via, in un attimo e con competenze informatiche poco più che basiche, si scaricano certificati covid di altri utenti.”

Zaia ha anche affermato che si tratta:

“di una situazione inquietante e impressionante perché mette a repentaglio i dati sensibili dei pazienti e fa ventilare l’ipotesi che si possano eseguire attività illegali”.

anche se “ventilare” potrebbe non essere la parola giusta, perché di fatto le attività illegali sono già avvenute e stanno accadendo nelle underground, ma siamo anche d’accordo che quanto ha riportato sia la strada giusta, ovvero investire nella sicurezza informatica

Ora occorre comprendere, oltre ai “proclami”; come questo “miglioramento” avvenga all’interno delle infrastrutture informatiche della regione Veneto. In questo caso non si parla di dare dettagli riguardo all’incidente di sicurezza ma solo di dettagliare come questo verrà fatto.

Perché sappiamo che la vicenda risulta ancora aperta e, considerato quanto accaduto, sappiamo anche che ci sono precisi obblighi di legge da rispettare, ma non possiamo pensare che anche questa violenta violazione cada nel dimenticatoio come è avvenuto a quella della Regione Lazio.

Ricordiamoci che l’incidente alla Regione Lazio è avvenuto ad Agosto del 2021 e sono ad oggi passati ben 6 mesi dalle ultime notizie che risalgono a settembre del 2021.

I criminali informatici sono rapidi, efficaci e pervasivi. Se noi continueremo ad essere lenti, inefficaci e pieni di burocrazia, questo modello ci impedirà di competere efficacemente con loro. Anche se di questo ne abbiamo parlato abbondantemente sull’articolo del perché l’Italia si è posizionata al terzo posto negli attacchi ransomware, che vi invitiamo a leggere.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.