Inizia un nuovo anno e iniziano le nuove perdite di dati. Scopriamo infatti chi è stata la cyber gang che ha violato la ULSS6 di Padova, dopo circa un mese dall’attacco informatico, uno tra i più gravi che abbia mai subito la sanità italiana (la cronologia completa nella Timeline), il quale ha bloccato per settimane alcuni dei servizi essenziali utilizzati dalla popolazione.

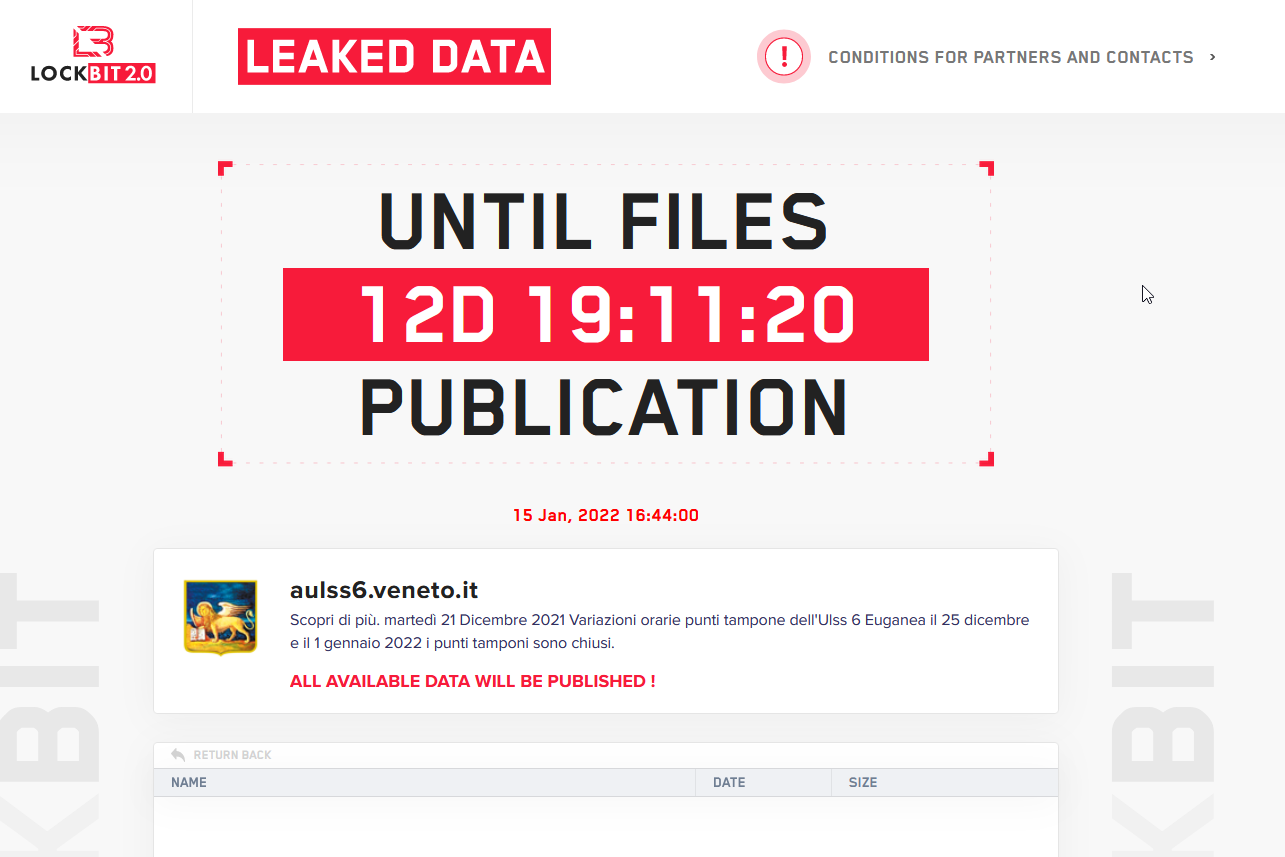

Lockbit 2.0, ha pubblicato nella giornata di ieri, un post che riporta che i dati dell’azienda sanitaria, saranno resi pubblici il 15 di gennaio alle 16:44 ora UTC, riportando quanto segue:

“Scopri di più. martedì 21 Dicembre 2021 Variazioni orarie punti tampone dell’Ulss 6 Euganea il 25 dicembre e il 1 gennaio 2022 i punti tamponi sono chiusi.”

In effetti ancora non era ben chiaro quale fosse stato il ransomware che ha crittografato le infrastrutture della ULSS6. Precedentemente avevamo parlato del ransomware HiveLeaks che il 6 di dicembre aveva riportato un post contraddittorio, riferendosi ad un domino differente ovvero www[.]ulss7[.]it, riportando un valore del riscatto pari ad 800.000 dollari.

La cosa strana è stata, che seppur sul sito ci fosse una data della pubblicazione dei file, tali file non sono mai stati resi pubblici lasciando dei forti dubbi sull’esattezza della cyber-gang che ha sferrato l’attacco.

A questo punto è lecito pensare che le trattative sono andate per le lunghe e che LockBit e la ULSS6 non abbiano trovato un accordo e che quindi non avendo pagato il riscatto, tutti i dati esfiltrati si riverseranno nel web.

Ora non ci resta che attendere il 15 gennaio per comprendere di che dati si tratti.

LockBit ransomware è un malware progettato per bloccare l’accesso degli utenti ai sistemi informatici in cambio di un pagamento di riscatto. Questo ransomware viene utilizzato per attacchi altamente mirati contro aziende e altre organizzazioni e gli “affiliati” di LockBit, hanno lasciato il segno minacciando le organizzazioni di tutto il mondo di ogni ordine e grado.

LockBit funziona come ransomware-as-a-service (RaaS). Gli affiliati depositano del denaro per l’uso di attacchi personalizzati su commissione e traggono profitto da un quadro di affiliazione. I pagamenti del riscatto sono divisi tra il team di sviluppatori LockBit e gli affiliati attaccanti, che ricevono fino a ¾ dei fondi del riscatto.

E’ considerato da molte autorità parte della famiglia di malware “LockerGoga & MegaCortex”. Ciò significa semplicemente che condivide i comportamenti con queste forme consolidate di ransomware mirato ed ha il potere di auto-propagarsi una volta eseguito all’interno di una rete informatica.

RHC monitorerà la questione in modo da aggiornare il seguente articolo, qualora ci siano novità sostanziali. Nel caso ci siano persone informate sui fatti che volessero fornire informazioni in forma anonima, potete contattarci utilizzando le mail crittografate accessibili a questa URL: https://www.redhotcyber.com/contattaci

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…