La società di sicurezza informatica SentinelOne ha pubblicato un rapporto sui tentativi degli aggressori di accedere ai suoi sistemi. Una violazione di un’organizzazione del genere aprirebbe le porte agli hacker, che potrebbero accedere a migliaia di infrastrutture riservate di tutto il mondo.

“Non ci limitiamo a studiare gli attacchi: li affrontiamo faccia a faccia. I nostri esperti affrontano le stesse minacce che dicono agli altri di contrastare. È questa esperienza plasma il nostro pensiero e il nostro approccio al lavoro”, si legge nel documento.

Sebbene per i fornitori di sicurezza informatica sia tabù discutere degli attacchi informatici contro di loro, una pressione costante sui sistemi di sicurezza aiuta a migliorare i meccanismi di difesa. Negli ultimi mesi gli esperti dell’azienda hanno respinto un’ampia gamma di attacchi: dalle azioni di gruppi criminali finalizzate al guadagno economico a complesse operazioni pianificate dai servizi segreti di vari Paesi.

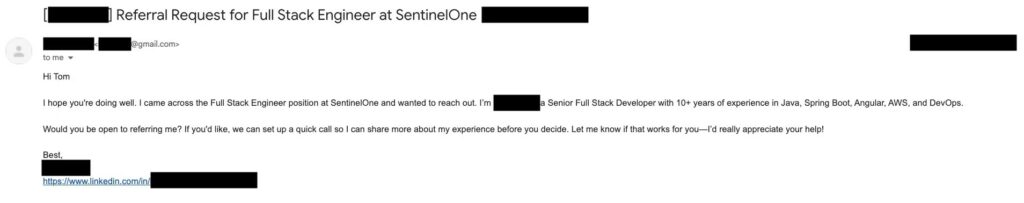

La campagna più vasta e sofisticata è stata organizzata da specialisti nordcoreani. I ricercatori hanno scoperto una rete di specialisti informatici nordcoreani che operano sotto copertura. Gli aggressori hanno creato circa 360 identità virtuali accuratamente realizzate, ciascuna dotata di una storia professionale, un portfolio e referenze convincenti. Sono state presentate oltre mille candidature per diverse posizioni tecniche in azienda da parte di specialisti inesistenti. In un caso, gli agenti hanno addirittura cercato di ottenere un impiego nel dipartimento di intelligence informatica, la stessa unità che all’epoca si occupava di identificare e analizzare le loro attività.

Un’altra grave minaccia proviene dagli hacker che agiscono per conto del governo cinese. Il gruppo ShadowPad ha attaccato la catena di fornitura compromettendo un partner logistico responsabile della gestione dell’hardware. Da luglio 2024 a marzo 2025, i criminali informatici che hanno utilizzato il malware ScatterBrain si sono infiltrati nei sistemi di oltre 70 organizzazioni in tutto il mondo. Tra le persone colpite figurano aziende industriali, agenzie governative, istituti finanziari, società di telecomunicazioni e centri di ricerca.

La terza grande minaccia è, come sempre, il ransomware. I membri della banda Nitrogen utilizzano un trucco interessante: trovano aziende rivenditori con una procedura di verifica dei clienti semplificata e, utilizzando metodi di ingegneria sociale, acquistano da loro licenze ufficiali. L’obiettivo finale è penetrare nelle piattaforme di sicurezza informatica, tra cui il sistema EDR di SentinelOne. Una volta ottenuto l’accesso, studiano sistematicamente i meccanismi di sicurezza, cercano modi per disattivarli e sviluppano metodi per aggirare i sistemi di rilevamento delle intrusioni.

Parallelamente a Nitrogen, è diventato attivo il gruppo di hacker Black Basta, che ha scelto una tattica diversa. I suoi membri testano metodicamente l’efficacia dei loro strumenti dannosi rispetto alle principali soluzioni di sicurezza. Gli aggressori hanno preso di mira i sistemi di diversi importanti sviluppatori: CrowdStrike, Carbon Black, Palo Alto Networks e SentinelOne. Documentano attentamente i risultati di ogni attacco con prove, perfezionando le loro tecniche di penetrazione.

Sui forum degli hacker compaiono regolarmente annunci pubblicitari per la vendita di accessi temporanei o permanenti alle console di gestione dei sistemi di sicurezza.

Si potrebbe dire che la recente serie di attacchi ha costretto il team SentinelOne a riconsiderare la propria strategia di difesa. Gli ingegneri hanno implementato meccanismi di sicurezza aggiuntivi e creato meccanismi più sofisticati per monitorare l’intera infrastruttura. Particolare attenzione viene ora rivolta non solo al rafforzamento delle loro risorse, ma anche al controllo approfondito di tutte le organizzazioni partner che hanno accesso a dati critici.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…