Nelle ultime ore, un’ondata massiccia di defacement ha preso di mira almeno una quindicina di siti web italiani. L’attacco è stato rivendicato dal threat actor xNot_RespondinGx (team xnot_respondingx), che ha lasciato un messaggio in un file readme.txt presente su ciascun dominio compromesso.

Tra i siti sfregiati figurano realtà di vario tipo: agenzie di servizi, istituzioni private e-commerce e portali tecnici, di seguito gli obiettivi colpiti dal defacement da parte degli hacker di xNot_RespondinGx.

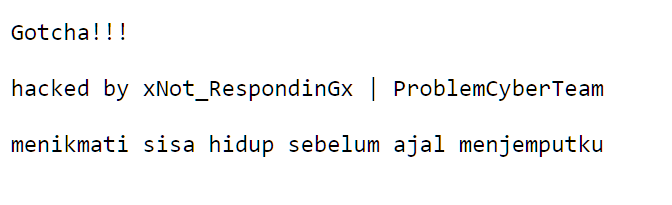

Tutti quanti i siti rispondono con lo stesso messaggio di errore. La frase “menikmati sisa hidup sebelum ajal menjemputku”. In lingua indonesiana e può essere tradotta in italiano come: “Godermi il resto della vita prima che la morte venga a prendermi.”. È una frase esistenziale e malinconica, spesso usata per esprimere la consapevolezza della mortalità e il desiderio di vivere intensamente ciò che resta della propria vita. Potrebbe anche essere un modo per attirare attenzione, aggiungendo un tono oscuro o introspettivo al gesto.

In passato lo stesso gruppo aveva realizzato deface riportando il messaggio “L’amore può dare forza alle persone, ma a volte le rende deboli”.

L’ondata coordinata di defacement firmata da xNot_RespondinGx è un chiaro segnale del livello di vulnerabilità dei sistemi web in Italia. Se da una parte i defacement non puntano a furti o interruzioni di servizi, dall’altra mostrano debolezze reali nel presidio della sicurezza digitale.

Aziende, enti e gestori di siti web devono considerare questo fenomeno con la massima attenzione, aggiornando regolarmente il proprio stack, blindando gli accessi e attivando un monitoraggio h24. Solo così si potrà recuperare la fiducia degli utenti e prevenire attacchi con conseguenze più gravi.

Il deface (o defacement) di un sito web è una tecnica di attacco informatico in cui un attore malevolo riesce ad alterare il contenuto visibile di una pagina web, sostituendolo con messaggi propri, immagini, video o link. In molti casi, si tratta di una forma di protesta (hacktivism), propaganda politica o dimostrazione di forza tecnica da parte di un gruppo o singolo hacker.

A differenza di attacchi volti al furto di dati o alla compromissione economica di un sistema, il defacement ha uno scopo prevalentemente comunicativo. Gli attaccanti vogliono essere visti e lasciare un messaggio, spesso rivolto a un pubblico specifico, a un governo, o per rivendicare un’ideologia.

Il deface avviene in genere sfruttando vulnerabilità note o configurazioni errate del server web o del CMS (Content Management System) utilizzato. I metodi più comuni includono:

Solitamente l’attaccante sostituisce:

index.html, index.php o file appositamente caricati come readme.txt, come accaduto nel recente caso italiano.Anche se non sempre causa danni diretti a livello economico, un deface può:

In definitiva, un defacement non è solo un atto di vandalismo digitale, ma una chiara indicazione che la sicurezza del sito è stata compromessa e deve essere immediatamente rivista.

Questo articolo si basa su informazioni, integralmente o parzialmente tratte dalla piattaforma di intelligence di Recorded Future, partner strategico di Red Hot Cyber e punto di riferimento globale nell’intelligence sulle minacce informatiche. La piattaforma fornisce analisi avanzate utili a individuare e contrastare attività malevole nel cyberspazio.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…