Come spesso abbiamo riportato su RHC, siamo ancora indietro con le best-practices di sicurezza informatica sui firmware e questa è una ennesima riprova.

I ricercatori di sicurezza hanno analizzato nove famosi router WiFi e hanno trovato un totale di 226 potenziali vulnerabilità, sul firmware più recente.

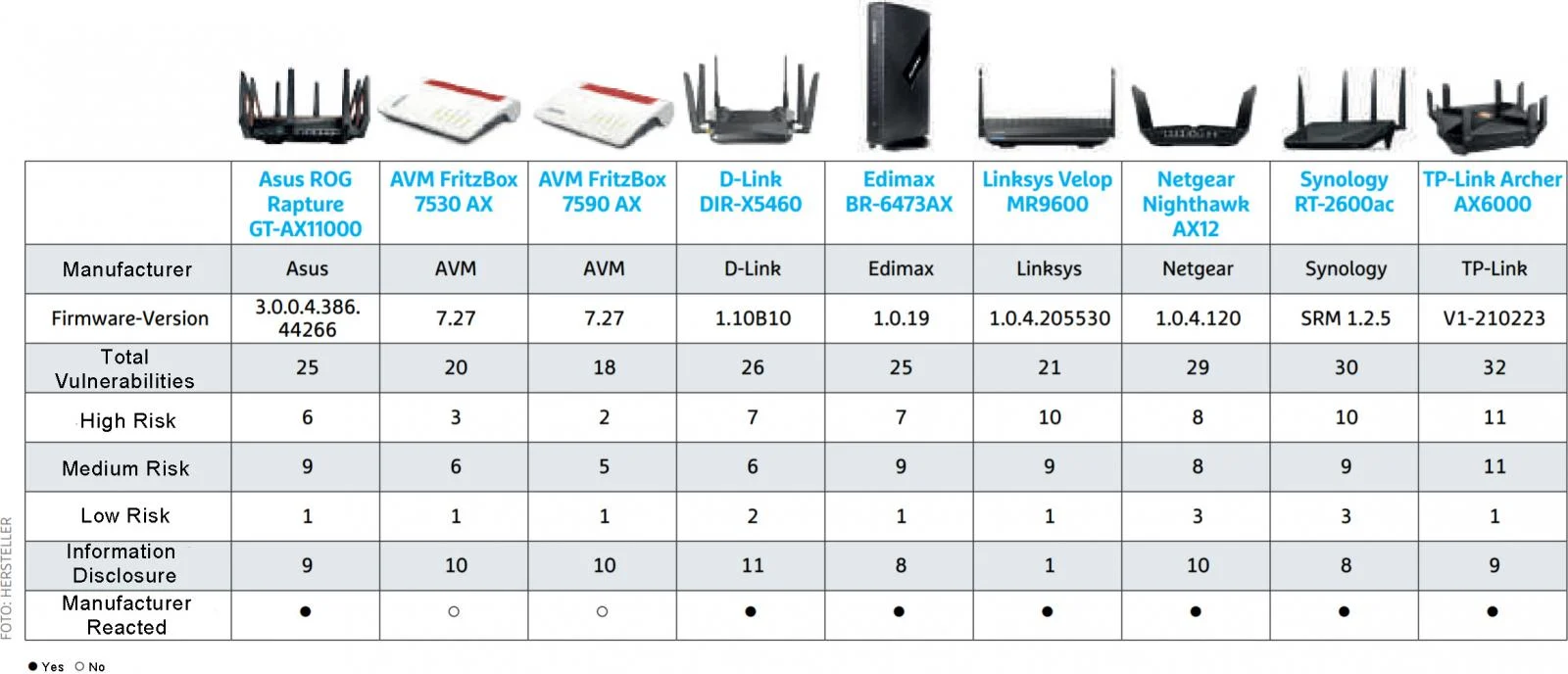

I router testati sono prodotti da Asus, AVM, D-Link, Netgear, Edimax, TP-Link, Synology e Linksys e sono utilizzati da milioni di persone.

I primi in termini di numero di vulnerabilità sono il TP-Link Archer AX6000, con 32 difetti, e il Synology RT-2600ac, che ha 30 bug di sicurezza.

I ricercatori di IoT Inspector hanno effettuato i test di sicurezza in collaborazione con la rivista CHIP, concentrandosi su modelli utilizzati principalmente da piccole imprese e utenti domestici.

“Per la valutazione dei router, i vendor hanno fornito loro i modelli attuali, che sono stati aggiornati all’ultima versione del firmware”

ha detto a BleepingComputer Florian Lukavsky, CTO e fondatore di IoT Inspector, via e-mail.

“Le versioni del firmware sono state analizzate automaticamente da IoT Inspector e verificate più di 5.000 CVE e altri problemi di sicurezza”.

I risultati hanno mostrato che molti dei router erano ancora vulnerabili alle vulnerabilità divulgate pubblicamente, anche sui firmware più recenti, come illustrato nella tabella seguente.

Sebbene non tutti i difetti comportassero lo stesso rischio, il team ha riscontrato alcuni problemi comuni che hanno interessato la maggior parte dei modelli testati:

Jan Wendenburg, CEO di IoT Inspector, ha osservato che uno dei modi più importanti per proteggere un router è modificare la password predefinita quando si configura per la prima volta il dispositivo.

“La modifica delle password al primo utilizzo e l’abilitazione della funzione di aggiornamento automatico devono essere una pratica standard su tutti i dispositivi IoT, indipendentemente dal fatto che il dispositivo venga utilizzato a casa o in una rete aziendale”

Ha spiegato Wendenburg.

“Il pericolo più grande, oltre alle vulnerabilità introdotte dai produttori, è l’utilizzo di un dispositivo IoT secondo il motto ‘plug, play and forget'”.

Fonte

https://www.bleepingcomputer.com/news/security/nine-wifi-routers-used-by-millions-were-vulnerable-to-226-flaws/

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.