Ne avevamo parlato qualche tempo fa di questo incidente informatico.

Ma da un’indagine più approfondita che ha colpito 3CX il mese scorso, è stato rilevato che l’incidente è stato causato da un’altra compromissione della catena di approvvigionamento.

3CX è uno sviluppatore di soluzioni VoIP il cui sistema telefonico 3CX è utilizzato da più di 600.000 aziende in tutto il mondo, con più di 12.000.000 di utenti giornalieri. L’elenco dei clienti dell’azienda comprende giganti come American Express, Coca-Cola, McDonald’s, BMW, Honda, AirFrance, NHS, Toyota, Mercedes-Benz, IKEA e HollidayInn.

L’attacco alla 3CX è avvenuto alla fine di marzo 2023. Un client desktop basato su Electron, 3CXDesktopApp, è stato compromesso e utilizzato per distribuire malware ai clienti dell’azienda.

Sfortunatamente, i rappresentanti di 3CX hanno impiegato più di una settimana per rispondere alle numerose segnalazioni dei clienti secondo cui il suo software era provvisto di malware, sebbene gli esperti di diverse grandi società di sicurezza delle informazioni lo abbiano segnalato contemporaneamente, tra cui CrowdStrike, ESET, Palo Alto Networks, SentinelOne e SonicWall.

Quando l’attacco informatico era già diventato ovvio, il capo di 3CX ha affermato che il file binario ffmpeg utilizzato dal client desktop 3CX poteva fungere da vettore di penetrazione iniziale. Tuttavia, FFmpeg ha negato queste accuse.

Di conseguenza, 3CX ha consigliato ai propri clienti di rimuovere il client desktop dannoso da tutti i dispositivi Windows e macOS e di passare immediatamente all’app Web Client, un’applicazione Web progressiva (PWA) che fornisce funzionalità simili.

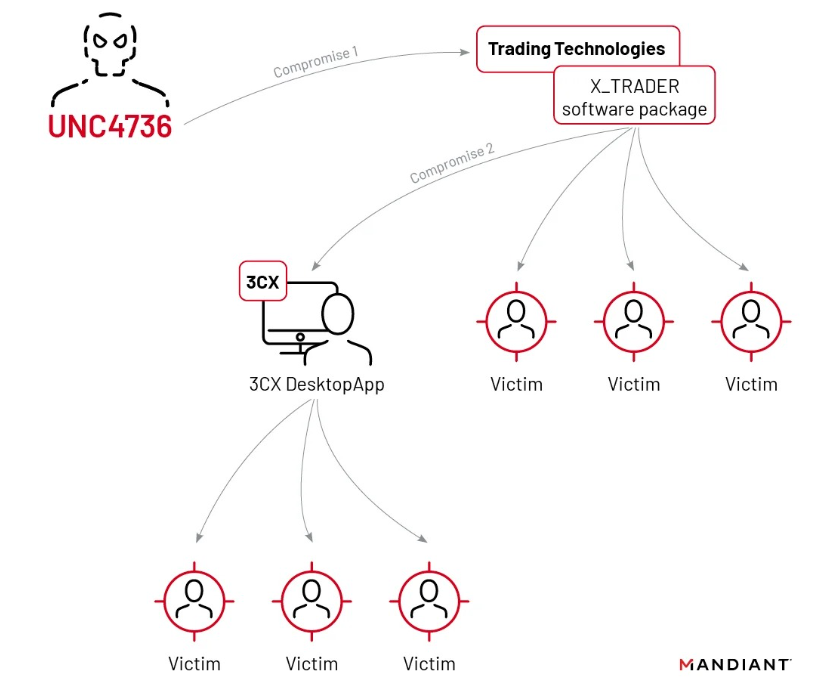

Come è diventato noto ora, l’attacco a 3CX è avvenuto a seguito della compromissione di un’altra catena di approvvigionamento. Gli esperti di Mandiant, che hanno aiutato 3CX a indagare sull’incidente, hanno affermato che tutto è iniziato quando un programma di installazione X_Trader trojan di Trading Technologies è stato scaricato e installato sul personal computer di un dipendente di 3CX.

Ciò ha portato all’installazione di una backdoor modulare chiamata VEILEDSIGNAL progettata per eseguire shellcode, inserire il modulo di comunicazione nei processi Chrome, Firefox e Edge e quindi autodistruggersi.

Di conseguenza, il gruppo, che i ricercatori tracciano con l’identificatore UNC4736, ha utilizzato del mslware per iniziare il loro attacco, seguito da movimenti laterali nella rete 3CX, compromettendo infine gli ambienti di build per Windows e macOS.

Ovvero, la compromissione iniziale del sito di Trading Technologies è avvenuta più di un anno fa: la versione dannosa di X_Trader, dotata della backdoor VEILEDSIGNAL, era disponibile per il download all’inizio del 2022, e l’hack vero e proprio è avvenuto alla fine del 2021. Allo stesso tempo, non è del tutto chiaro dove esattamente il dipendente 3CX abbia trovato la versione trojanizzata di X_Trader nel 2023.

Secondo gli esperti, il gruppo UNC4736 è associato al gruppo di hacker Lazarus della Corea del Nord, motivato finanziariamente.

Sulla base della duplicazione dell’infrastruttura, gli analisti hanno anche collegato UNC4736 ad altri due cluster APT43 tracciati come UNC3782 e UNC4469.

“Abbiamo stabilito che UNC4736 è associato agli stessi operatori nordcoreani sulla base dell’analisi dell’applicazione X_TRADER trojanizzata, che è stata distribuita attraverso un sito compromesso menzionato in precedenza nel blog di Google Threat Analysis Group (www.tradingtechnologies[.] com )“.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…