I ricercatori stimano che oltre 84.000 installazioni di Roundcube Webmail siano vulnerabili al problema critico CVE-2025-49113, per il quale è già disponibile un exploit pubblico. Questa vulnerabilità è presente nel codice di Roundcube Webmail da oltre un decennio e riguarda le versioni dalla 1.1.0 alla 1.6.10. Una correzione per questo bug è stata rilasciata il 1° giugno 2025.

Il CVE-2025-49113 è una vulnerabilità di esecuzione di codice remoto (RCE) che ha ottenuto un punteggio di 9,9 su 10 sulla scala CVSS. Il bug è stato scoperto dal responsabile di FearsOff, Kirill Firsov, che ha deciso di divulgare i dettagli tecnici del problema all’inizio di giugno, poiché l’exploit era già apparso online.

La vulnerabilità è dovuta alla mancanza di un’adeguata sanificazione del parametro $_GET[‘_from’], che porta alla deserializzazione dell’oggetto PHP. Nel suo rapporto tecnico, Firsov ha spiegato che se il nome di una variabile di sessione inizia con un punto esclamativo, la sessione viene interrotta e si apre la possibilità di un’iniezione di oggetti.

Come abbiamo scritto in precedenza, poco dopo il rilascio della patch, gli hacker l’hanno usata per creare un exploit, che hanno iniziato a vendere su forum underground. Sebbene l’autenticazione sia richiesta per sfruttare CVE-2025-49113, gli aggressori hanno scritto che le credenziali possono essere estratte dai log o sottoposte a forza bruta. A sua volta, Firsov ha osservato che è possibile ottenere una combinazione di credenziali anche utilizzando CSRF.

Roundcube è una delle soluzioni di webmail più popolari, offerta da noti provider di hosting (GoDaddy, Hostinger, Dreamhost e OVH), è inclusa nei pannelli di controllo (cPanel, Plesk) e utilizzata da numerose organizzazioni nei settori governativo, accademico e tecnologico.

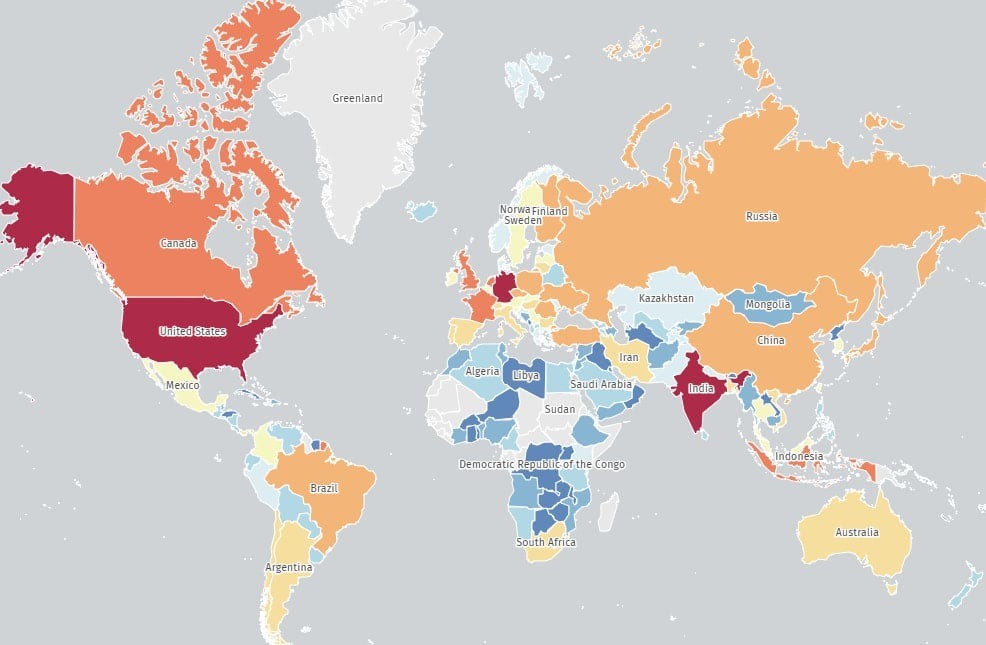

Come ha recentemente segnalato la Shadowserver Foundation, sono state trovate online oltre 1.200.000 installazioni di Roundcube Webmail e, all’8 giugno 2025, 84.925 di queste sono ancora vulnerabili a CVE-2025-49113.

La maggior parte delle installazioni vulnerabili si trova negli Stati Uniti (19.500), in India (15.500), in Germania (13.600), in Francia (3.600), in Canada (3.500) e nel Regno Unito (2.400).

Gli esperti raccomandano agli amministratori di installare gli aggiornamenti alle versioni 1.6.11 e 1.5.10 il prima possibile, poiché la vulnerabilità è già stata risolta.

Pochi giorni fa, il CERT Polonia ha segnalato che gli aggressori del gruppo UNC1151 stavano già sfruttando la vulnerabilità in una campagna di phishing volta a rubare le credenziali.

Se per qualche motivo non è possibile effettuare l’aggiornamento, consigliamo di limitare l’accesso alla webmail, disabilitare il download dei file, aggiungere la protezione CSRF, bloccare le funzioni PHP potenzialmente pericolose e monitorare eventuali segnali di sfruttamento.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…