La recente presa del governo da parte dei talebani in Afghanistan ha portato molto caos nella nazione. Le aziende stanno già avvertendo cambiamenti dal punto di vista politico, economico e sociale. I criminali informatici stanno vedendo che tale disordine nel paese è un’altra possibilità per loro di trarne vantaggio.

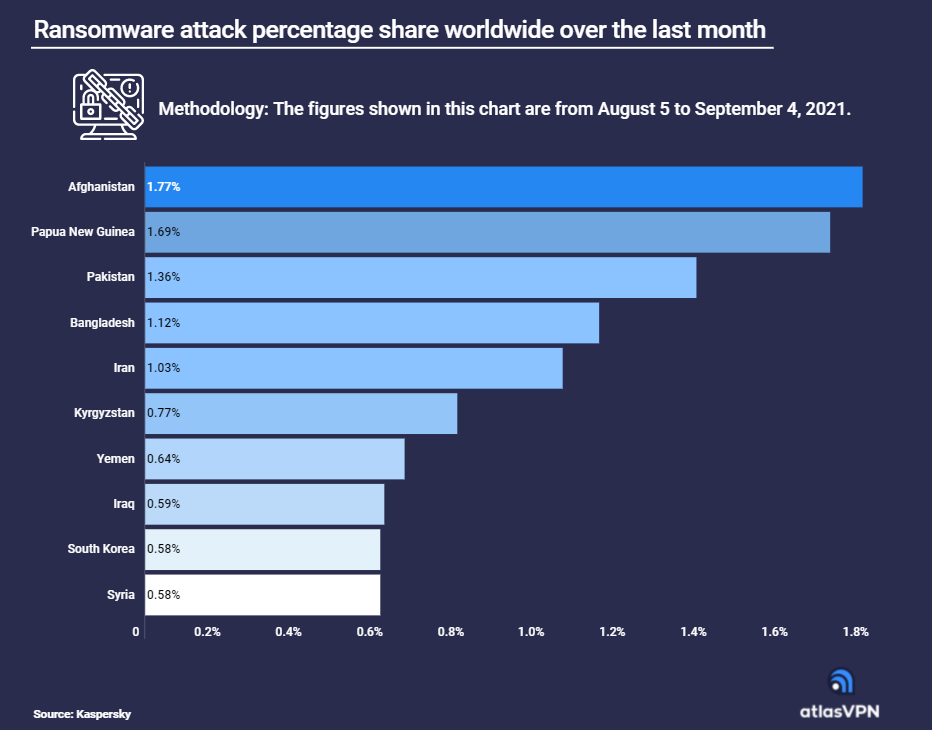

Secondo l’analisi dei dati del team Atlas VPN, l’Afghanistan è diventato il principale obiettivo degli attacchi ransomware in tutto il mondo nell’ultimo mese.

Fornire sicurezza al personale ai clienti delle aziende sarà estremamente difficile ora che l’Afghanistan è governata dai talebani. I dati si basano sulla Kaspersky Cyberthreat Map, che raccoglie statistiche mondiali sui diversi attacchi informatici.

I dati analizzati in questo rapporto sono dal 5 agosto al 4 settembre 2021.

Negli ultimi 30 giorni, i criminali informatici hanno lanciato l’ 1,77% di tutti gli attacchi ransomware in Afghanistan.

Gli hacker hanno notato che le imprese nel paese governato dai talebani in questo momento sono molto vulnerabili. Molti lavoratori non possono tornare al lavoro o sono fuggiti dall’Afghanistan insieme alle forze militari statunitensi.

Mentre le aziende stanno cercando di adattarsi a un nuovo sistema politico, devono anche preoccuparsi della rivolta dei ransomware. Il colpo dei talebani ha reso difficile per le piccole imprese locali continuare a operare a causa di interruzioni nella catena di approvvigionamento e nei trasporti.

Un attacco ransomware riuscito in Afghanistan potrebbe rovinarla completamente. La società avrebbe difficoltà a pagare il riscatto poiché i proprietari delle banche temono di completare le transazioni commerciali mentre migliaia di afgani sono in piedi in mezzo alla folla per ritirare i loro soldi .

Altri paesi come la Papua Nuova Guinea hanno subito l’ 1,69% degli attacchi ransomware. Il Pakistan segue al terzo posto, minacciato dall’1,36% degli attacchi. Il Bangladesh e l’ Iran sono i prossimi nella lista, subendo l’ 1,12% e l’ 1,03% delle minacce.

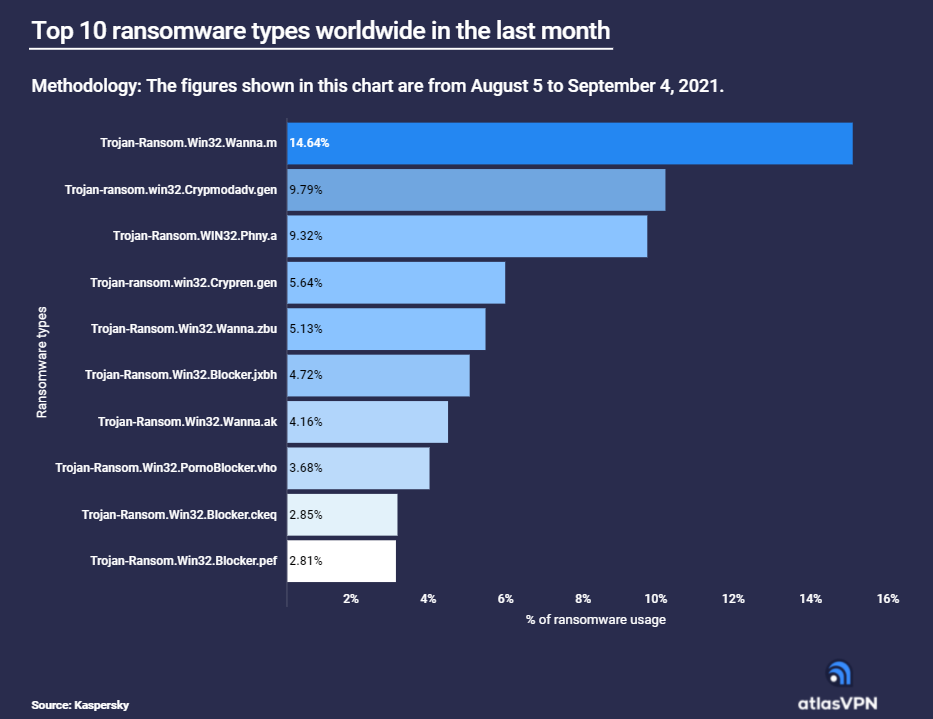

La maggior parte dei ransomware funziona in modo simile crittografando le informazioni dell’utente e chiedendo il pagamento di un riscatto per sbloccarle. Tuttavia, gli hacker preferiscono utilizzare diversi tipi di malware in base al loro livello tecnico e all’azienda o alla persona a cui si rivolgono.

Il malware Trojan-Ransom.Win32.Wanna.m è stato utilizzato nel 14,64% degli attacchi ransomware nell’ultimo mese, diventando così il più popolare. Questa famiglia appartiene al malware di tipo WannaCry, che crittografa i file degli utenti. Si diffonde sfruttando una vulnerabilità nel protocollo Server Message Block (SMB).

Il successivo è invece il ransomware Trojan-ransom.win32.Crypmodadv.gen che gli hacker hanno applicato nel 9,79% degli attacchi. Non appena il Trojan viene iniettato, crittografa il computer della vittima mentre inserisce una richiesta di riscatto con l’importo richiesto.

Di solito viene diffuso tramite e-mail di phishing o nascosto in software applicativo dannoso.

Ancora il successivo è il ransomware Trojan-Ransom.WIN32.Phny.a sfruttato dal 9,32% dei criminali informatici. L’infezione cifra i documenti che si trovano sul disco rigido della vittima e blocca l’accesso al computer fino a quando la persona non ha pagato il riscatto.

Infine, abbiamo il malware Trojan-Ransom.win32.Crypren.gen e Trojan-Ransom.Win32.Wanna.zbu, che sono stati utilizzati rispettivamente nel 5,64% e nel 5,13% degli attacchi ransomware.

I Threat Actors lanciando attacchi ransomware in Afghanistan durante questo periodo difficile. Mentre le aziende devono fare i conti con la carenza di forza lavoro qualificata e tagliare i rapporti con l’estero, un attacco informatico potrebbe significare la fine di un’azienda, peggiorando ulteriormente la situazione economica in Afghanistan.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…