Sono stati scoperti due bug nel popolare plug-in Post SMTP Mailer, utilizzato per inviare e-mail da 300.000 siti. Le vulnerabilità potrebbero aiutare gli aggressori a ottenere il pieno controllo sull’autenticazione delle risorse.

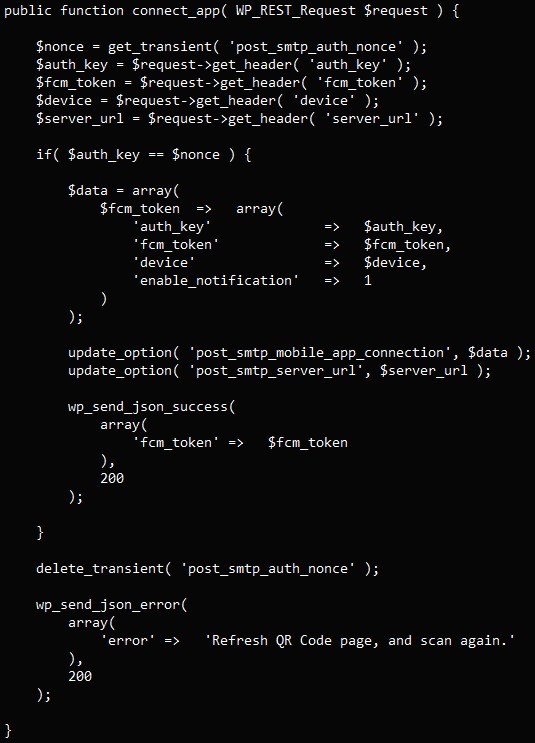

La prima delle due vulnerabilità rilevate dagli specialisti di Wordfence ha ricevuto l’identificatore CVE-2023-6875 ed è un errore critico di bypass dell’autorizzazione che si verifica a causa di un bug di manipolazione dei tipi. Il problema riguarda tutte le versioni del plugin fino alla 2.8.7.

Sfruttando questo problema, un utente malintenzionato non autenticato potrebbe reimpostare la chiave API, visualizzare i registri e ottenere l’accesso a informazioni sensibili come le e-mail di reimpostazione della password.

Pertanto, un utente malintenzionato potrebbe utilizzare una funzione associata a un’applicazione mobile per impostare un token valido con un valore nullo per la chiave di autenticazione. Successivamente, l’aggressore avvia la reimpostazione della password dell’amministratore del sito, quindi ottiene l’accesso alla chiave dall’applicazione, la modifica e blocca l’accesso dell’utente legittimo all’account.

Ottenendo i diritti di amministratore, l’hacker acquisisce il pieno controllo del sito, può installare backdoor, modificare plug-in e temi, modificare e pubblicare contenuti e reindirizzare i visitatori a siti dannosi.

La seconda vulnerabilità è un bug XSS ed è tracciata come CVE-2023-7027. Questo problema è dovuto a un’inefficace sanificazione degli input. Il difetto colpisce tutte le versioni fino alla 2.8.7 e consente l’inserimento di script arbitrari nelle pagine dei siti vulnerabili.

Il 1° gennaio 2024, gli sviluppatori del plugin hanno risolto entrambe le vulnerabilità rilasciando la versione 2.8.8. Sfortunatamente, secondo le statistiche ufficiali, circa 150.000 siti utilizzano ancora versioni vulnerabili del plugin, il che significa che potrebbero essere vulnerabili agli attacchi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…