Già, ne avevamo parlato a suo tempo di come un dato perso di ogni singola persona, permette di ricreare una “impronta” affidabile di un individuo, attraverso l’unione di una serie di altre informazioni perse da altri databreach/dataleak presenti su internet.

Ne avevamo parlato nell’articolo “Hack tutorial: questo è il perché ogni perdita di dati è un problema per tutti“, riportando che aggregando tali dati è possibile condurre successivi attacchi mirati, o banalmente prendere il controllo di una specifica identità (come visto nell’articolo sul SIM Swap).

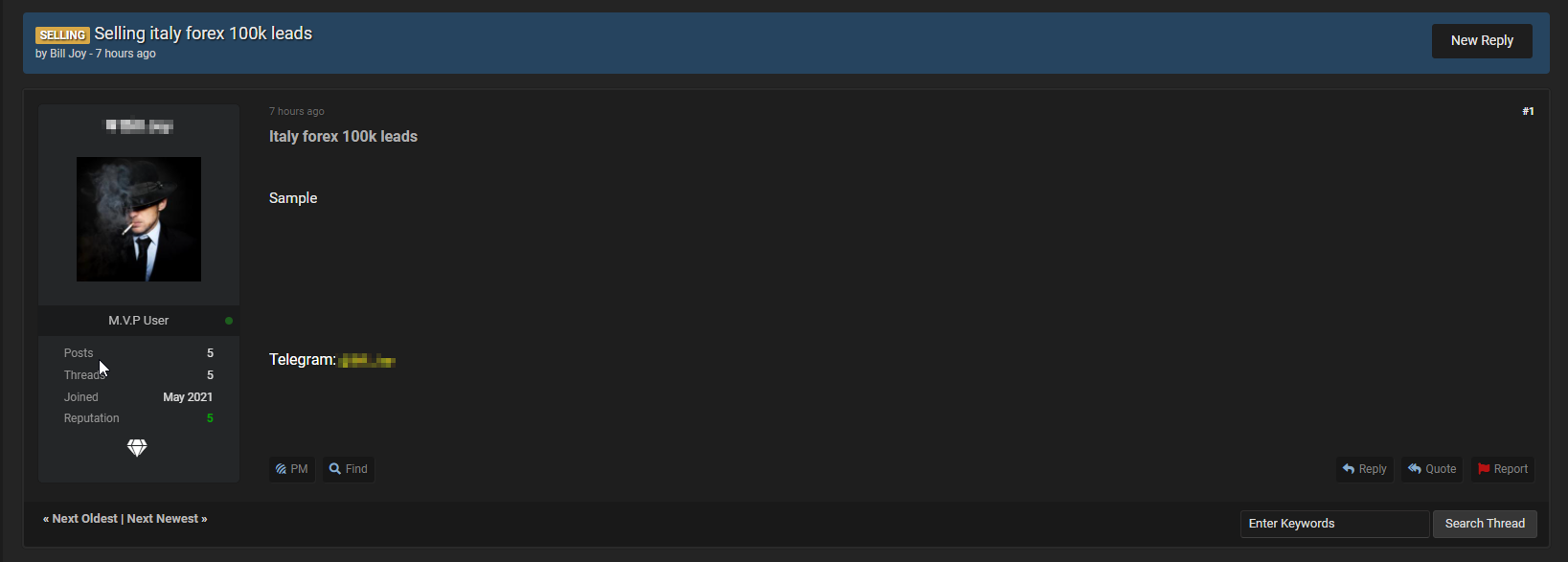

Ecco appunto che sul forum underground RaidForums qualche ora del 13/01/2021, è apparso un post che mette in vendita 100.000 occorrenze di persone italiane, dove è possibile trovare:

Informazioni molto utili per condurre attacchi di phishing e di social engineering.

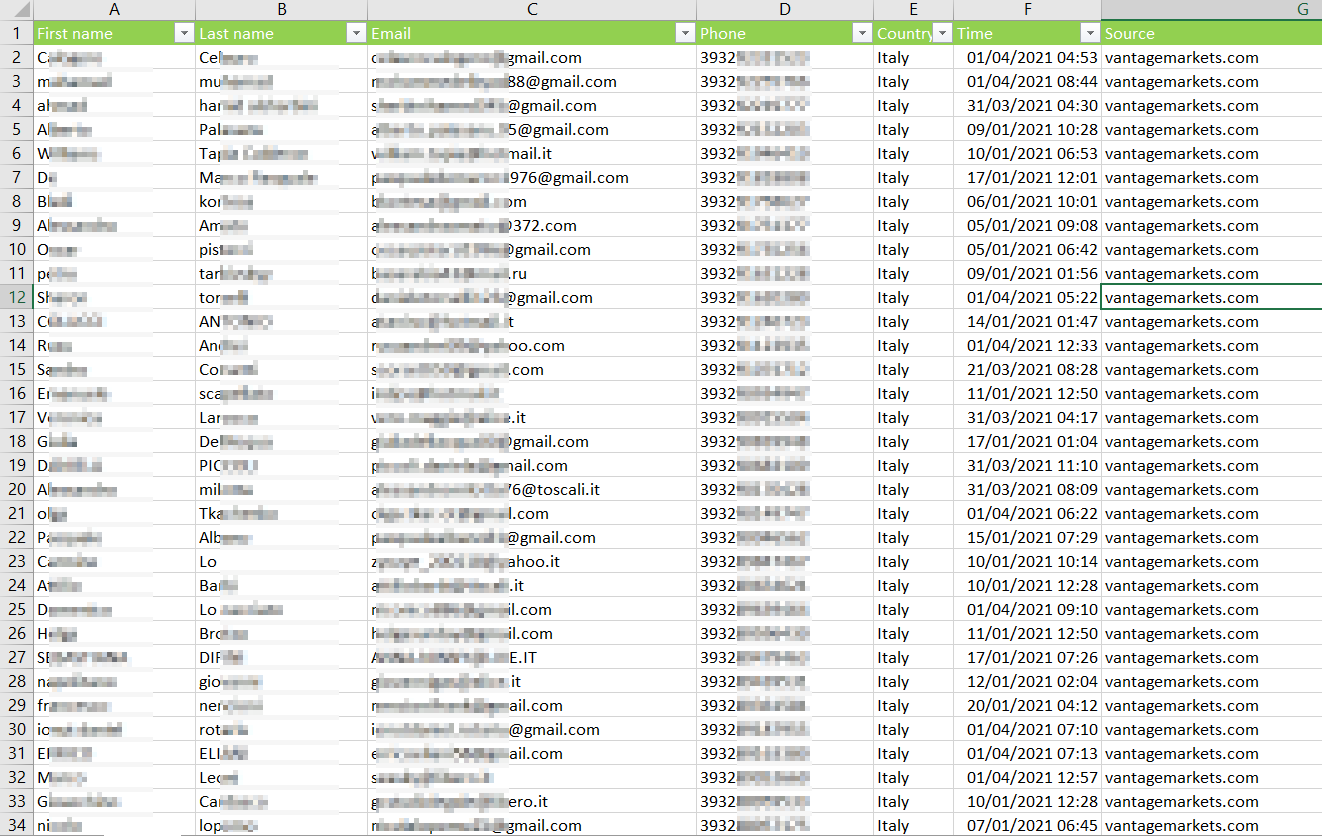

All’interno del samples messo a disposizione dall’autore del post, è presente una colonna “source” dove si legge il sito internet “https://www.vantagemarkets.com/”, che con molta probabilità risulta la fonte dei dati venduti dall’hacker.

Anche questa perdita di dati si aggiunge ad una grandissima “raccolta di figurine” dove sono presenti le “facce” delle persone italiane, che si costruisce su un database (e non su un “album” di carta), andando a “correlare” dati su dati persi delle persone italiane, per generare una chiara identità di ogni singola persona.

Ed ecco perché

ogni fuoriuscita di informazioni è un danno per ognuno di noi, per la collettività, per il popolo italiano

ed ecco perché occorre prendere sul serio la sicurezza informatica.

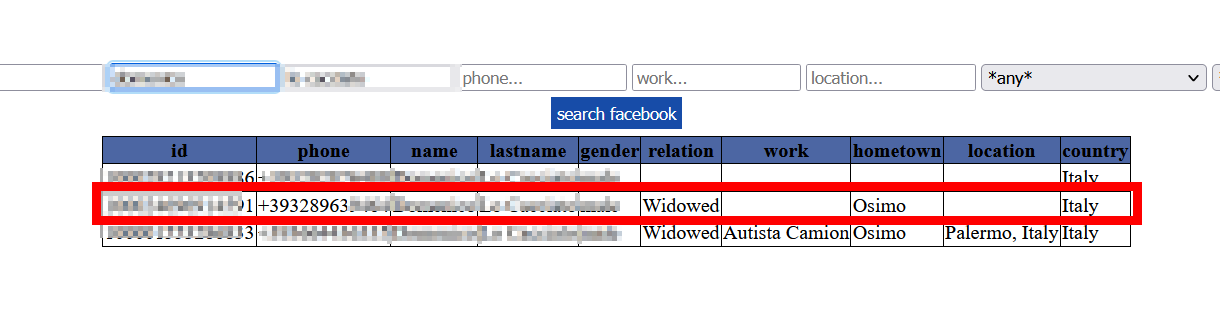

Andando ad effettuare queste “correlazioni”, abbiamo analizzato su dei dataleak recenti di Facebook relativo a 450 milioni di utenti, la congruenza tra Nome e Numero telefonico della persona e dalle analisi svolte abbiamo visto che tali dati risultano autentici.

Si tratta di un’altra “goccia nel mare”, ma ogni goccia contribuisce a riempire un oceano.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…