Negli ultimi anni, il panorama delle minacce informatiche è mutato radicalmente, grazie anche all’evoluzione delle tecniche di attacco e alla crescente diffusione di malware disponibili come Malware-as-a-Service (MaaS). Uno degli esempi più recenti di questa tendenza è LummaStealer, un malware progettato per sottrarre informazioni sensibili dagli endpoint compromessi, in particolare credenziali memorizzate nei browser e portafogli di criptovalute.

Tra ottobre 2024 e febbraio 2025, LummaStealer è stato distribuito attraverso un ingegnoso stratagemma che ha fatto leva su pagine di verifica CAPTCHA false, inducendo le vittime a compiere azioni che hanno portato all’infezione del sistema. Questo articolo analizza in dettaglio il funzionamento dell’attacco, la struttura della minaccia e le misure per mitigarne l’impatto.

L’attacco ha preso di mira utenti che navigano su siti web infetti o compromessi da campagne di malvertising (pubblicità malevole). La strategia sfrutta un comportamento ormai consolidato: le persone sono abituate a superare CAPTCHAs per dimostrare di non essere bot, rendendo questa tecnica particolarmente efficace.

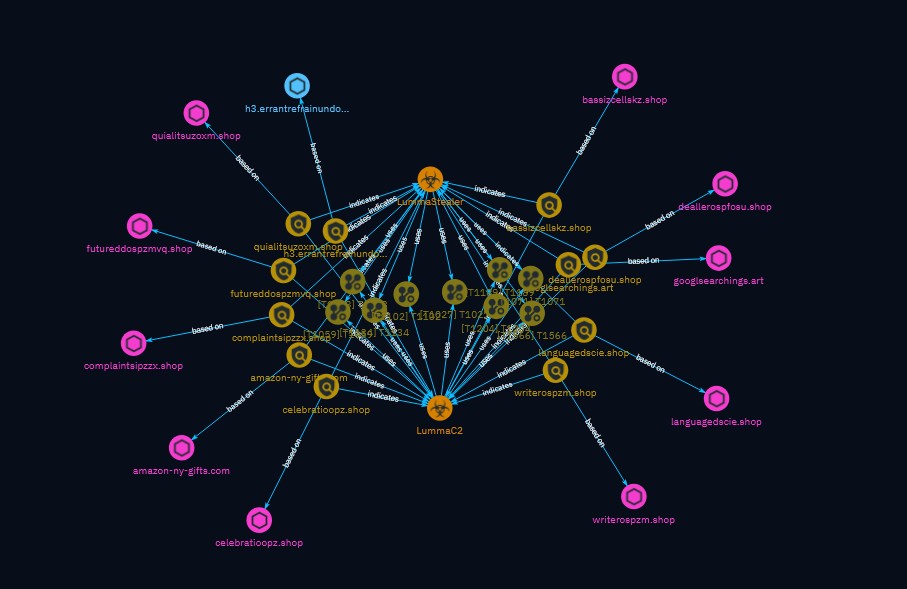

L’attacco è stato tracciato attraverso una serie di domini malevoli, utilizzati sia per distribuire il malware sia per l’esfiltrazione dei dati:

Grazie al monitoraggio DNS Early Detection di Infoblox, è stato possibile individuare questi domini in media 46,8 giorni prima della loro segnalazione pubblica, consentendo di bloccare molte infezioni prima che avvenissero.

I malware della categoria Stealer rappresentano una delle minacce più insidiose, poiché rubano informazioni in modo silenzioso e mirato, con impatti devastanti:

L’attacco LummaStealer sfrutta diverse tecniche del framework MITRE ATT&CK, tra cui:

Affrontare gli Stealer come LummaStealer richiede un approccio multi-strato che combini prevenzione, rilevamento e risposta rapida.

L’attacco Fake CAPTCHA – LummaStealer è un esempio concreto di come i cybercriminali innovino costantemente le loro tattiche per ingannare gli utenti e superare le difese tradizionali. La combinazione di tecniche di ingegneria sociale, adtech malevolo e automazione rende questi attacchi particolarmente difficili da contrastare.

L’adozione di strumenti di threat intelligence avanzati e la collaborazione tra aziende di cybersecurity sono essenziali per fermare queste minacce prima che causino danni significativi.

Per ulteriori dettagli, consulta il report completo su Infoblox Blog.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…