Le operazioni finalizzate alla diffusione di malware non sempre vengono condotte con la necessaria attenzione. Il CERT-AGID ha già registrato in passato e-mail contenenti malware il cui meccanismo di attivazione si è rivelato difettoso. Questi messaggi presentano allegati pericolosi che, sebbene vengano aperti, non riescono a compromettere i dispositivi delle vittime.

In alcuni casi, questo può essere attribuito a distrazioni da parte degli autori. In altre circostanze, i malfattori non riescono a integrare correttamente i vari strumenti acquistati come MaaS (Malware as a Service), commettendo errori nel collegamento dei diversi componenti, come dimostrato dagli eventi verificatisi di recente.

Nei primi giorni della scorsa settimana, il CERT-AGID ha rilevato una campagna malevola veicolata massivamente tramite email, in cui l’allegato non riusciva ad attivare la catena di compromissione a causa dell’assenza di un elemento indispensabile: una stringa "FjDyD6U" utilizzata come delimitatore per estrarre i byte corretti necessari alla generazione di un nuovo file eseguibile.

In effetti, sebbene varie sandbox online lo identifichino come malevolo, il malware non genera alcun traffico di rete e nessuna sandbox è riuscita a determinare il nome della famiglia di appartenenza. Nel fine settimana, gli autori della campagna hanno rivisto la loro strategia, ripetendo l’attacco con un malware che questa volta funzionava correttamente.

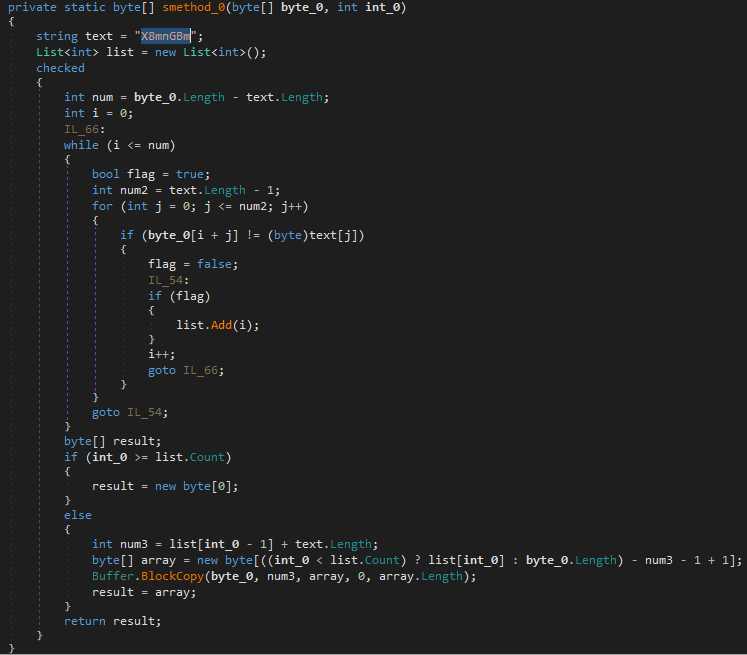

Il campione analizzato è un file .NET che include codice opportunamente cifrato con AES. La chiave e l’IV necessari per la decifratura vengono estratti dai byte in sequenza, separati dal delimitatore X8mnGBm come possiamo osservare dalla funzione smethod_0.

Questa volta il delimitatore era presente, il che ha reso relativamente semplice l’estrazione delle informazioni necessarie: chiave, IV e codice da decifrare.

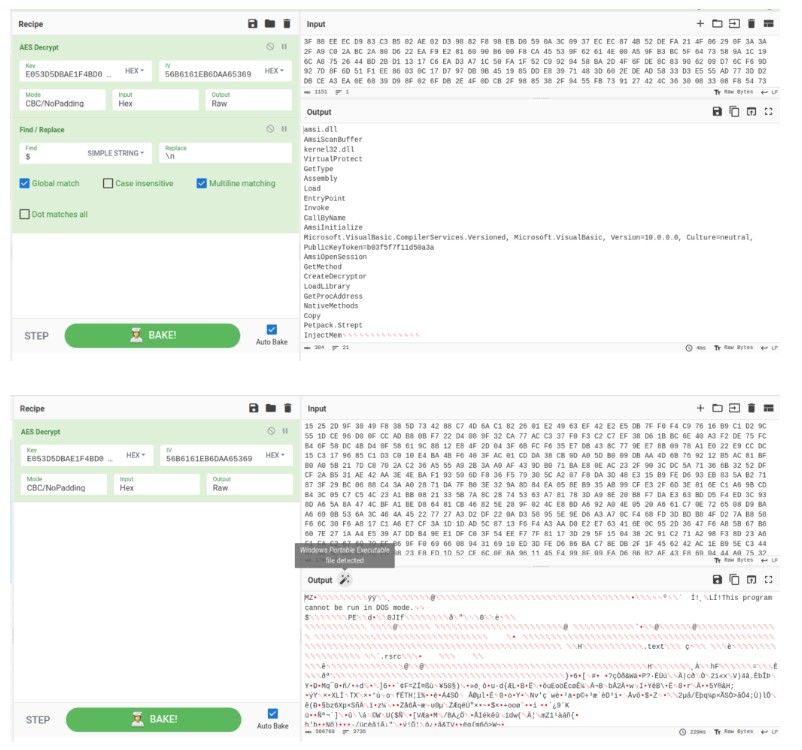

Utilizzando Cyberchef, è stato possibile decifrare agevolmente le stringhe e ottenere l’eseguibile che il loader carica direttamente in memoria, senza lasciare alcuna traccia sul disco.

Il binario ottenuto è un malware già noto: si tratta di AgentTesla, che da oltre due anni si posiziona tra i dieci infostealer più diffusi in Italia.

AgentTesla cambia loader con una certa frequenza e, sebbene solitamente utilizzi codice memorizzato nelle risorse, questa volta è stato osservato un nuovo metodo che impiega tecniche di cifratura avanzate per caricare il payload direttamente in memoria, rendendo più difficile la sua rilevazione e analisi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…