Nella giornata di ieri, un noto profilo su Twitter degli Hacktivisti di Anonymous, @YourAnonNews seguito da ben 7.9M Followers, ha postato la foto di un documento alle 14:41.

Molti account social e anche qualche giornale ha ricondiviso il tweet come se il documento fosse stato esfiltrato da Anonymous da qualche entità russa, in realtà il documento sembra essere comparso ancora prima alle 12:39 su Telegram su un canale (Украина Online Новости Война).

Nello specifico, nel testo c’era scritto

“Gli hacker ancora una volta sono entrati nei database del Ministero della Difesa della Federazione Russa e hanno pompato gigabyte di documenti”

non citando Anonymous.

Con questi elementi si potrebbe concludere che o Anonymous ha utilizzato altre piattaforme (non citate) per pubblicare questo documento o che sia stato inviato direttamente a questo canale… ma da un’analisi del layout del documento (tipico del genere) due particolari devono attrarre l’attenzione oltre il testo, cioè la firma e il timbro.

In altri documenti solitamente è apposto un timbro rettangolare (e non circolare come questo) che contiene il riquadro per il numero di protocollo.

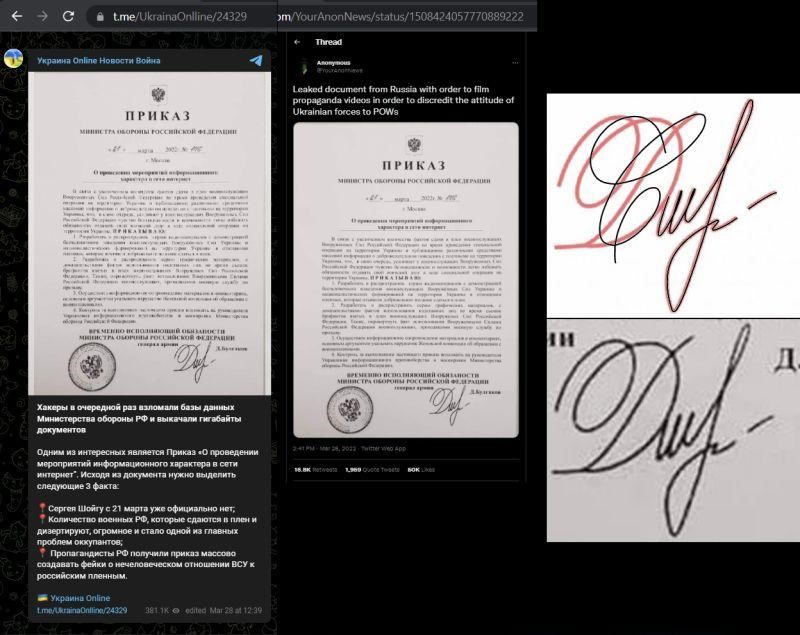

Dettaglio fondamentale è la firma, la stessa identica è presente sul web almeno da anni e soprattutto non apparterrebbe al generale Bulgakov.

La “firma” sembra appartenere ad una serie di caratteri creati per una produzione seriale di font, forse già prima del Novembre 2015 (come suggerisce il link generato automaticamente), in cui è presente la stessa identica f con trattino… quindi si può escludere la validità di questa firma in quanto la “F”, presenta una “Particolare” interruzione della linea.

Con questi elementi si può concludere che questa foto è un documento posticcio, creato da chissà chi, e chissà per quale scopo e per quale tornaconto indiretto o personale. Non è questa la sede più opportuna per fare questo tipo di considerazioni.

Un’unica certezza è che bisogna stare molto attenti ai documenti, l’insidia è sempre dietro l’angolo.

La ricerca è stata possibile sfruttando Google Image e Lens, TinEye, Internet Archive.

La firma, sembra appartenere ad una serie di caratteri creati per una produzione seriale di font, forse già prima del Novembre 2015 (come suggerisce il link generato automaticamente), in cui è presente la stessa identica f con trattino… quindi si può escludere la validità di questa firma perché quei caratteri non hanno

nessun significato su quel documento.

Curiosamente effettuando una ricerca tramite Yandex l’immagine della “firma” è stata riconosciuta immediatamente trovando la foto stessa e tutti i caratteri affini o modificati dello stesso font.

Un dettaglio non di poco conto è che su Google sotto il nome подпись ovvero firma in russo, tra i primi risultati compare proprio questa serie di caratteri.. un po’ strano, per essere pura casualità.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…