Il 10 giugno del 1977, venne messo in vendita l’Apple II, lo storico micro-computer che avviò la rivoluzione dell’home computing al quale vogliamo dedicare un articolo, raccontando la sua storia.

L’Apple II è uno degli home computer di maggior successo, influenti e longevi di tutti i tempi. Forse più di ogni altra macchina, che ha spostato il computer di casa dal tavolo di lavoro dell’hobbista al soggiorno della tipica famiglia americana.

La serie Apple ha debuttato nel 1977 e dopo l’introduzione dell’unità Disk II nel 1978 è diventato un home computer “definitivo”, mentre l’ultima versione, Il “Platinum” IIe, è stato in produzione fino al novembre 1993. Per innumerevoli appassionati e professionisti nel settore di oggi, l’avventura è iniziata proprio con questo fantastico computer.

Anche per te?

Pubblicità sulle riviste specializzate dell’Apple II.

La storia dell’Apple I, inizia con due Steve.

Steve Wozniak (chiamato Woz), e Steve Jobs, chiamato appunto Jobs.

Si trattava di un talentuoso ingegnere specializzato in calcolatrici presso la Hewlett-Packard (HP) e Steve Jobs, che era un impiegato energico ed eccentrico. Woz era stato amico di Jobs al liceo, dove i due, avevano fatto soldi vendendo delle “blue-box”, ovvero dei dispositivi illegali usati per fare chiamate interurbane in modo gratuito e intercettare conversazioni private.

Un esempio di Blue Box.

Jobs è diventato il 40esimo dipendente di Atari nel 1974, servendo la giovane azienda come tecnico ad ore. Lasciò la Atari per una pausa di un anno in India, tornando al lavoro con la testa rasata e l’abito tradizionale indiano. Atari aveva ottenuto grandi risultati con la sua versione arcade di Pong e stava per ripetere il suo successo con la sua famosa versione da casa. A Jobs, ora ingegnere nel turno di notte, è stato chiesto di creare un prototipo per una variante di Pong per singolo giocatore, chiamata Breakout .

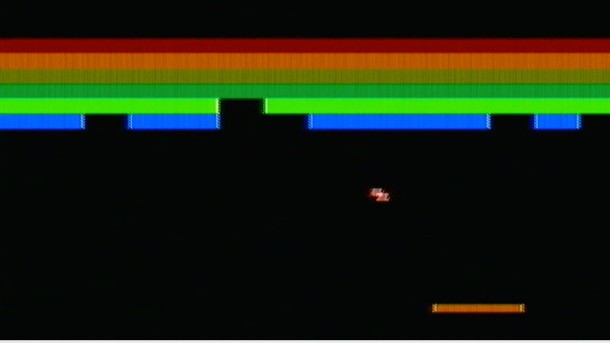

L’obiettivo di Breakout era quello di eliminare le file di blocchi nella parte superiore dello schermo facendo rimbalzare una palla su una piccola paletta mobile in basso.

Sfortunatamente, la tecnologia necessaria per creare una macchina che eseguisse Breakout avrebbe intaccato i suoi profitti, quindi Atari voleva un design che utilizzasse il minor numero di chip possibile. Di fronte a una sfida ingegneristica così scoraggiante, Jobs cercò l’aiuto del suo vecchio amico, Woz.

Il videogioco Breakout

Atari aveva assistito all’impressionante clone di Pong auto-costruito da Woz, ma non era riuscita ad assumerlo e quindi allontanarlo da HP. Tuttavia, Woz, un fan sia dei giochi arcade della Atari che delle sfide ingegneristiche, è venuto in soccorso del suo amico.

Ha completato quindi la maggior parte del lavoro in circa quattro giorni, con un design efficiente che utilizzava molti meno chip rispetto a qualsiasi altro gioco arcade della Atari dell’epoca. Gli ingegneri di Atari rimasero colpiti e Jobs ricevette un bel compenso e un bonus, la maggior parte dei quali li tenne per sé.

Breakout sarebbe diventato un altro successo arcade per la Atari.

Dopo anni di hacking hardware e le sue due avventure nei videogiochi, Woz ha iniziato a lavorare su un terminale video. Si rese conto che uno dei principali ostacoli per la nascente industria degli home-computer era la mancanza di un mezzo economico ed efficace per visualizzare l’output.

Gli appassionati di computer potrebbero accontentarsi di una fila di LED lampeggianti (ricordiamoci dell’usabilità dell’Altair 8800) o puntare su un terminale video o di testo; nessuna delle due soluzioni era alla portata dei più.

Woz aveva partecipato a riunioni regolari presso il leggendario Homebrew Computer Club, dove molti futuri pionieri del settore condividevano le loro idee e passioni. Ispirato da questo gruppo creativo e altamente motivato, Woz mostrò presto un prototipo che alla fine sarebbe divenuto l’Apple I. Infatti l’Apple I ha comunque gettato le basi per quello che sarebbe successo dopo. Atari e HP non erano interessati al prototipo, quindi i due Steve fondarono la propria compagnia, la Apple Computer, ed era il 1 aprile 1976.

Lavorando nella camera da letto di Woz e nel garage di Jobs, i due iniziarono presto la produzione dell’Apple I. Il sempre persuasivo Jobs concordò con un negozio di computer per hobbisti locale, il Byte Shop, un ordine del valore di 50.000 dollari. I vincoli di credito, tempo e fornitura erano stretti, ma l’ordine di Byte Shop è stato soddisfatto e mentre la Apple forniva la scheda madre per il computer, il negozio forniva tastiere e custodie di legno per completare il tutto. Attraverso il Byte Shop, l’azienda ha avuto una crescita lenta ma costante delle vendite relative all’Apple I che gli fornì le basi per il prossimo grandissimo Hack, l’Apple II,

Anche prima che l’Apple I fosse ufficialmente rilasciato, Jobs e Woz stavano già pensando a nuove funzionalità; aggiornavano frequentemente il design e condividevano i loro progressi con l’Homebrew Computer Club e il risultato di queste migliorie li portò ben presto verso l’Apple II.

Woz, che si divertiva a stupire i suoi amici al Club, voleva sviluppare una versione di Breakout scritta interamente in BASIC. Una tale impresa sarebbe stata impensabile sull’Apple I, quindi il design di Woz per l’Apple II arrivò a incorporare comandi grafici a colori, circuiti per controller paddle e un altoparlante per il suono. Con queste caratteristiche standard in atto, l’Apple II offriva una tecnologia che i suoi rivali nel 1977, il Commodore PET e il Tandy TRS-80 Model I, non potevano eguagliare.

L’industria dell’home computer era un topo sul punto di ruggire, grazie, almeno in parte, a un “mistico” dalla parlantina furba e a un ingegnere affascinato dai videogiochi, ovvero i due “Steve”.

“…molte delle caratteristiche che hanno davvero fatto risaltare l’Apple II ai suoi tempi, provenivano da un gioco e le caratteristiche che erano integrate all’interno, erano il frutto di programmare una versione BASIC di Breakout da mostrare al club.”

Disse Steve Wozniak alla rivista Call-APPLE nell’ottobre del 1986

Le cassette erano a quei tempi dei supporti ingombranti e inaffidabili per l’archiviazione dei dati del computer, come sa chiunque abbia mai aspettato venti minuti per giocare e poi sentirsi dire che c’è stato un errore di caricamento del nastro

La carta vincente di Woz era il suo progetto per un’unità floppy da 5,25″, efficiente, veloce e relativamente poco costosa chiamata Disk II, che è stata rilasciata nel 1978 con un successo istantaneo e quasi universale. I dischi divennero presto il supporto di memorizzazione preferito sui sistemi Apple e portando l’azienda ad avere un grosso vantaggio verso tutti i suoi concorrenti.

Scheda madre ed interno dell’Apple II.

La prima standardizzazione del disco ha completato la grafica a colori e il suono della piattaforma, rendendo la serie Apple II l’obiettivo preferito sia degli sviluppatori di applicazioni che di giochi fino alla fine degli anni ’80. Di conseguenza, altre piattaforme si sono spesso accontentate di porting di giochi e programmi che avevano avuto origine sull’Apple II.

Inoltre l’Apple II era basato su una CPU MOS Technology 6502 con frequenza di clock di 1 MHz e aveva da 4 a 48 kB di RAM dinamica, mentre per la ROM disponeva di 12 Kb.

A livello di estetica, l’Apple II è stato il primo modello a seguire lo standard di design chiamato “Snow White” (Biancaneve), caratterizzato da un colore bianco o grigio chiaro e dalla presenza di scanalature, elementi che caratterizzeranno la produzione Apple fino all’inizio degli anni novanta.

Jobs e Wozniak si sono scontrati sull’utilizzo di slot di espansione per ulteriori circuiti stampati personalizzati. Jobs riteneva che fossero inappropriati per il mercato consumer al quale l’Apple II era indirizzato.

Il desiderio di espandibilità di Wozniak prevalse e quindi l’altezza del case dell’Apple II doveva essere rivisto per poter alloggiare i suoi otto slot di espansione.

Gli otto slot di espansione dell’Apple II.

Tuttavia, il coperchio rimovibile necessario non doveva interferire con la semplicità del design. Il cuneo della tastiera nella parte anteriore della macchina è inclinato verso il basso per facilitare la digitazione.

Sopra la tastiera, uno stretto solco isola la parte anteriore interattiva della macchina, la tastiera, dalla parte posteriore, dove spunta il logo di Apple e il nome del modello del computer per aiutare a rafforzare la sua identità fisica unica.

La parte posteriore rettangolare della custodia ha brevi prese d’aria verticali che avvolgono i lati, su angoli smussati, per estendersi leggermente sulla parte superiore della custodia.

L’Apple II è diventato un grande successo per la Apple.

L’anno in cui ha debuttato, portò a 770.000 dollari di entrate. Tale cifra è aumentata a 7,9 milioni di dollari l’anno successivo e un enorme 49 milioni l’anno dopo.

Nonostante gli sforzi per sostituirlo con macchine come lo sfortunato Apple III e (con maggior successo) il Macintosh, la domanda è rimasta incredibilmente forte per l’Apple II. Infatti, Apple ha continuato a produrre versioni aggiornate dell’Apple II fino al novembre 1993.

L’Apple II ha proiettato una serie di importanti attori nel mondo dell’alta tecnologia. Tra questi Mitch Kapor , fondatore di Lotus Development Corporation e co-fondatore della Electronic Frontier Foundation, e John Carmack, il leggendario programmatore dietro i giochi di successo Wolfenstein 3D, Doom e Quake .

Il computer ha anche fatto guadagnare ad Apple la sua prima “killer app”, sotto forma dell’essenziale programma di fogli di calcolo VisiCalc .

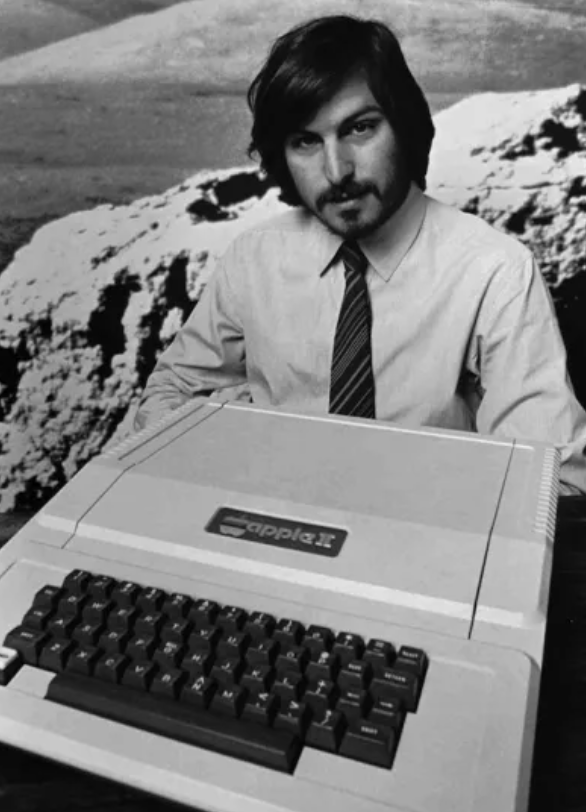

Steve Jobs posa accanto ad un Apple II.

Tutti i computer straordinari che Apple ha rilasciato nel corso degli anni, è improbabile che qualcuno, con la possibile eccezione del Macintosh originale, mostrerà mai la stessa capacità di rimodellare l’industria dei computer come ha fatto l’Apple II.

Fonte

https://www.landsnail.com/apple/local/design/apple2.html

https://www.gamasutra.com/view/feature/131932/a_history_of_gaming_platforms_the_.php?print=1

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…