Autore: Olivia Terragni

Il conflitto Russia-Ucraina sembra non darci tregua: nessuna soluzione diplomatica sembra attualmente possibile, e il continuo sostegno dell’Ucraina dei governi occidentali potrebbe portare ad un’escalation di attacchi informatici strategici che gli esperti ipotizzano potrebbero intensificarsi nel prossimo Novembre. Tuttavia un’escalation potrebbe essere già iniziata. Vediamo insieme una rassegna degli eventi degli ultimi giorni.

Ecco i segnali che portano gli esperti informatici a pensare seriamente che un’escalation di attacchi informatici strategici possa essere già iniziata:

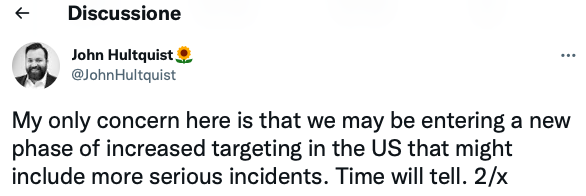

Tra gli esperti John Hultquist (Mandiant Threat Intelligence) ha espresso la preoccupazione che si possa entrare in una nuova fase che potrebbe includere incidenti più gravi.

A ciò si somma un gruppo di hacker che ha attaccato società di trasporti e logistica in Ucraina e Polonia con un nuovo tipo di ransomware: in un post del blog Microsoft i ricercatori affermano che gli hack siano simili a quelli rivolti in passato contro le agenzia governative ucraine e che il gruppo sia collegato al governo russo.

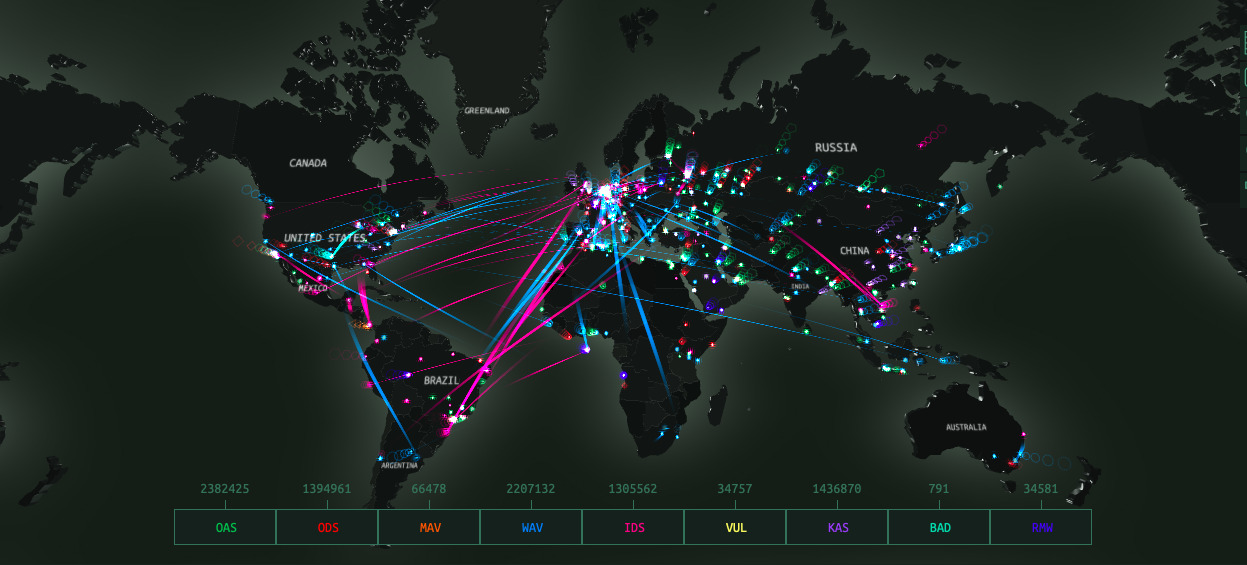

Infine la situazione in Asia e Medio Oriente non migliora a partire dagli attacchi alle società di telecomunicazioni in cui sarebbe coinvolto il gruppo ATP cinese WIP19 con fini di spionaggio. Chi sta registrando inoltre un’escalation nei cyber attacchi è inoltre Taiwan: i dati dell’intelligence taiwanese mostrano che il paese è preso di mira da circa 20 milioni di attacchi informatici, ogni giorno.

Le infrastrutture energetiche non sono prese di mira solo in Occidente, come dimostra l’attacco al Tata Power, uno dei principali produttori di energia in India. Uno degli obiettivi di Tata Power è quello di raddoppiare la quota di energia pulita prodotta sino al 60% entro il 2045: ad aprile una società di sicurezza informatica americana affermava che il settore energetico indiano è stato preso di mira in un progetto a lungo termine da hacker sponsorizzati dallo stato cinese, questione confutata da Zhao Lijian, ministro degli esteri cinese. E mentre le “prove missilistiche” della Nord Corea si dirigono verso il Mar del Giappone, vengono rubati miliardi in bitcoin con un rischio crescente per l’industria delle criptovalute: la Nord Corea sta diventando – secondo Nick Carlsen (TRM Labs) – una superpotenza crittografica con armi nucleari e anche se gli attacchi sono diminuiti negli ultimi mesi un prossimi momento critico potrebbe fare da ponte successivo.

“It’s going to take a really critical moment, some major incident that really shocks people, and then there’s going to be a lot of pressure to do something,” said Carlsen. “It’s a constant waiting game”

CNet – North Korea’s Crypto Hackers Are Paving the Road to Nuclear Armageddon

Ed ecco che Gregory Sim (CIA) e Joshua Crumbaugh (Hacker etico) – attraverso TheCyberbBrief – ci suggeriscono come una guerra informatica strategica potrebbe iniziare con obiettivi a basso raggio da parte di gruppi black hat collegati allo stato, con una aumento degli incidenti ransomware e una fase più intensa con exploit zero-day.

Prepararsi quindi nel breve e nel medio termine, e non farsi trovare impreparati, rafforzando il perimetro, i sistemi, ed infine il personale, è essenziale. Se comunque non sarà una guerra informatica avremmo messo in sicurezza la nostra azienda contro i criminali informatici e quindi non sarà tempo perso. Oggi, parole come ieri potrebbero significare “troppo tardi”.

Sebbene ad esempio l’attacco alla ferrovia tedesca non sia il primo, ha dimostrato però quanto l’infrastruttura presa di mira sia vulnerabile quanto forse poco si sia lavorato per renderla più sicura. Già nel maggio del 2017 i sistemi della Deutsche Bahn sono stati presi di mira. L’attacco che ha poi colpito FedEx e il sistema sanitario britannico, prendendo di mira quasi 100 paesi, con 57.000 infezioni in 99 paesi con Russia, Ucraina e Taiwan come principali obiettivi.

Chiaramente non tutte le attività cyber attuali possono portare ad un’escalation di attacchi informatici strategici – essendo molte di loro considerate sub-crisi – ma alcuni segnali stanno ad indicare che la crisi stia salendo parallelamente alle forti tensioni della guerra in corso. Sebbene gli scenari apocalittici relative a probabili interruzioni di Internet siano prominenti nei media, gli attacchi informatici rappresentano un’attività secondaria per evitare costose escalation di guerra.

Nel mese di Novembre vi saranno inoltre due eventi importanti: il primo riguarda le nuove elezioni parlamentari USA dell’8 novembre 2022, evento per il quale l’FBI e la Cybersecurity and Infrastructure Security Agency (CISA) si stanno attivando: qualsiasi tentativo di manipolare i voti su larga scala – avvisano – verrà rilevato e contrastato, come la disinformazione e la falsa narrazione. Al riguardo anche in Turchia si agisce contro la disinformazione in vista delle elezioni: la legge proposta consentirebbe al tribunale di condannare i giornalisti e gli utenti dei social media fino a tre anni di prigione per la diffusione di fake news. Indipendentemente dalla preoccupazione per il “free speech” è un fatto consolidato che i social media non vengano utilizzati solo per buoni fini ma anche per sostenere la propaganda estremista e per cercare proseliti. .

Un’ultima osservazione andrebbe fatta circa i movimenti degli hacktivisti, che sono diventati parte dominante dell’attività informatica. Questo non significa a tutti gli effetti che questo possa essere parte di un’escalation ma sicuramente il tentativo di influenzare la politica manipolando l’informazione pubblica. Pensiamo solo all’effetto psicologico che può avere sulla popolazione un attacco ad un’infrastruttura sia essa critica o energetica. Dall’inizio della guerra Russia-Ucraina le tattiche sono tuttavia cambiate, ovvero i criminali che fanno uso di ransomware sono passati dal motivo esclusivamente finanziario a quello politico ed ideologico, e lo spazio cyber è diventato sempre meno prevedibile. Le campagne di disinformazione aumentano con lo scopo di creare il caos. Uno degli elementi più distruttivi degli attacchi informatici è il panico, frutto della guerra psicologica, diretta a far implodere la società.

Pensiamo agli ultimi attacchi ai siti web degli aeroporti americani. Sotto attacco sono stati i siti web e non i sistemi che gestiscono il controllo del traffico aereo di una dozzina di aeroporti tra cui il Chicago O’Hare, Denver, Phoenix Sky Harbor o Orlando: gli attacchi DDoS hanno quindi influito sulla capacità dei passeggeri di prenotare servizi aeroportuali e di ricevere aggiornamenti sulla programmazione dei voli e ora si sta lavorando attivamente per chiudere le backdoor che hanno consentito gli attacchi per rafforzare l’infrastruttura informatica più critica.

Gli attacchi sono stati attribuiti al gruppo Killnet: radicalmente diverso da altri gruppi altamente qualificati che lavorano per l’Intelligence russa – come Fancy Bear – i membri di Killnet si sono fatti conoscere come gruppo reazionario contro il sentimento anti-russo da parte dei governi occidentali, prendendo di mira l’Italia, gli USA, la Norvegia, la Lettonia e l’Estonia. Possiamo identificarli come hacktivisti? La Cybersecurity and Infrastructure Security Agency ha affermato che non si tratta di un gruppo affiliato allo stato.

Gruppi come Fancy Bear o Sandowrm hanno sviluppato malware come il NordPetya, Killnet, invece, prende di mira siti web, non le infrastrutture critiche. Nulla però ci vieta di pensare che tali attacchi possano essere dei veri e propri test.

Tuttavia, la sua chiara posizione pro-Cremlino potrebbe essere un problema per la Russia. “Rende la Russia potenzialmente responsabile dei danni causati da tali operazioni, a meno che le autorità di Mosca non prendano le distanze da tali operazioni dannose”, ha affermato Patryk Pawlak, funzionario esecutivo dell’Istituto per gli studi sulla sicurezza dell’UE.

E a proposito di caos, il mese prossimo porta una data precisa collegata all’underground, il 5 Novembre, giorno nel quale si svolge la protesta annuale mondiale associata al gruppo di hacktivisti Anonymous che si tiene ogni anno il giorno di Guy Fawkes, “Remember remember the fifth of november”. Tra i temi cari ricorrono corruzione in politica e smilitarizzazione.

Il 15 Novembre inizierà anche il G20 a Bali, in Indonesia: l’Agenzia nazionale antiterrorismo (BNPT) ha espresso la propria disponibilità a partecipare agli sforzi per proteggere la sicurezza informatica durante il vertice. Il gruppo Turla – gruppo di cyber spionaggio di lingua russa – ha infatti già preso di mira in passato i membri del G20 con una backdoor chiamata KopiLuwak (rilevata da Trend Micro come TROJ_KOPILUWAK.A, JS_KOPILUWAK.A e JS_KOPILUWAK .B)

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…