Google ha intrapreso azioni per bloccare gli annunci su siti di e-commerce che utilizzano il servizio Polyfill.io dopo che il dominio è stato acquisito da un’azienda cinese, che ha poi modificato la libreria JavaScript “polyfill.js” per reindirizzare gli utenti verso siti dannosi e fraudolenti.

Un rapporto di Sansec pubblicato martedì 25 giugno ha rilevato che oltre 110.000 siti web che incorporano questa libreria sono stati coinvolti nell’attacco alla supply chain.

Polyfill.io è un servizio che fornisce una libreria JavaScript chiamata Polyfill.js. Questa libreria è utilizzata dai siti web per garantire la compatibilità del loro codice con diversi browser, specialmente quelli più vecchi che non supportano le nuove funzionalità JavaScript.

A febbraio, sono emerse preoccupazioni dopo la sua acquisizione da parte di Funnull, una società cinese specializzata in distribuzione di contenuti (Content Delivery Network).

Dopo l’acquisizione, l’azienda cinese ha modificato il codice della libreria Polyfill.js in modo da reindirizzare gli utenti a siti web dannosi o fraudolenti. Questo tipo di attacco è chiamato: Supply Chain Attacks,una categoria specifica di attacchi che prende di mira la catena di approvvigionamento di un’organizzazione.

Andrew Betts, colui che ha sviluppato e lanciato il progetto in origine, ha esortato immediatamente i gestori dei siti web a rimuovere la libreria dai loro siti, affermando che “nessun sito web oggi ha bisogno dei polyfill presenti nella libreria polyfill[.]io”, questo perchè la maggior parte delle nuove funzionalità della piattaforma web sono ormai adottate da tutti i principali browser. Alcune nuove funzionalità, come Web Serial e Web Bluetooth, non possono essere gestite tramite polyfill, e quindi non trarrebbero beneficio dall’uso di Polyfill.io.

Questa situazione ha spinto fornitori di infrastrutture web come Cloudflare e Fastly a fornire endpoint alternativi per facilitare la migrazione da polyfill[.]io. Questi endpoint alternativi non sono altro che URL da cui è possibile caricare la libreria Polyfill.js da una fonte sicura e affidabile, sostituendo quella compromessa.

Post Twitter di Andrew Betts

La società di sicurezza e-commerce olandese ha rilevato che il dominio “cdn.polyfill[.]io” è stato utilizzato per iniettare malware, indirizzando gli utenti verso siti di scommesse sportive e pornografici.

“Il codice è protetto contro il reverse engineering e si attiva solo su specifici dispositivi mobili in determinate ore”, ha spiegato.

Dunque, il codice malevolo iniettato è stato protetto contro il reverse engineering, utilizzando tecniche di offuscamento avanzate.

Nel dettaglio:

Queste tecniche sofisticate rendono il malware particolarmente insidioso, perché riesce a compromettere i siti web e a danneggiare gli utenti in modo furtivo e mirato.

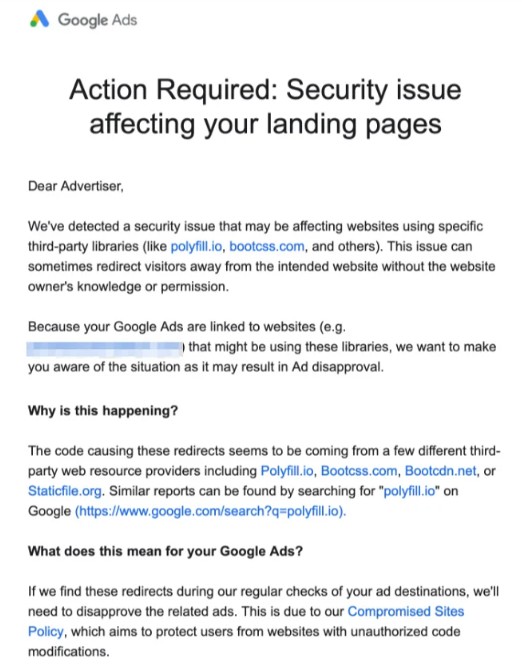

Google ha deciso di bloccare gli annunci per i siti di e-commerce che utilizzano Polyfill.io. Questo è un tentativo di proteggere gli utenti da potenziali truffe e danni che potrebbero derivare dall’interazione con questi siti compromessi.

Google letter to advertisers about supply chain attack

La società di sicurezza c/side di San Francisco ha emesso un avviso simile a quello della società olandese, segnalando che i gestori del dominio compromesso cdn.polyfill[.]io hanno aggiunto un’intestazione di sicurezza fornita da Cloudflare tra il 7 e l’8 marzo 2024. L’intestazione di sicurezza potrebbe essere un tentativo di proteggere ulteriormente il sito o di camuffare l’attività malevola.

Segue poi un avviso relativo ad una grave vulnerabilità di sicurezza, identificata come CVE-2024-34102 che colpisce siti che utilizzano Adobe Commerce e Magento, due popolari piattaforme di e-commerce. Questa vulnerabilità ha un punteggio CVSS di 9.8 su 10, indicando un livello di gravità estremamente alto. Nonostante siano disponibili delle patch per correggere questa vulnerabilità dall’11 giugno 2024, molti siti non le hanno ancora applicate. La vulnerabilità consente agli attaccanti di leggere file privati sui server colpiti, questi file possono contenere informazioni sensibili. Sansec ha denominato la catena di exploit che sfrutta questa vulnerabilità CosmicSting.

Se combinata con un recente bug in Linux noto come iconv (CVE-2024-2961), questa vulnerabilità diventa ancora più pericolosa. Il bug iconv in Linux consente l’esecuzione di codice remoto, il che significa che un attaccante può eseguire comandi arbitrari sul server colpito, trasformando la situazione in un incubo di sicurezza. È stato poi scoperto che terze parti possono ottenere accesso amministrativo all’API senza bisogno di sfruttare il bug iconv (CVE-2024-2961), aumentando la gravità del problema.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…