Una nuova campagna di phishing sta circolando in queste ore con un obiettivo ben preciso: spaventare le vittime con la minaccia di una multa stradale imminente e gonfiata, apparentemente proveniente da PagoPA. L’obiettivo è convincere l’utente a cliccare su un link fraudolento e inserire i propri dati di pagamento, con la scusa di saldare una sanzione.

In questo articolo analizziamo cosa è importante non fare quando si riceve un’email di questo tipo, per capire come molte truffe online sfruttino l’urgenza e la credibilità di marchi noti al fine di ottenere un vantaggio economico.

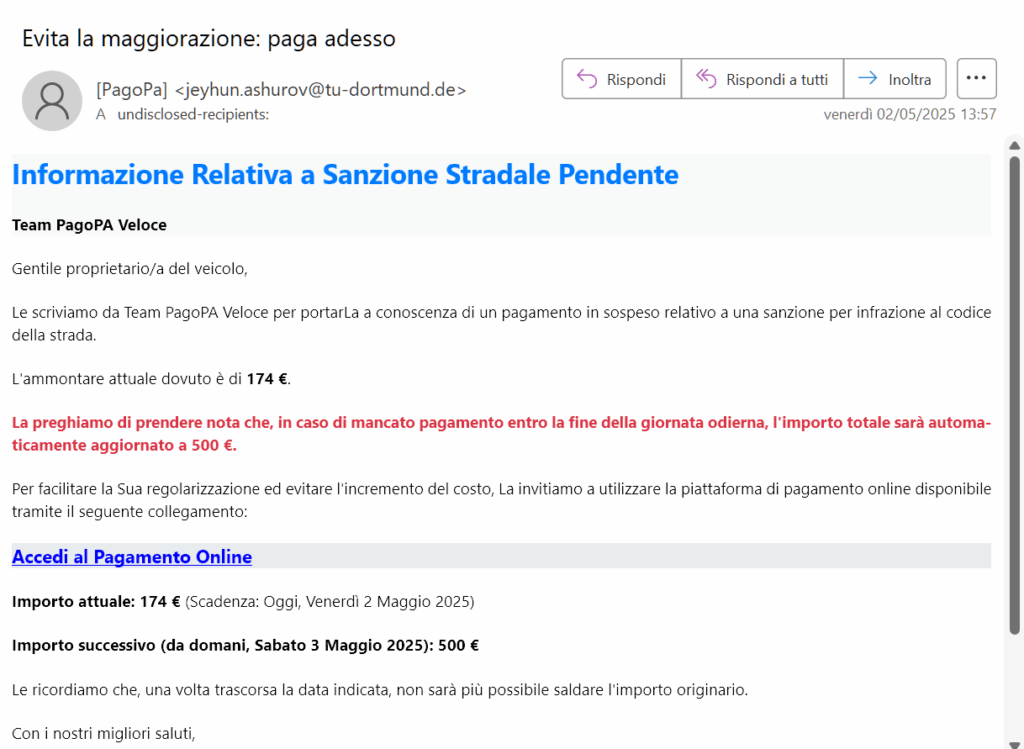

L’email in questione arriva da un mittente apparentemente legittimo, ma con un dominio sospetto: [email protected]. Intanto un dominio di origine tedesca dovrebbe far subito pensare che si tratti di una truffa. Le email ufficiali solitamente pervengono dal dominio gov.it Il contenuto della comunicazione cerca di replicare lo stile formale delle notifiche ufficiali, con messaggi intimidatori come:

“La preghiamo di prendere nota che, in caso di mancato pagamento entro la fine della giornata odierna, l’importo totale sarà automaticamente aggiornato a 500 €.”

Un’altra tecnica psicologica è l’urgenza: la scadenza è fissata per il giorno stesso della ricezione, inducendo panico e reazioni impulsive. Pertanto:

[email protected]. PagoPA avvengono da domini istituzionali come @pagopa.gov.it.Cosa fare se ricevi questa email?

Il team di Red Hot Cyber ha analizzato l’email sospetta all’interno di un ambiente sicuro, utilizzando una sandbox, ovvero una macchina virtuale isolata dal sistema reale, che consente di analizzare contenuti potenzialmente pericolosi senza rischi per il computer o la rete.

Al primo tentativo, cliccando sul link presente nell’email, abbiamo osservato una serie di redirect automatici: sorprendentemente, il collegamento sembrava concludersi sul sito ufficiale di PagoPA, un’astuzia probabilmente pensata per aumentare la fiducia della vittima e ridurre i sospetti.

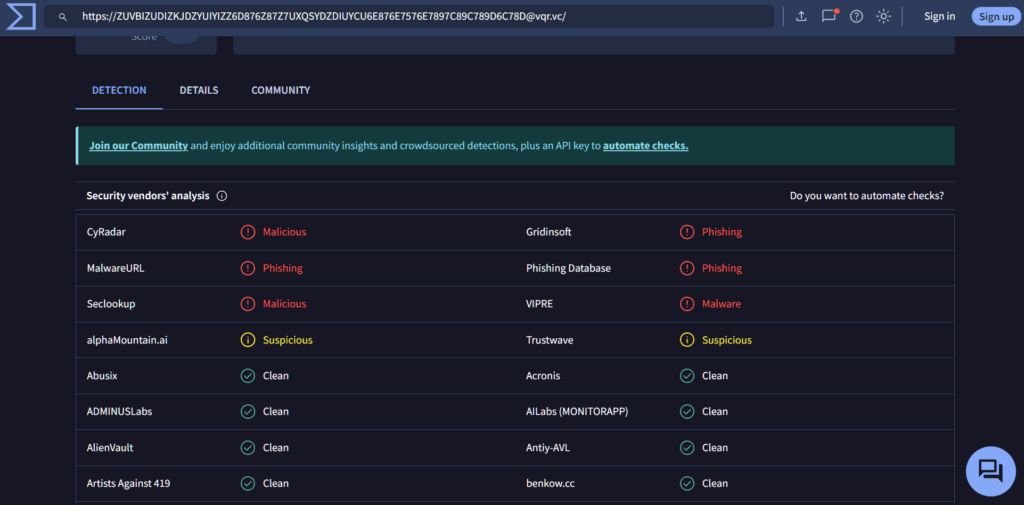

Abbiamo quindi analizzato l’URL tramite VirusTotal, una piattaforma che verifica la reputazione dei link attraverso decine di motori antivirus. Il risultato? Tre antivirus lo identificavano chiaramente come malevolo.

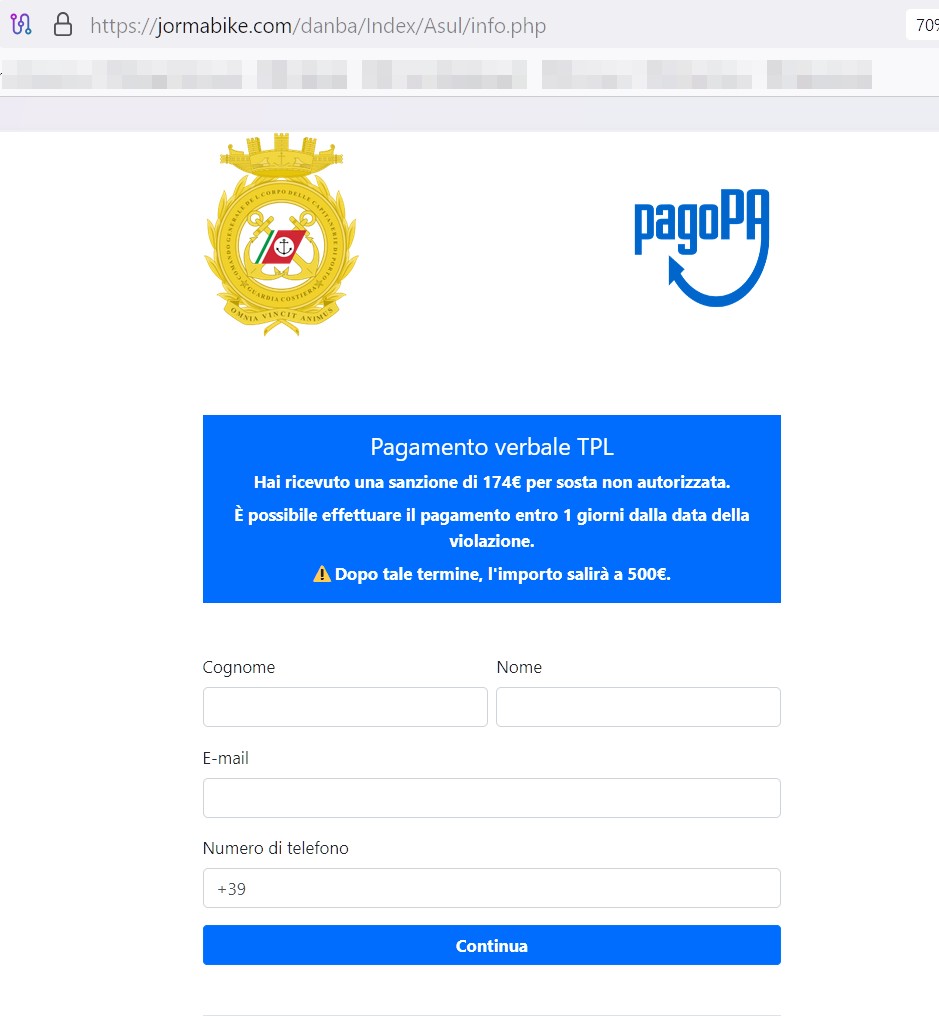

Effettuando ulteriori test — e questa volta utilizzando Tor per anonimizzare la navigazione e accedere eventualmente a contenuti geolocalizzati o camuffati — siamo riusciti ad accedere al vero sito fraudolento.

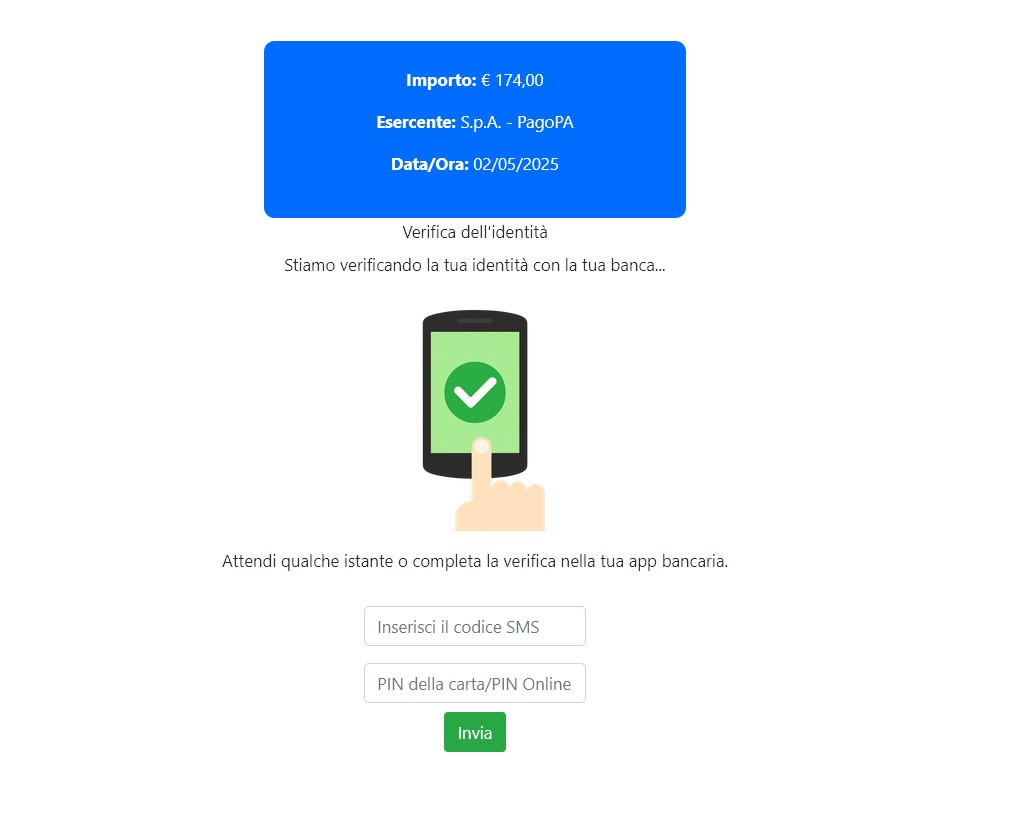

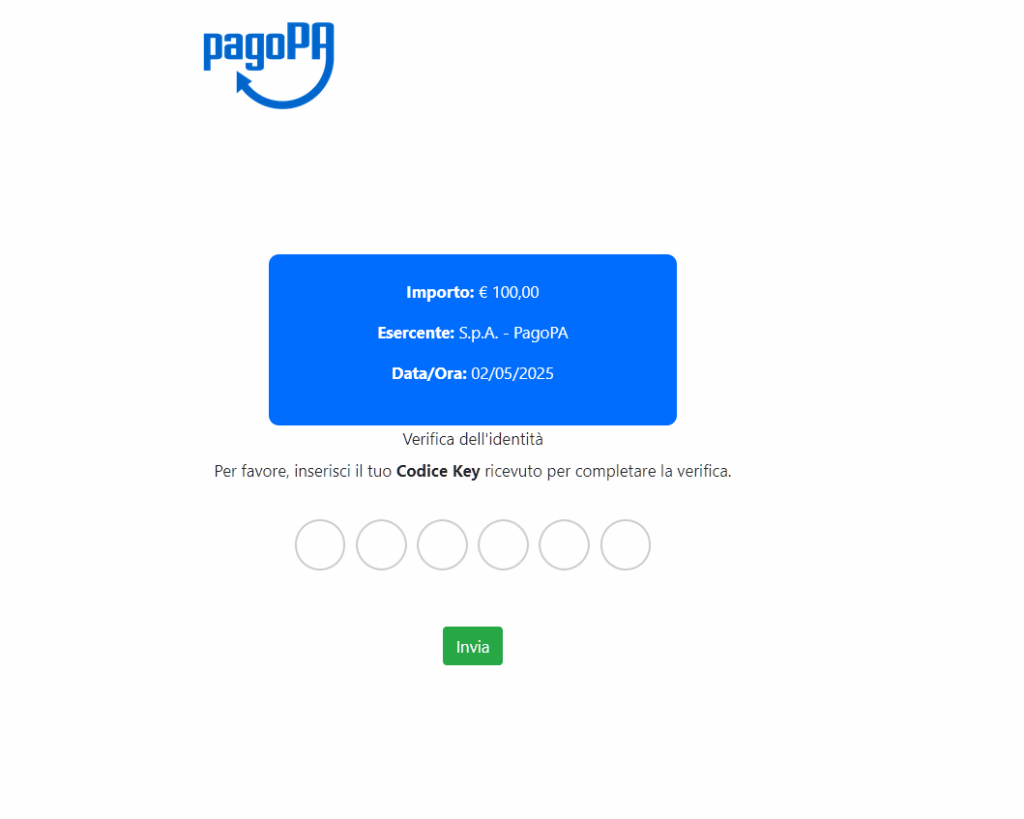

Una volta atterrati sul sito clone, ci è stato chiesto di compilare un modulo con i nostri dati anagrafici, dopodiché il sito richiede di inserire:

Non è finita. Dopo l’inserimento dei dati della carta, il sito richiede anche:

In questo modo, il criminale informatico ottiene tutti i codici necessari per svuotare la carta di credito: dati personali, dati bancari, codice di sicurezza e persino il secondo fattore di autenticazione.

Una volta in possesso di queste informazioni, il truffatore può effettuare prelievi e transazioni fino al totale prosciugamento del plafond disponibile sulla carta.

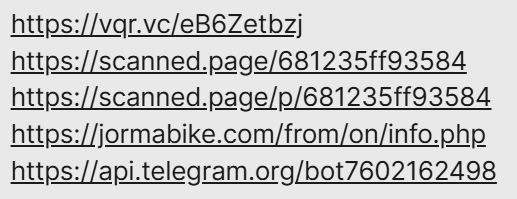

Abbiamo contattato il CER-AgID per ottenere maggiori informazioni su questa campagna malevola. Ci è stato confermato che l’attacco utilizza una lunga catena di redirect, che parte da domini come https://qr-code.click e https://scanned.page, per poi reindirizzare l’utente verso la vera e propria pagina di phishing.

Durante questo processo, vengono effettuati controlli sul browser utilizzato, sull’indirizzo IP e su altri parametri ambientali. Probabilmente, durante il nostro primo tentativo di analisi, il sistema ha impedito il reindirizzamento completo verso il sito malevolo perché il nostro indirizzo IP risultava presente in una blacklist, impedendo così l’accesso alla pagina finale della truffa.

Da quanto ci ha riportato il CERT-AgID (che ha anche emesso in precedenza un avviso su tale campagna), i criminali informatici creano ogni giorno moltissime pagine (ad esempio quella sulla quale siamo atterrati noi è stata creata in data 28 di Aprile scorso) e i C2 sono spesso residenti su Telegram.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…