Gli analisti di Sysdig, una società di sicurezza cloud, hanno messo in guardia dall’emergere di uno strumento open source chiamato SSH-Snake, che viene utilizzato per cercare silenziosamente chiavi private e spostarsi lateralmente attraverso l’infrastruttura di una vittima.

I ricercatori descrivono SSH-Snake come un “worm automodificante” che utilizza le credenziali SSH trovate su un sistema compromesso per iniziare a diffondersi nella rete. Va notato inoltre che si differenzia dai normali worm SSH in quanto evita gli schemi tipici degli attacchi di script e porta il consueto movimento laterale attraverso la rete a un nuovo livello, poiché è più attento nella ricerca delle chiavi private.

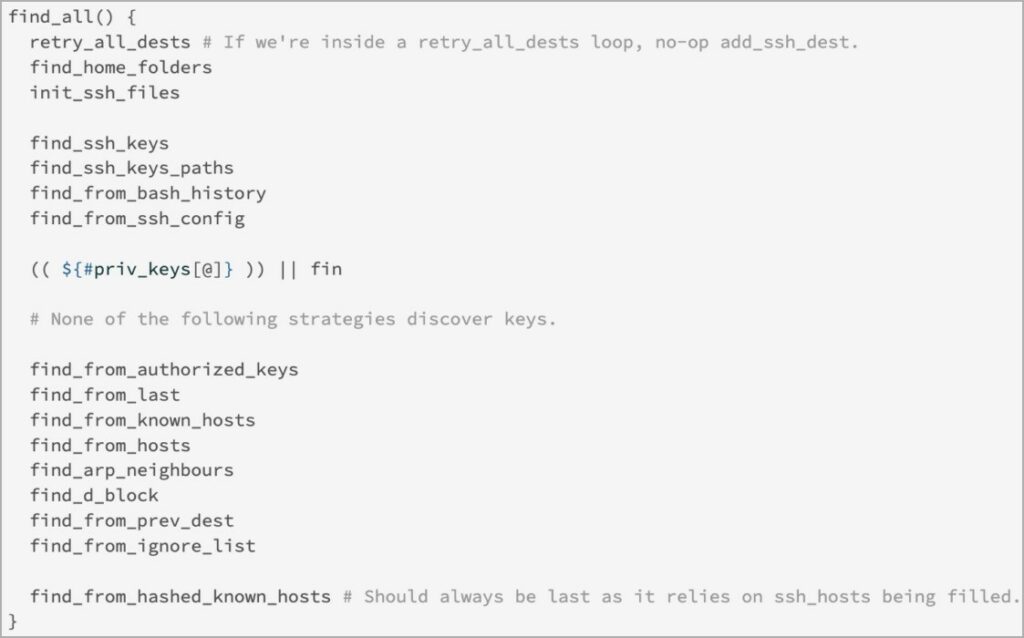

Ad esempio, SSH-Snake utilizza i seguenti metodi diretti e indiretti per scoprire le chiavi private sui sistemi infetti:

SSH-Snake è apparso su GitHub all’inizio di gennaio 2024. Il suo sviluppatore ha scritto che si tratta di uno “strumento potente” per l’attraversamento automatico della rete utilizzando le chiavi private SSH scoperte sui sistemi. In tal modo, SSH-Snake crea una mappa completa della rete e delle sue dipendenze, aiutando a determinare come la rete potrebbe essere compromessa utilizzando le chiavi private SSH e SSH, a partire da un host specifico.

“È completamente autoreplicante e auto-propagante e completamente privo di file”, si legge nella descrizione del progetto su GitHub. Allo stesso tempo, il creatore di SSH-Snake, Joshua Rogers, sottolinea che il suo strumento è destinato ai legittimi proprietari di sistemi per identificare i punti deboli della loro infrastruttura prima che lo facciano gli aggressori.

“L’opinione comune è che il cyberterrorismo si manifesti all’improvviso e richieda un approccio altamente reattivo alla sicurezza”, afferma Rogers. “Secondo la mia esperienza, i sistemi dovrebbero invece essere progettati e mantenuti adottando misure di sicurezza complete. Se i sistemi fossero sviluppati e mantenuti da persone sane di mente, e i proprietari dei sistemi e le aziende si preoccupassero veramente della sicurezza, le conseguenze dell’esecuzione di tale script sarebbero ridotte al minimo, come se le azioni di SSH-Snake fossero eseguite manualmente da un utente malintenzionato.”

Sysdig afferma che una delle caratteristiche più interessanti di SSH-Snake è la sua capacità di modificarsi e ridurre le proprie dimensioni al primo avvio. Per fare ciò, il worm rimuove commenti, funzioni non necessarie e spazi bianchi dal suo codice.

Allo stesso tempo, gli analisti scrivono che il worm viene già utilizzato dagli aggressori. Nello specifico, i ricercatori hanno scoperto un server di comando e controllo utilizzato dagli operatori SSH-Snake per archiviare le informazioni raccolte, comprese le credenziali e gli indirizzi IP delle vittime. Sembra che gli hacker criminali abbiano sfruttato le vulnerabilità note di Apache ActiveMQ e Atlassian Confluence per ottenere un primo accesso alle reti delle vittime, per poi utilizzare il worm per continuare l’attacco.

Secondo gli esperti, complessivamente lo strumento open source è già stato utilizzato in attacchi contro circa 100 vittime.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…