La banda di criminali informatici di Snatch, oggi revendica all'interno del proprio Data Leak Site (DLS) un attacco informatico all'azienda coreana che produce automobili SsangYong Motor Company. Nel post, la...

In un mondo in continua evoluzione tecnologica, la sicurezza stradale è una preoccupazione crescente. Il parco circolante di auto-veicoli come auto, autocarri e bus è cresciuto di ben 10 Milioni...

La banda di criminali informatici di DarkRace, oggi revendica all'interno del proprio Data Leak Site (DLS) un attacco informatico all'azienda italiana CONATECO. Dalla rivendicazione sul sito nelle rete onion, viene...

Un noto canale Telegram che pubblica costantemente del materiale trafugato da aziende online, nella giornata di oggi pubblica un post che riporta di una ennesima perdita dei dati. Sul forum...

Il membro del Comitato costituzionale del Consiglio della Federazione Artyom Sheikin ha affermato che la Russia ha bisogno di sviluppare un sistema di censura statale su Internet, sul modello della Cina. Ritiene che...

Il gruppo di hacktivisti filorussi di NoName057(16) ha sferrato pochi minuti fa un nuovo attacco informatico contro il sito della Banca di Credito Cooperativo di Roma "BCC ROMA". Come sappiamo,...

Il gruppo di hacktivisti filorussi di NoName057(16) ha sferrato pochi minuti fa un nuovo attacco informatico contro il sito del Credito Cooperativo. Questa volta hanno colpito il pannello di amministrazione...

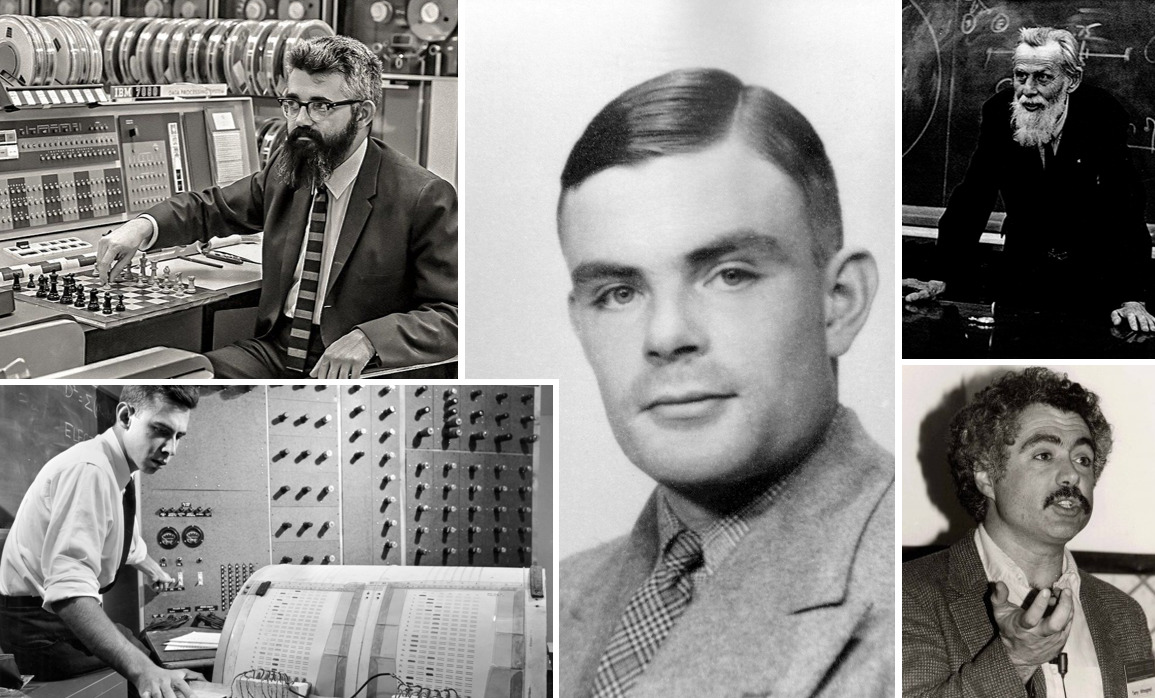

Chi ha come mission, occuparsi di sicurezza informatica e quindi anche di crittografia, deve necessariamente passare attraverso le figure di due giganti dello scorso secolo. Parliamo di: Alan Turing e...

La banda di criminali informatici Monti ransomware, oggi revendica all'interno del proprio Data Leak Site (DLS) un attacco informatico all'italiana Servizi Ominia. L'attacco sembrerebbe essere stato sferrato in data 27...

Il gruppo di hacktivisti filorussi di NoName057(16) ha sferrato nella giornata di ieri dei nuovi attacchi contro obietti italiani. NoName057(16) è un gruppo di hacktivisti filorussi che si è dichiarato a marzo del...