Le informazioni sulla cyber-gang d’élite LockBit stanno iniziando a fuoriuscire, a seguito del countdown di ieri della National Crime Agency (NCA) del Regno Unito.

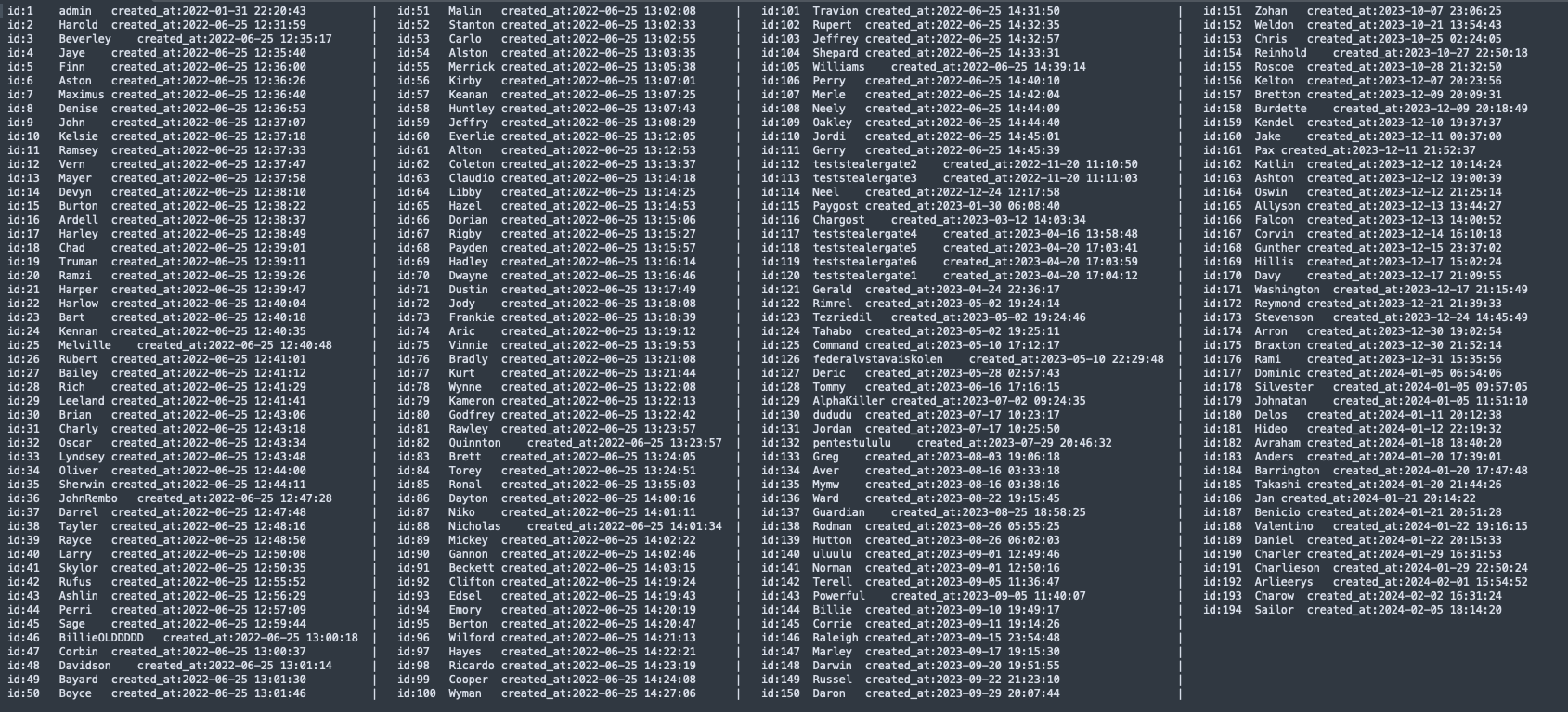

Proprio ora il governo degli Stati Uniti, in collaborazione con il Regno Unito e Europol, ha rilasciato informazioni sul gruppo ransomware Lockbit. Vengono pubblicati i nikname dei criminali informatici affiliati a LockBit che sono 193 persone.

Nel mentre, gli affiliati stanno iniziando a pubblicare informazioni relative a LockBit come una chiara protesta contro la loro “mala gestione”. Questo post proviene dal forum underground XSS.

In questo caso un affiliato pubblica su Twitter una serie di chat provenienti da TOX con LockBitSupp e riporta quanto segue: “Lavoro con Lockbit da molto tempo, non sono affatto sorpreso che sia stato bandito dai forum per mancato pagamento. Questo truffatore ha spremuto le mie tasche rubando diverse decine di milioni e ha fatto finta che non fosse così”

Я работаю с #Lockbit уже давно, совсем не удивлен что его забанили на форумах за неоплату. Этот кидало зажал мои несколько десятков милионов и притворился что так и надо pic.twitter.com/MUR1JUobFf

— Loxbit (@loxbit60511) February 20, 2024

L’NCA, lavorando a stretto contatto con l’FBI e supportata da partner internazionali di altri nove paesi, ha indagato segretamente su LockBit come parte di una task force dedicata chiamata Operazione Cronos.

LockBit disponeva di uno strumento di esfiltrazione dei dati su misura, noto come Stealbit, utilizzato dagli affiliati per rubare i dati delle vittime. Nelle ultime 12 ore questa infrastruttura, con sede in tre paesi, è stata sequestrata dai membri della task force Op Cronos e sono stati rimossi anche 28 server appartenenti agli affiliati LockBit.

L’infiltrazione tecnica e l’interruzione sono solo l’inizio di una serie di azioni contro LockBit e i suoi affiliati. Nell’ambito di un’azione più ampia coordinata da Europol, recentemente sono stati arrestati due attori di LockBit in Polonia e Ucraina, oltre 200 conti di criptovaluta collegati al gruppo sono stati congelati.

Il Dipartimento di Giustizia degli Stati Uniti ha annunciato che due imputati responsabili dell’utilizzo di LockBit per effettuare attacchi ransomware sono stati accusati penalmente, sono in custodia cautelare e dovranno affrontare un processo negli Stati Uniti.

Gli Stati Uniti hanno inoltre aperto le accuse contro altri due individui, di nazionalità russa, per aver cospirato per commettere attacchi LockBit.

Chester Wisniewski – Director Global Field CTO di Sophos ha riportato recensente quanto segue riguardo alla questione:

“Lockbit è diventato il gruppo di ransomware più attivo da quando Conti ha abbandonato la scena a metà 2022. La frequenza dei loro attacchi, unita al fatto che non hanno limiti al tipo di infrastruttura da paralizzare, li ha resi anche i più pericolosi degli ultimi anni. Tutto ciò che interrompe le loro operazioni e semina sfiducia tra i loro affiliati è una grande vittoria per le forze dell’ordine. Non dovremmo però festeggiare troppo presto. Gran parte della loro infrastruttura è ancora online, il che probabilmente significa che è al di fuori della portata delle forze dell’ordine e che i criminali non sono stati arrestati“.

Ha aggiunto inoltre: “Anche se non otteniamo sempre una vittoria piena, come invece è accaduto con Qakbot, creare un disturbo, alimentare la paura dei cybercriminali di essere scoperti e aumentare le difficoltà per la loro organizzazione criminale ad operare è comunque una vittoria. Dobbiamo continuare a fare squadra per rendere sempre più complesso e meno profittevole l’operato dei cybercriminali, fino a quando non verranno fermati definitivamente e arrestati”.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…