Non esiste pubblico o privato, l’Italia è sotto la morsa del crimine informatico e sembrerebbe che questa situazione dallo scorso agosto non dia un attimo di respiro.

Dopo che la scorsa settimana abbiamo parlato dell’attacco informatico a due enti pubblici, quali la procura e il tribunale di Ferrara e poi successivamente dell’attacco ransomware alla ULSS6 (Unità locale socio sanitaria) di Padova, oggi è il turno di una azienda privata.

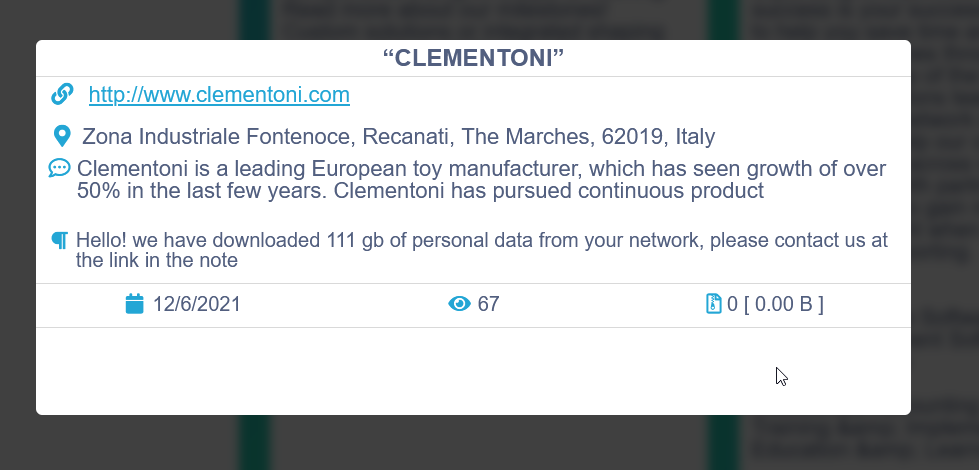

Si tratta della Clementoni, nota ditta di giocattoli che si trova a Fontenoce di Recanati, ad essere stata colpita dal Ransomware Conti.

Poco fa nel DLS (data leak site) della nota cyber-gang. è apparsa una news che riporta che l’azienda Clementoni, è stata colpita dei black hacker e che sono stati esfiltrati 111GB dalla sua rete tra i quali dei dati personali.

La cyber gang inoltre riporta il seguente messaggio:

Hello! we have downloaded 111 gb of personal data from your network, please contact us at the link in the note

chiedendo di essere contattati attraverso il link nella nota.

I black hacker, si siano intrufolati nella rete dell’azienda, causando la messa fuori uso di una parte del sistema informatico, dove al momento dalla giornata di ieri, i tecnici del CED, sono al lavoro per poter far ripartire i sistemi.

Non si hanno informazioni se la produzione stia subendo dei rallentamenti, o quali dati oltre quanto riportato nella news del gruppo Conti siano stati trafugati.

Il ransomware Conti si distingue come uno dei più spietati tra le decine di gang di ransomware del momento. Il gruppo ha trascorso più di un anno ad attaccare organizzazioni in cui le interruzioni IT possono avere conseguenze potenzialmente letali: ospedali, corrieri di emergenza, servizi medici di emergenza e forze dell’ordine. L’Irlanda deve ancora riprendersi da un attacco a metà maggio che ha portato alla chiusura dell’intera rete informatica del sistema sanitario nazionale, provocando la cancellazione degli appuntamenti, la chiusura dei sistemi a raggi X e ritardi nei test COVID.

Conti si distingue anche per la sua inaffidabilità. Abbiamo visto vittime che hanno pagato i riscatti senza aver avuto la possibilità di ripristinare i loro dati.

L’FBI ha collegato Conti a più di 400 attacchi informatici contro organizzazioni in tutto il mondo, tre quarti dei quali hanno sede negli Stati Uniti, con richieste fino a 25 milioni di dollari. Questo rende Conti uno dei gruppi più avidi di sempre.

Conti è un gruppo di criminalità informatica privato che sfrutta il boom dell’ecosistema ransomware-as-a-service (RaaS). Se volete conoscere meglio i meccanismi del RaaS potete approfondire con questi Link.

Tali bande ottengono il loro punto d’appoggio nelle reti delle loro vittime acquistando l’accesso da altri operatori. Possono anche procurarsi infrastrutture, malware, strumenti di comunicazione e riciclaggio di denaro da altri fornitori RaaS.

La maggior parte di questi attori utilizza gli stessi metodi di accesso che si trovano in molti altri attacchi ransomware, come le email di phishing e lo sfruttamento di applicazioni con connessione Internet non protette, la mancanza di autenticazione a più fattori (MFA), nonché le tipiche vie utilizzate per preservare e migliorare accesso una volta raggiunto,

Questi approcci non sono particolarmente intelligenti o sofisticati, ma spesso sono efficaci.

La metodologia di Conti segue spesso l’approccio della “doppia estorsione” che molti dei principali gruppi di ransomware stanno attualmente utilizzando. Quando si utilizza la doppia estorsione, gli aggressori non solo bloccheranno i file di una vittima e chiederanno il riscatto, ma ruberanno anche i file e minacceranno di pubblicarli su un sito Web o di divulgarli in altro modo se la loro richiesta di riscatto iniziale non viene soddisfatta.

RHC continuerà a monitorare la questione in modo da aggiornare il seguente articolo, qualora ci siano novità sostanziali. Nel caso ci siano persone informate sui fatti che volessero fornire informazioni anche in forma anonima, potete contattarci utilizzando le mail crittografate accessibili a questa URL: https://www.redhotcyber.com/contattaci

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.