Un gruppo di white hat hacker europei della PCAutomotive con sede a Budapest ha dimostrato come hackerare da remoto un veicolo elettrico Nissan LEAF del 2020. Sono riusciti non solo a prendere il controllo del volante durante la guida, ma anche a tracciare l’auto in tempo reale, leggere messaggi di testo, registrare conversazioni in auto e trasmettere suoni attraverso gli altoparlanti. Tutto questo viene fatto con l’ausilio di un simulatore fatto in casa, assemblato con pezzi acquistati su eBay.

La ricerca è stata presentata alla conferenza Black Hat Asia 2025 come una presentazione tecnica di 118 pagine. Descrive in dettaglio il processo di creazione di un testbed e di sfruttamento delle vulnerabilità, tra cui l’uso del canale DNS C2 e del protocollo Bluetooth. La dimostrazione ha mostrato quanto sia facile portare a termine un attacco con un equipaggiamento minimo e competenze di base.

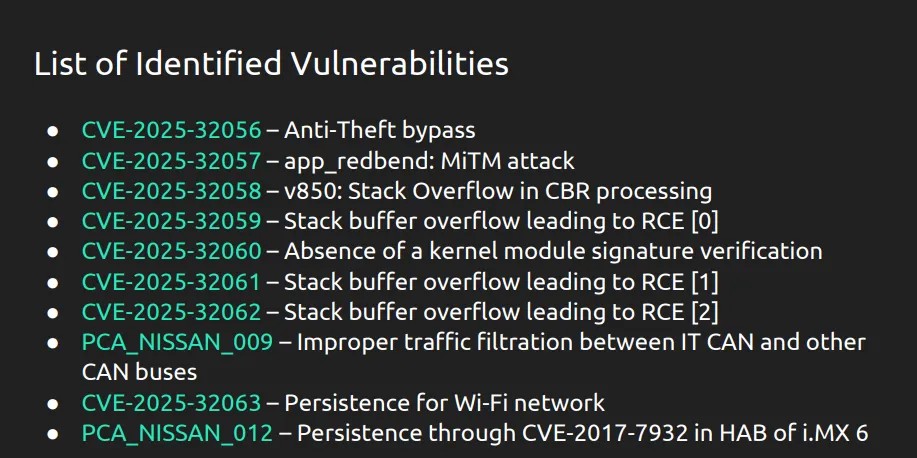

Le vulnerabilità identificate includono il bypass del sistema antifurto (CVE-2025-32056), l’attacco MiTM tramite componente app_redbend (CVE-2025-32057), lo stack overflow durante l’elaborazione CBR (CVE-2025-32058), RCE multipli tramite buffer overflow (CVE-2025-32059, -32061, -32062), la mancanza di verifica della firma digitale dei moduli del kernel (CVE-2025-32060), vulnerabilità che forniscono persistenza nella connessione Wi-Fi (CVE-2025-32063) e nel bootloader i.MX 6 (PCA_NISSAN_012), nonché il filtraggio errato del traffico tra i bus CAN (PCA_NISSAN_009).

Secondo PCAutomotive, tutte le vulnerabilità sono state comunicate a Nissan e ai suoi fornitori tra il 2 agosto 2023 e il 12 settembre 2024. La fonte non fornisce dettagli su come siano state eliminate. È stato pubblicato anche un video che mostra l’attacco in azione.

Particolare attenzione è stata rivolta al fatto che i ricercatori sono riusciti a girare a distanza il volante dell’auto mentre era in movimento. Ciò evidenzia la gravità delle minacce poste dalle vulnerabilità di rete nei veicoli controllati elettronicamente.

Secondo gli autori, l‘approccio dimostrato mostra come un operatore remoto può connettersi a un veicolo e controllarlo in una situazione complessa o non standard. Tuttavia, i ricercatori sottolineano che la violazione della privacy, inclusa l’intercettazione di messaggi e conversazioni, rappresenta una minaccia altrettanto grave.

In conclusione, il team ci ricorda che in un mondo in cui le automobili assomigliano sempre più a computer su ruote, potrebbe esserci un osservatore nascosto dietro ogni processo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…