I truffatori si atteggiano a esperti di sicurezza e cercano di vendere falsi exploit PoC per il nuovo bug di ProxyNotShell (vulnerabilità zero-day scoperte di recente in Microsoft Exchange).

La scorsa settimana, gli analisti della società vietnamita GTSC ha riportato di aver scoperto due nuove vulnerabilità zero-day in Microsoft Exchange: CVE-2022-41040 e CVE-2022-41082, a cui è stato anche dato il nome di ProxyNotShell.

Microsoft ha presto confermato che questi bug sono già stati sfruttati dagli hacker e consentono l’esecuzione di codice arbitrario. Secondo l’azienda, almeno un gruppo ha già utilizzato questi bug contro circa 10 aziende in tutto il mondo.

Per ora, gli esperti mantengono segreti i dettagli tecnici delle vulnerabilità in modo che ancora più attaccanti non ne possano trarre un vantaggio. Purtroppo, i truffatori non hanno mancato ad approfittare di questa situazione.

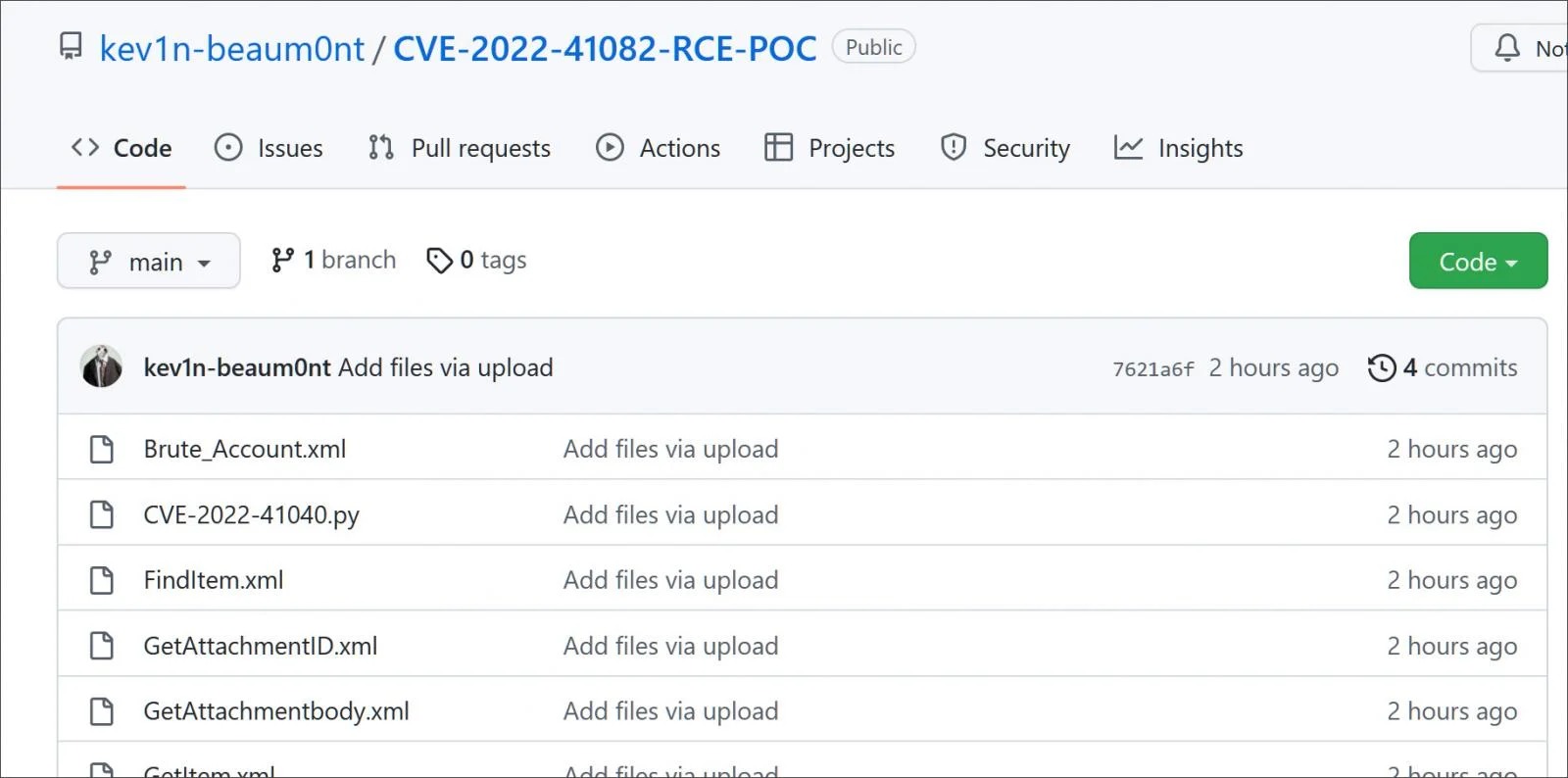

Bleeping Computer ha segnalato che i truffatori hanno creato un repository GitHub in cui stanno cercando di vendere falsi exploit PoC per CVE-2022-41040 e CVE-2022-41082. Gli specialisti di Huntress Lab hanno già scoperto cinque account, poi cancellati, che tentavano di vendere falsi exploit: jml4da, TimWallbey, Liu Zhao Khin (0daylabin), R007er e spher0x.

Un altro account fraudolento è stato completamente camuffato da Kevin Beaumont, noto esperto di sicurezza delle informazioni, che ha documentato le nuove vulnerabilità in Exchange e i modi disponibili per risolverle.

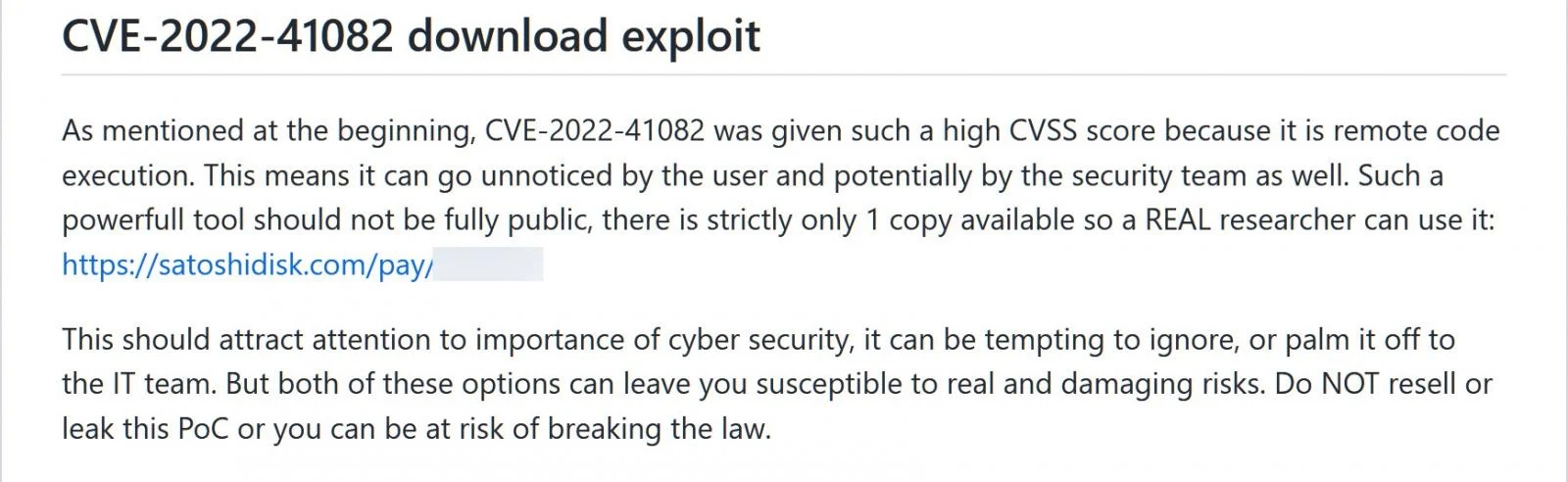

Tali repository non contengono nulla di importante, ma il file README.md descrive tutto ciò che è attualmente noto sulle nuove vulnerabilità, quindi afferma che il proprietario del repository ha in vendita una copia dell’exploit PoC, che può finire nelle mani di “solo veri ricercatori”.

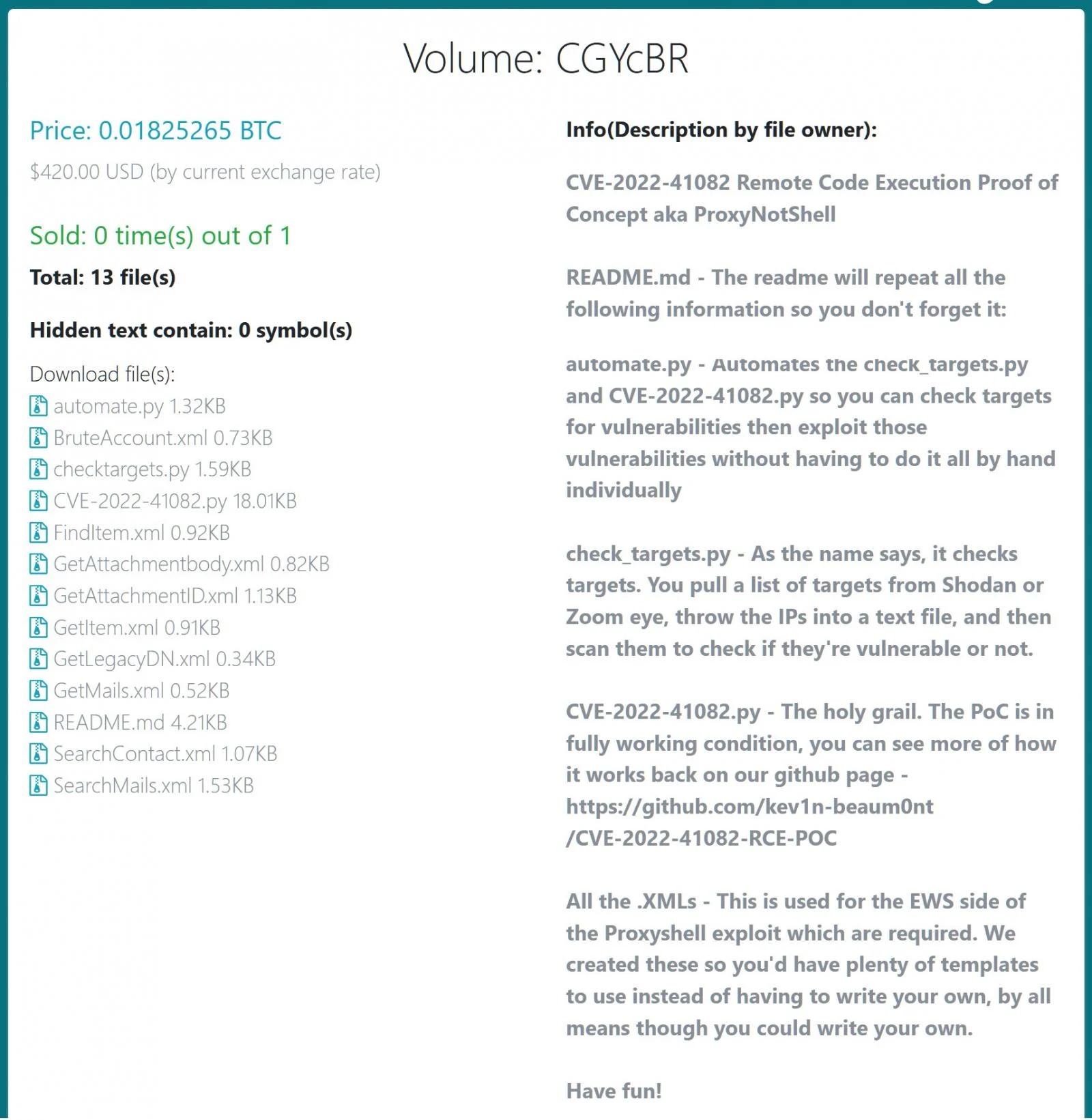

Nel README è stato trovato anche un link alla pagina di SatoshiDisk, dove il truffatore sta cercando di vendere un fake exploit a 0.01825265 bitcoin, ovvero circa 420 dollari americani.

I giornalisti fanno notare che, in effetti, un exploit per una tale vulnerabilità può costare circa 250.000 dollari, se si fa affidamento ai prezzi di un noto broker di vulnerabilità quale Zerodium .

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…