Nel giugno 2024, è stata resa pubblica una grave vulnerabilità nel linguaggio di programmazione PHP, identificata come CVE-2024-4577. Questa falla di sicurezza colpisce le installazioni di PHP che operano in modalità CGI (Common Gateway Interface) ed è particolarmente critica per le installazioni su sistemi Windows con impostazioni locali in cinese e giapponese. Tuttavia, non si esclude che possa interessare un numero più ampio di configurazioni (Akamai).

La vulnerabilità è presente nelle versioni di PHP 8.1., 8.2., e 8.3.*, precedenti rispettivamente alle versioni 8.1.29, 8.2.20, e 8.3.8. La falla è causata dal modo in cui PHP e i gestori CGI interpretano determinati caratteri Unicode, permettendo agli aggressori di eseguire codice remoto (Remote Code Execution, RCE) inviando codice PHP che viene successivamente interpretato erroneamente dal server. Questo tipo di attacco sfrutta l’input php://input, un flusso I/O di sola lettura che consente di leggere i dati grezzi dal corpo della richiesta.

Gli attacchi sfruttano l’input php://input, un flusso I/O di sola lettura che permette di leggere i dati grezzi dal corpo della richiesta. Questo metodo consente di inserire codice malevolo che viene eseguito prima del codice principale del file PHP. Una tecnica comune è l’uso dell’opzione auto_prepend_file di PHP, che specifica un file da analizzare automaticamente prima del file principale. Questo assicura che il codice dell’attaccante venga eseguito per primo. Inoltre, viene spesso utilizzata l’opzione allow_url_include, che abilita il recupero di dati da posizioni remote tramite funzioni come fopen e file_get_contents.

In modalità CGI, il server web analizza le richieste HTTP e le passa a uno script PHP per ulteriori elaborazioni. Questo può lasciare aperta una via per l’iniezione di comandi, poiché i parametri delle query vengono passati al PHP interpreter tramite la linea di comando. Ad esempio, una richiesta del tipo http://host/cgi.php?foo=bar potrebbe essere eseguita come php.exe cgi.php foo=bar, lasciando aperta la possibilità di eseguire comandi arbitrari se gli input non vengono correttamente sanitizzati.

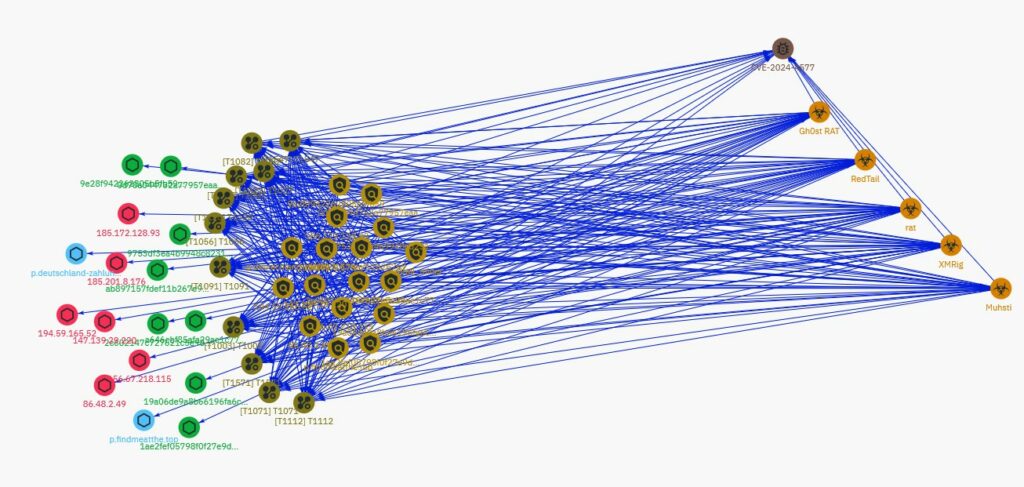

Il primo giorno dopo la divulgazione della vulnerabilità, il team di Akamai ha osservato numerosi tentativi di sfruttamento, segnalando la rapidità con cui gli attori malevoli hanno adottato questa vulnerabilità. Gli attacchi osservati includono iniezioni di comandi e l’implementazione di vari malware, tra cui Gh0st RAT, miner di criptovalute come RedTail e XMRig. Questi attacchi dimostrano l’alta criticità e la facile sfruttabilità della vulnerabilità, con conseguenze potenzialmente devastanti per i sistemi compromessi.

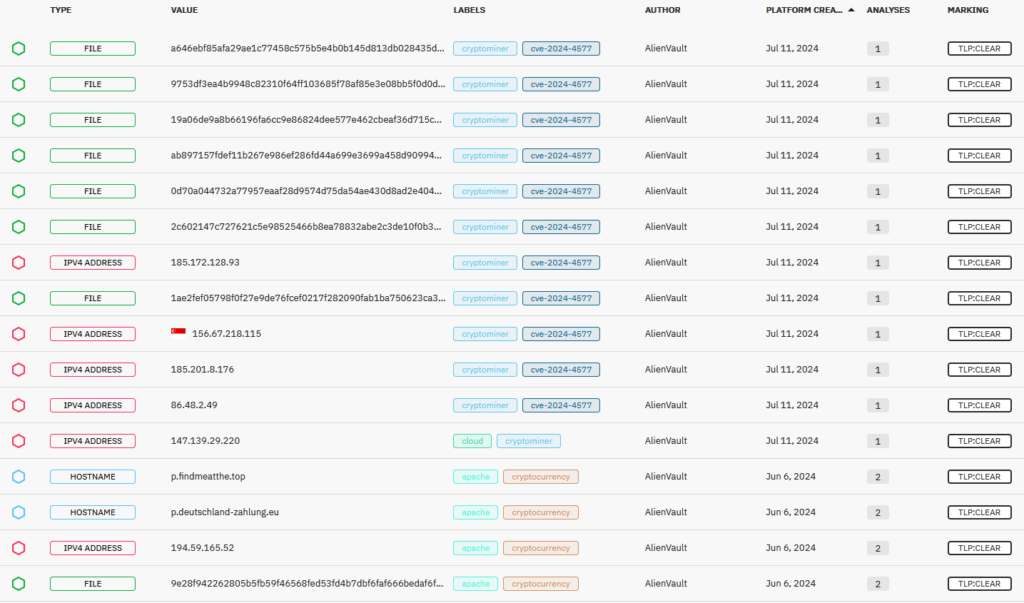

Gli Indicatori di Compromissione (IOCs) sono elementi di dati che suggeriscono una potenziale compromissione del sistema. Nel contesto della vulnerabilità CVE-2024-4577, gli IOCs possono includere:

auto_prepend_file.

L’identificazione e la mitigazione delle minacce come la vulnerabilità CVE-2024-4577 possono essere effettuate tramite l’uso di Threat Intelligence, che include:

Per proteggersi da questa vulnerabilità, è fondamentale che le organizzazioni aggiornino immediatamente le loro installazioni di PHP alle versioni più recenti. Akamai ha implementato misure di mitigazione tramite il loro servizio App & API Protector, che protegge i clienti bloccando automaticamente gli exploit noti. Inoltre, nel loro blog, Akamai ha fornito una lista completa degli indicatori di compromesso (IOCs) per aiutare le organizzazioni a identificare e rispondere agli attacchi.

La vulnerabilità CVE-2024-4577 rappresenta una seria minaccia per le installazioni di PHP in modalità CGI. La rapidità con cui è stata sfruttata dimostra la necessità per le organizzazioni di adottare misure di sicurezza tempestive e proattive. Aggiornare PHP alle versioni più sicure e utilizzare soluzioni di mitigazione automatica come quelle offerte da Akamai sono passi cruciali per proteggere i sistemi da attacchi futuri.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…