Secondo un rapporto di Microsoft , gli hacker governativi, i criminali informatici e altri attori delle minacce stanno utilizzato sempre di più Sliver, uno strumento di test di sicurezza open source multipiattaforma basato su Go sviluppato da BishopFox, nei loro attacchi.

Il gruppo ransomware DEV-0237 (FIN12) è già passato a Sliver e il gruppo russo APT29 (Cozy Bear, The Dukes, Grizzly Steppe) ha utilizzato Sliver per mantenere l’accesso agli ambienti compromessi.

Sliver viene anche distribuito utilizzando il loader Bumblebee (Coldtrain), sviluppato da Conti in sostituzione di BazarLoader.

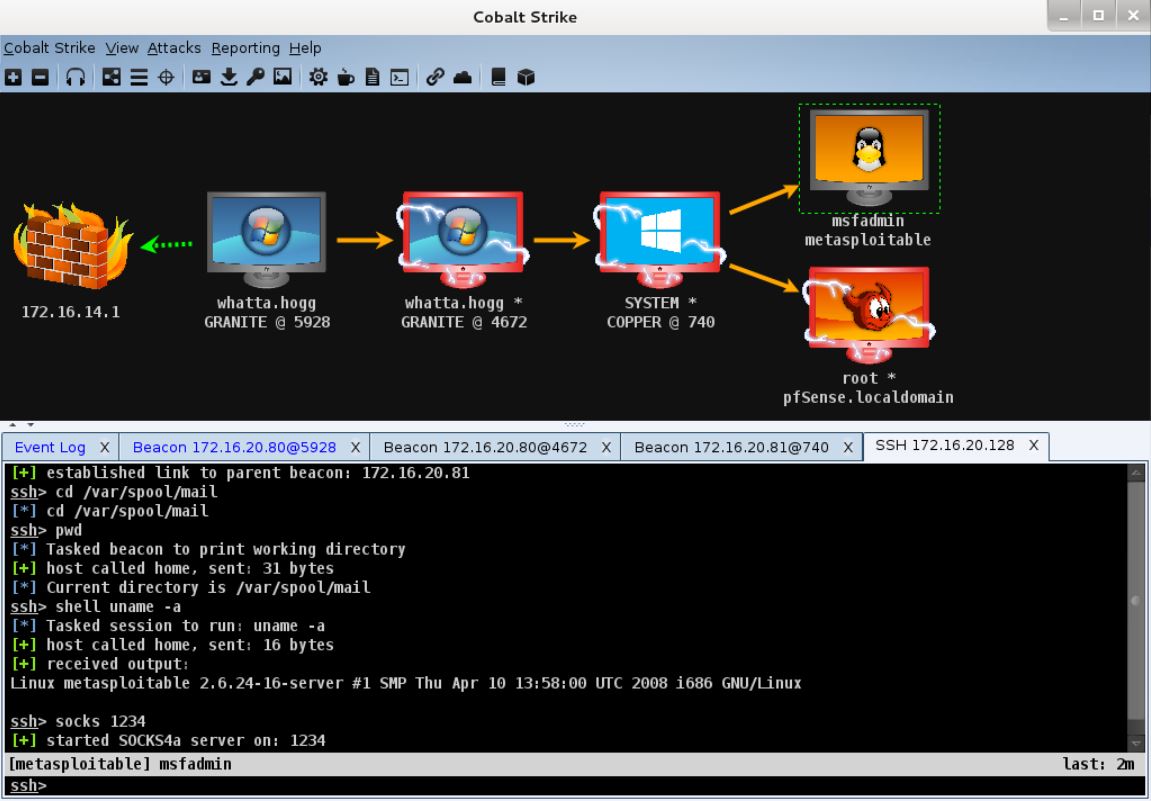

Anche se Sliver è una nuova minaccia, esistono metodi per rilevare la sua attività dannosa. C&C Server Sliver supporta più protocolli (DNS, HTTP/TLS, MTLS, TCP) e può ospitare file che imitano un server Web legittimo. Pertanto, i professionisti della sicurezza possono configurare listener per rilevare l’infrastruttura Sliver sulla rete.

Microsoft ha anche condiviso informazioni su come rilevare i payload Sliver (shellcode, eseguibili, DLL e servizi). Gli esperti possono impostare un sistema di rilevamento per un loader specifico o, se lo shellcode non è offuscato, regole per il payload dello shellcode.

Sliver utilizza anche Beacon Object Files (BFO), applicazioni NET e altri strumenti di terze parti per iniettare comandi. Il framework usa anche PsExect per eseguire comandi che forniscono funzionalità di movimento laterale.

Per consentire alle organizzazioni di identificare più facilmente l’attività di Sliver nel proprio ambiente, Microsoft ha creato un set di query di ricerca per i comandi Sliver che possono essere eseguiti su Microsoft 365 Defender.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…