Degli attacchi in corso stanno tentano di sfruttare le vulnerabilità critiche in VMware NSX Manager, con 40.000 tentativi segnalati negli ultimi due mesi, avvertono i ricercatori.

I difetti non sono nuovi, tuttavia la società di sicurezza Wallarm ha scoperto che i sistemi non protetti e compromessi potrebbero portare a conseguenze “catastrofiche”, consentendo agli aggressori di eseguire codice arbitrario, rubare dati e assumere il controllo dell’infrastruttura di rete.

Si tratta di due bug , la CVE-2021-39144 e la CVE-2022-31678 che funzionano in tandem, consentendo agli avversari di compromettere i sistemi VMware NSX senza patch, ha affermato Wallarm in un rapporto di lunedì.

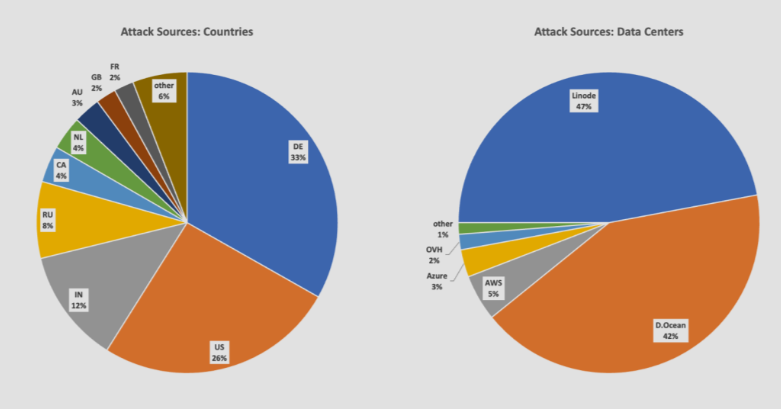

“Lo sfruttamento attivo è iniziato l’8 dicembre 2022”, ha affermato Wallarm. “Gli aggressori eseguono la scansione da data center noti come Linode e Digital Ocean: oltre il 90% degli attacchi proviene dai loro indirizzi IP”.

Identificate per la prima volta da Source Incite e corrette da VMware nell’ottobre 2022, le vulnerabilità prendono di mira VMware NSX Manager, un sistema utilizzato per la virtualizzazione e la sicurezza della rete.

Ad aumentare la posta in gioco per le vulnerabilità sono i tipici clienti dei sistemi NSX di VMware. “Le aziende che utilizzano VMware NSX Manager in genere richiedono un elevato livello di sicurezza per la propria infrastruttura di rete. Ciò include aziende nel settore finanziario, sanità, vendita al dettaglio, e-commerce e agenzie governative “, ha affermato Wallarm.

“Di gran lunga la più grave è la CVE-2021-39144, una vulnerabilità di esecuzione di codice remoto non autenticata con un punteggio CVSSv3 di 9,8”, ha scritto Rapid7 in un’analisi di ottobre delle due vulnerabilità.

La vulnerabilità deriva da un difetto di deserializzazione in una libreria open source chiamata XStream , che viene utilizzata per serializzare oggetti in XML e viceversa. Si tratta di un endpoint non autenticato che sfrutta XStream per la serializzazione dell’input in VMware Cloud Foundation (NSX-V) e fornisce agli aggressori un vettore per ottenere l’esecuzione di codice in modalità remota nel contesto di ‘root’ sull’appliance.

Il secondo bug, CVE-2022-31678 , con un punteggio CVSS di 9.1, quando combinato con CVE-2021-39144 consente a un utente malintenzionato pre-autenticato di esporre il software a XXE ( XML External Entity Injection ) e portare a “attacchi ad alto impatto “, ha osservato Wallarm.

Chi non ha ancora aggiornato queste falle di sicurezza è consigliabile che lo faccia presto.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…