Una nuova famiglia di ransomware denominata Luna può essere utilizzata per crittografare i dispositivi che eseguono diversi sistemi operativi, inclusi i sistemi Windows, Linux ed ESXi.

Scoperto dai ricercatori di sicurezza di Kaspersky tramite un annuncio sul forum nel dark web ed individuato dal sistema di monitoraggio attivo Darknet Threat Intelligence dell’azienda, il ransomware Luna sembra essere specificamente progettato per essere utilizzato solo da attori di minacce di lingua russa.

“L’annuncio afferma che Luna funziona solo con affiliati di lingua russa. Inoltre, la richiesta di riscatto codificata all’interno del binario contiene degli errori di ortografia”

“Per questo motivo, assumiamo con media sicurezza che gli attori dietro Luna parlino russo”.

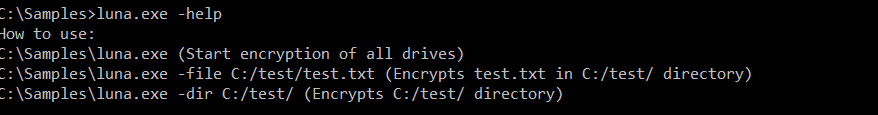

Luna è un ransomware molto semplice ancora in fase di sviluppo e con capacità limitate in base alle opzioni della riga di comando disponibili.

Tuttavia, utilizza uno schema di crittografia non così comune, che combina lo scambio di chiavi Diffie-Hellman a curva ellittica X25519 veloce e sicuro utilizzando Curve25519 con l’algoritmo di crittografia simmetrica Advanced Encryption Standard (AES).

Il gruppo dietro questo nuovo ransomware ha sviluppato questo nuovo ceppo in Rust e ha sfruttato la sua natura indipendente dalla piattaforma per portarlo su più piattaforme con pochissime modifiche al codice sorgente.

L’utilizzo di un linguaggio multipiattaforma consente inoltre al ransomware Luna di eludere i tentativi di analisi del codice statico automatizzato.

“Sia i samples Linux che ESXi sono compilati utilizzando lo stesso codice sorgente con alcune modifiche minori rispetto alla versione Windows. Il resto del codice non ha modifiche significative rispetto alla versione Windows”

hanno aggiunto i ricercatori.

Luna conferma ulteriormente l’ultima tendenza adottata dalle gang della criminalità informatica che sviluppano ransomware multipiattaforma che utilizzano linguaggi come Rust e Golang per creare malware in grado di prendere di mira più sistemi operativi con modifiche minime o nulle.

Kaspersky afferma che ci sono pochissimi dati su quali vittime sono state crittografate utilizzando il ransomware Luna, dato che il gruppo è stato appena scoperto e la sua attività è ancora monitorata.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…