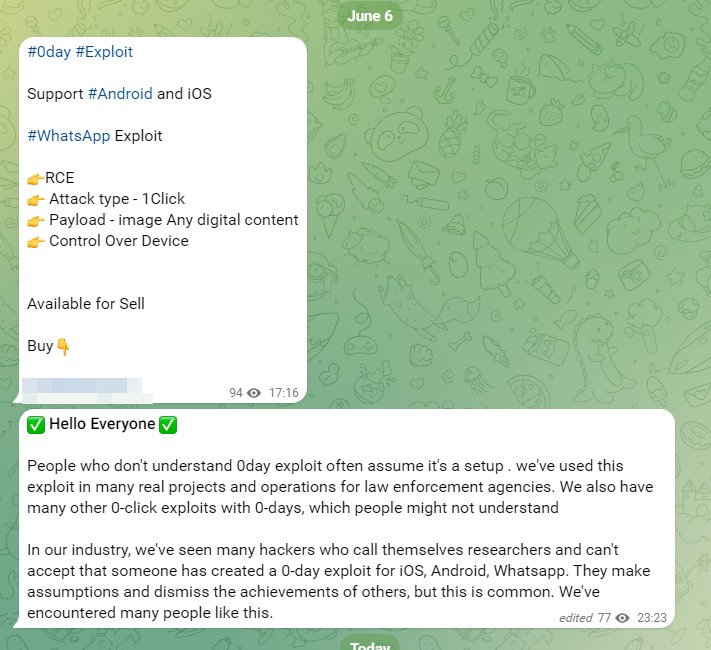

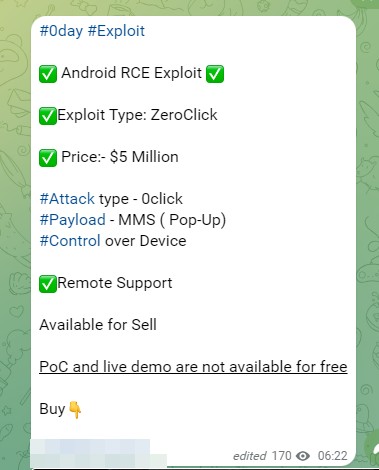

Nella giornata di ieri, all’interno del dei canali underground di Telegram, è stato messo in vendita da un Threat Actors uno 0day 0click per Google Android per la cifra di 5 milioni di dollari.

Al momento ancora non sappiamo se si tratti di un exploit funzionante o di scam. Va da sé che questa tipologia di vulnerabilità sono armi cibernetiche di altissimo profilo e altamente costose e utilizzate all’interno dei più noti spyware.

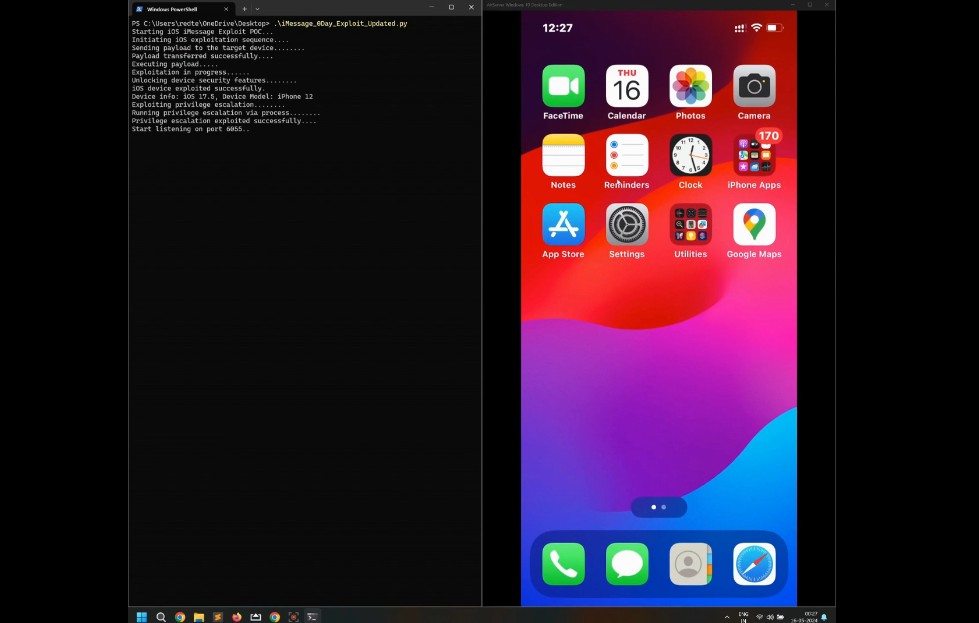

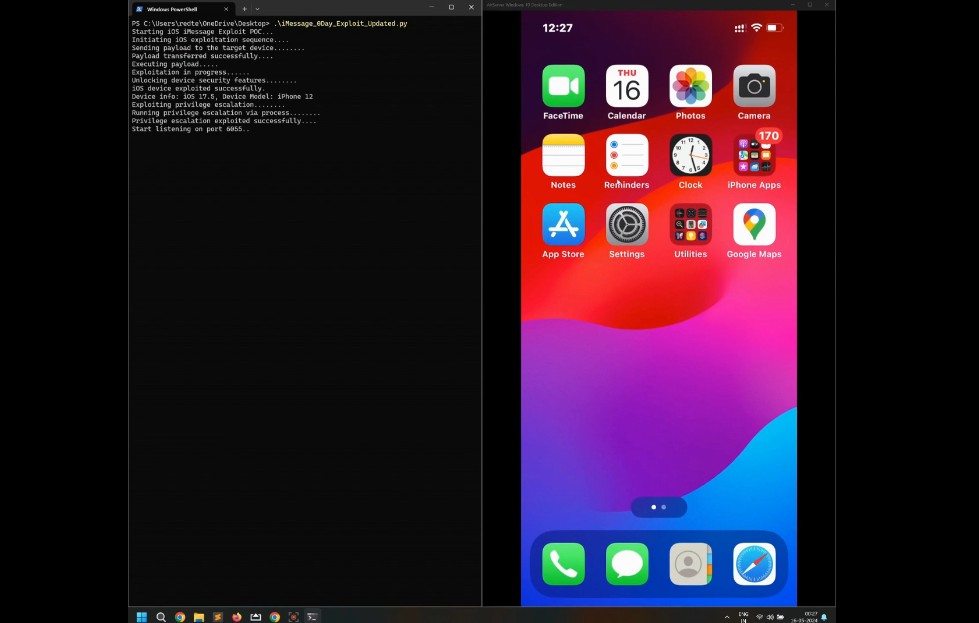

All’interno del post il threat actors ha ripotato quanto segue:

Le persone che non capiscono l'exploit 0day spesso presumono che si tratti di una messa a punto. abbiamo utilizzato questo exploit in molti progetti e operazioni reali per le forze dell'ordine. Abbiamo anche molti altri exploit 0-click con 0 giorni, che le persone potrebbero non capire.

Nel nostro settore abbiamo visto molti hacker che si definiscono ricercatori e non riescono ad accettare che qualcuno abbia creato un exploit 0-day per iOS, Android, Whatsapp.

Fanno supposizioni e respingono i risultati degli altri, ma questo è comune. Abbiamo incontrato molte persone come questa.Ed inoltre Ha pubblicato un video che riporta come l’exploit funziona su un terminale Android.

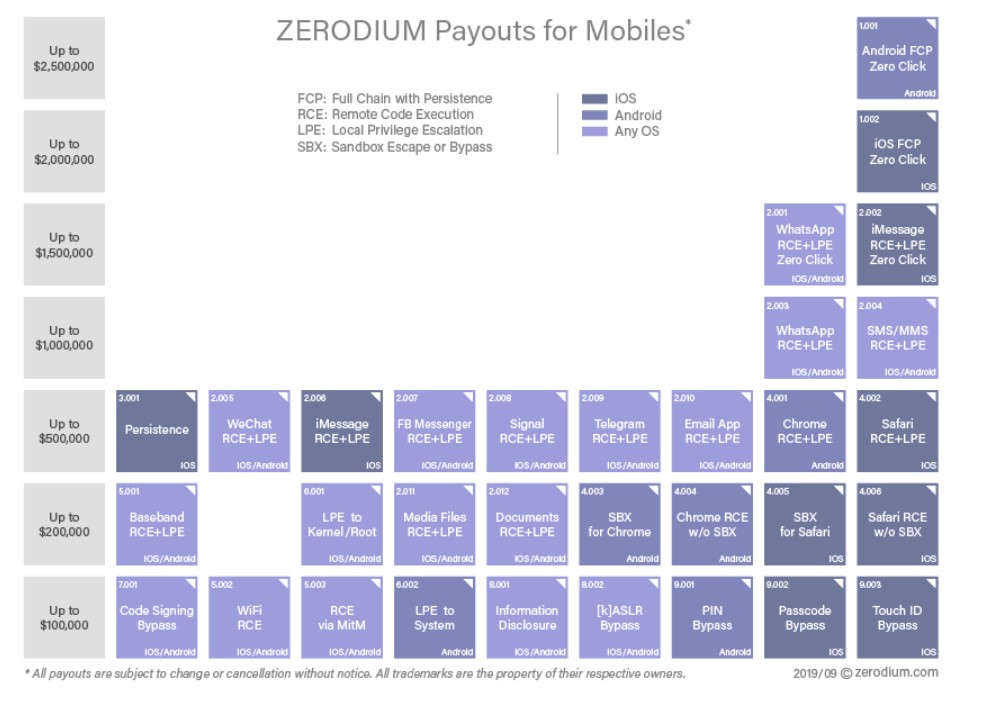

La cosa interessante da notare è che il prezzo di vendita sembrerebbe molto superiore rispetto ai broker zero day. Al momento oggi il prezzo per Zerodium si attesta a 2,5 milioni di dollari. Come è possibile vedere nella print screen riportata in calce, un altro broker ovvero Crowdfense, riconosce per uno 0day full chain zero click su Android 5 milioni di dollari.

I bug 0day, noti anche come zero-day vulnerabilities, rappresentano una delle minacce più insidiose e temute nel panorama della sicurezza informatica. Questi bug sono così chiamati perché possono essere sfruttati il giorno stesso in cui vengono scoperti. Questo può avvenire prima che il produttore del software abbia avuto la possibilità di sviluppare e rilasciare una patch per correggerli. 0day quindi si riferisce al fatto che non vi è alcun giorno di preavviso tra la scoperta del bug e il suo sfruttamento. Mentre per il vendor, da quel momento si iniziano a contare i giorni per rilasciare la patch per la risoluzione del bug.

In parole povere, un bug 0day è una vulnerabilità nel software che è sconosciuta al produttore del software stesso. Di conseguenza, non è stata ancora corretta attraverso l’applicazione di un aggiornamento o di una patch di sicurezza. Queste vulnerabilità possono riguardare qualsiasi tipo di software, da sistemi operativi a browser web, da applicazioni desktop a dispositivi embedded.

La pericolosità dei bug 0day risiede nel fatto che possono essere sfruttati per condurre attacchi informatici senza essere ostacolati da misure di sicurezza preesistenti. Poiché il produttore del software non è a conoscenza della vulnerabilità, non ha modo di sviluppare una contromisura per proteggere gli utenti dal potenziale attacco.

I bug 0day rappresentano una minaccia significativa per la sicurezza informatica. Poiché permettono ai malintenzionati di sfruttare vulnerabilità sconosciute per condurre attacchi informatici senza essere rilevati.

I forum underground rappresentano una parte oscura della rete. In questo luogo hacker, cyber criminali e appassionati di sicurezza informatica si riuniscono per scambiare conoscenze, strumenti e servizi illegali. Questi forum sono spesso ospitati su piattaforme criptate e nascoste, come il dark web, dove è possibile navigare in modo anonimo e difficile da tracciare. Le principali caratteristiche dei forum underground possono essere sintetizzate in:

Oltre alle piattaforme tradizionali come il dark web, come Tor, i forum underground nel clear web, molti criminali informatici dimorano all’interno di Telegram. Telegram offre canali e gruppi criptati dove gli hacker e i criminali informatici possono comunicare. e condividere informazioni in modo rapido e sicuro.

I canali Telegram dedicati alla sicurezza informatica spesso offrono aggiornamenti sugli ultimi exploit e vulnerabilità, nonché guide dettagliate su come condurre attacchi informatici. Questi canali possono attrarre migliaia di membri al loro interno. Possono fornire anche informazioni sulle aziende violate, log di infostealer o informazioni di prima mano. Consentono anche di fare da ponte tra il dark web e i criminali informatici oltre agli addetti ai lavori come i ricercatori di sicurezza.

Per proteggersi dagli attacchi 0day, è fondamentale adottare una serie di misure di sicurezza informatica. Queste includono l’installazione tempestiva di patch e aggiornamenti software, l’implementazione di soluzioni di sicurezza avanzate come firewall e software antivirus. La sensibilizzazione degli utenti sulle pratiche di sicurezza informatica e la vigilanza costante sui propri sistemi per individuare eventuali comportamenti anomali o attività sospette.

Va da se che una vulnerabilità 0day è ben più insidiosa di una falla di sicurezza per la quale è stata realizzata una patch. Questo perché nessun sistema di protezione la conoscerà e potrà limitare le azioni malevole da parte di chi conosca la minaccia.

Pertanto la messa in vendita di uno 0day rappresenta sempre un’opportunità strategica da utilizzare a nostro vantaggio. Ci permette di comprendere i rischi associati ad un potenziale sfruttamento del bug. Inoltre possiamo contestualizzarlo all’interno delle nostre infrastrutture IT per poterle monitorare al meglio e rilevare tentativi illeciti di intrusione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…