L’autore dei messaggi malevoli rivolti ai clienti del provider di terminali PoS Clearmind Technology è probabilmente il gruppo criminale FIN7.

Anomali è giunto a questa conclusione dopo aver esaminato il contenuto degli allegati ai criminali informatici che riportano pubblicità su Windows 11 Alpha.

A giudicare dai nomi dei file dannosi, la loro distribuzione è iniziata alla fine di giugno ed è proseguita per tutto luglio. L’obiettivo finale degli aggressori era installare una backdoor JavaScript che consentisse loro di rubare informazioni finanziarie.

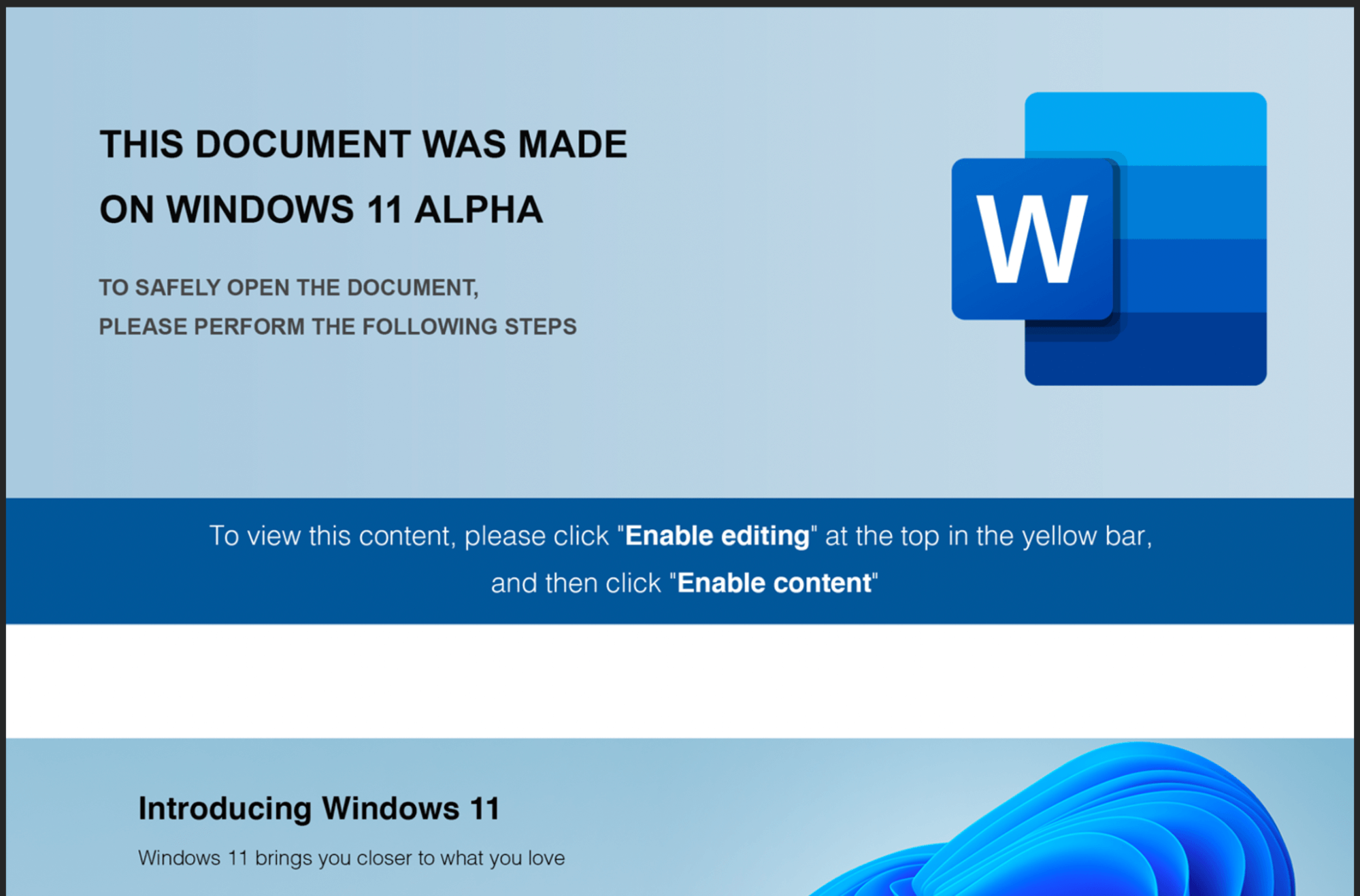

Quando si apre un documento Microsoft Word presumibilmente progettato per pubblicizzare le funzionalità di Windows 11, all’utente è stato chiesto di abilitare il contenuto attivo per la visualizzazione. Questa azione ha attivato una macro pesantemente offuscata che carica JavaScript dannoso sulla macchina, una variante backdoor che FIN7 utilizza almeno dal 2018.

Prima di connettersi ai propri server, il loader VBA estrae le liste di cifratura dal documento camouflage e, guidato da esse, effettua una serie di controlli:

Se i risultati dei controlli sono soddisfacenti, word_data.js viene caricato nella cartella dei file temporanei, anch’essa piena di dati spazzatura, per mascherare il payload.

L’installazione backdoor JavaScript non si verifica se viene rilevata una linguaquali russo, ucraino, moldavo, estone, serbo, serbo, slovacco, sloveno o la presenza di una macchina virtuale (nomi VMWare, VirtualBox, innotek, QEMU, Oracle , Iper, Paralleli.

Il gruppo criminale FIN7, in arte Carbanak, opera su Internet almeno dalla metà del 2015 ed è ancora attivo, nonostante gli arresti dei partecipanti.

All’inizio, ha attaccato solo le banche, ma nel tempo ha anche iniziato a prestare attenzione alle organizzazioni che utilizzano apparecchiature PoS.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…