Il grande bluff: l’email del “tizio importante”

La prossima volta che ricevi un’email del tipo “URGENTE: Aggiorna il tuo account ora o il mondo finirà”, respira profondamente e, per favore, non cliccare subito. Lo so, sembra proprio il messaggio che potrebbe mandare il tuo capo alle 22:00 perché ha “dimenticato” la password. Eppure, fidati, Bill Gates non ti chiederà mai il codice di accesso al server della tua azienda via Gmail.

Ecco come funziona il magico mondo del phishing:

Senti, non c’è bisogno di essere un detective informatico per difendersi dai truffatori online. Basta seguire alcune semplici regole, tipo non dare il codice della tua cassaforte a qualcuno che si presenta alla tua porta con una pizza gratuita. Ma ecco alcune dritte più utili:

Hai mai notato che la tua email a volte scarica automaticamente le immagini? Non è sempre una funzione migliorativa, a volte ti espone a diversi rischi. Non farlo! Sai perché? Scaricare immagini permette ai truffatori di sapere che la tua casella di posta è attiva e che tu hai appena letto la mail che ti hanno inviato. È come un segnale di fumo che dice: “Ehi, esisto, attaccami con qualcosa di più elaborato!”. Non scaricare nulla automaticamente e, se possibile, disattiva questa funzione nelle impostazioni del tuo client email. Fai loro capire che con te non si scherza!

Ecco le guide tecniche per i due client web di riferimento:

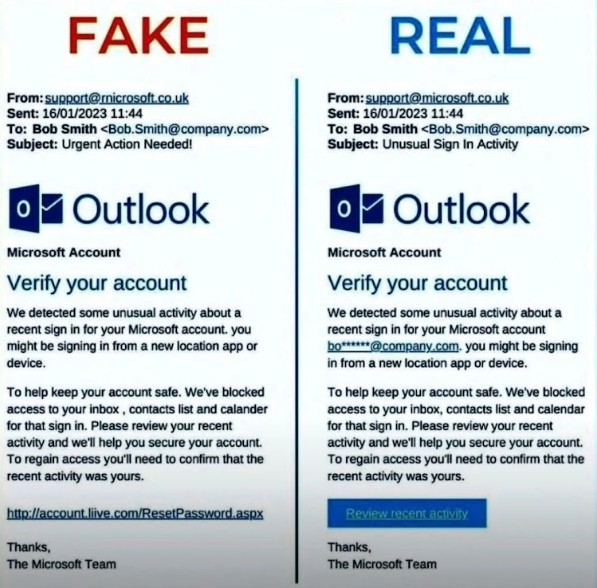

Ti arriva una mail da un certo “Manager@aziendaimportante.com”. Sembra legittimo, ma è davvero così? Attenzione: il campo del mittente può essere falsificato in modo semplice, quindi non fidarti solo del nome. Prima di agire, verifica l’indirizzo e assicurati che non ci siano avvertimenti dal tuo provider di posta. Se ti avvisa che l’autenticità del mittente non può essere verificata, allerta rossa! Ignora l’email o segnalala.

Per fare un controllo più approfondito, una volta che il tuo client non ti ha allertato, puoi utilizzare strumenti affidabili che ti permettono di verificare se quell’indirizzo email è autentico e a chi potrebbe appartenere:

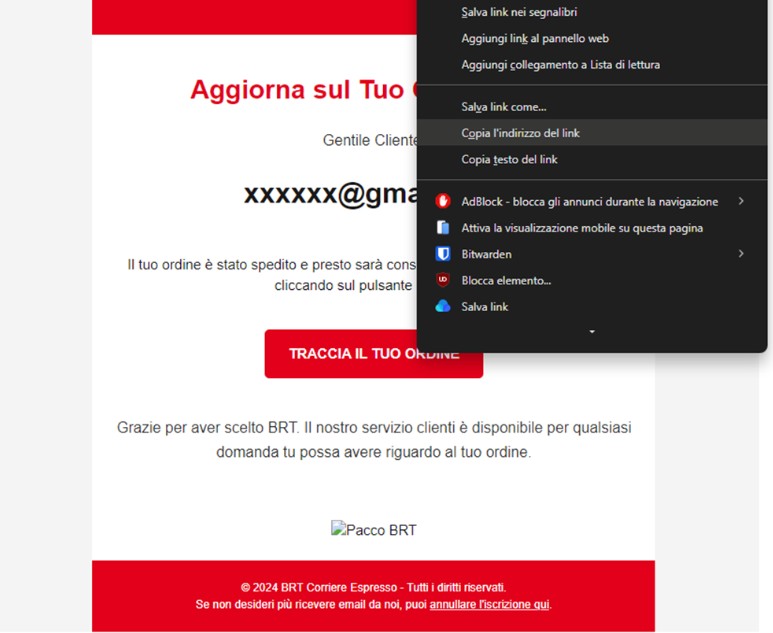

Ti tentano con un link? Fermati un attimo e pensa. Cliccare senza controllare è come infilare la mano in un buco senza sapere cosa c’è dentro. Controlla i link prima di seguirli. Fai clic con il tasto destro, copia l’URL e incollalo su siti come VirusTotal per verificare se il dominio è pulito o potenzialmente dannoso. Se hai meno tempo, almeno incolla il link in un blocco note per vedere l’URL completo e capire se effettivamente appartiene al presunto mittente. Se il mittente dice di essere “LaBancaDellaPace” e il dominio è qualcosa tipo “truffabank.ru”, beh, sai già che stai per cascare male.

Ricevi un allegato? Attenzione, è un potenziale campo minato! Non aprirlo direttamente! Se proprio devi scaricarlo, fallo in un ambiente sicuro, come una sandbox o una macchina virtuale. Crea uno snapshot prima, testa il file senza connessione alla rete e poi elimina tutto ripristinando lo snapshot. Anche se apparentemente non succede nulla di strano, non fidarti. Carica comunque l’allegato su VirusTotal per un controllo extra. Meglio passare qualche minuto a fare verifiche che vedere tutto il sistema infettato da malware.

Immagine generata con Dall-E

Il phishing è un gioco di manipolazione. Truffatori brillanti, capaci di usare trucchi psicologici e tecnici per convincerti che l’email ricevuta è del tutto autentica. Ma con queste tecniche, puoi fargli capire che hai qualche asso nella manica. Non scaricare immagini, controlla ogni link e mittente, e testa sempre gli allegati in un ambiente protetto. Insomma, l’obiettivo è rendere il loro “lavoro” più complicato e farti una bella risata mentre ti guardi indietro, sapendo di aver evitato l’ennesima trappola.

Dai un’occhiata ai precedenti articoli della nostra rubrica, Fondamenti di Cybersecurity per le PMI:

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.