Il ricercatore Mathy Vanhoef ha riscontrato nel 2020 una serie di vulnerabilità (12 CVE in fase di emissione) che interessano tutti i moderni protocolli di sicurezza del Wi-Fi, inclusa l’ultima specifica WPA3.

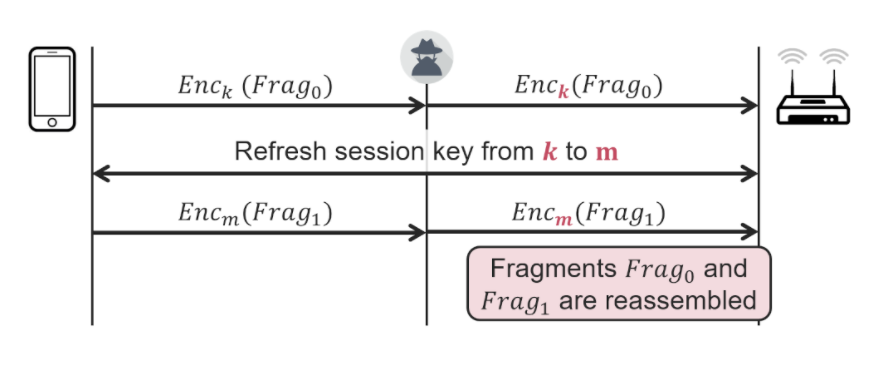

Come illustra la demo riportata dal ricercatore, i difetti possono essere utilizzati in due modi.

In primo luogo, nelle giuste condizioni è possibile rubare dati sensibili.

In secondo luogo, un malintenzionato può attaccare un dispositivo in una rete domestica.

Anche il protocollo di sicurezza originale del Wi-Fi, chiamato WEP, è interessato.

Questo significa che molti dei difetti di progettazione scoperti fanno parte del Wi-Fi sin dal suo rilascio nel 1997!

Fortunatamente, i difetti di progettazione sono difficili da abusare perché ciò richiede l’interazione dell’utente o è possibile solo quando si utilizzano impostazioni di rete non comuni.

Di conseguenza, la preoccupazione maggiore sono gli errori di programmazione nei prodotti Wi-Fi poiché molti di essi sono banali da sfruttare.

La scoperta di queste vulnerabilità è una sorpresa, perché la sicurezza del Wi-Fi è infatti notevolmente migliorata negli ultimi anni.

Ad esempio, in precedenza abbiamo scoperto gli attacchi KRACK, le difese contro KRACK si sono dimostrate sicure e le ultime specifiche di sicurezza WPA3 sono state migliorate.

Sfortunatamente, una caratteristica che avrebbe potuto prevenire uno dei difetti di progettazione appena scoperti non è stata adottata nella pratica, e gli altri due difetti di progettazione sono presenti in una caratteristica del Wi-Fi che in precedenza non era stata ampiamente studiata.

Per proteggere gli utenti, gli aggiornamenti di sicurezza sono stati preparati durante una divulgazione coordinata della durata di 9 mesi sotto la supervisione di Wi-Fi Alliance e ICASI.

Se gli aggiornamenti per il tuo dispositivo non sono ancora disponibili, puoi mitigare alcuni attacchi (ma non tutti) assicurandoti che i siti web utilizzino HTTPS e assicurandoti che i tuoi dispositivi abbiano ricevuto tutti gli altri aggiornamenti disponibili.

Una panoramica di tutti gli identificatori CVE (Common Vulnerabilities and Exposures) assegnati è disponibile su GitHub.

Al momento, ICASI ha una breve panoramica contenente riferimenti a informazioni aggiuntive dai fornitori (i collegamenti CVE di seguito potrebbero diventare attivi solo dopo pochi giorni) in quanto al momento la quotazione della severity da parte del NIST non è stata conclusa.

Riassumendo, i difetti di progettazione sono stati assegnati alle seguenti CVE:

Le vulnerabilità di implementazione che consentono la banale iniezione di frame di testo in chiaro in una rete Wi-Fi protetta vengono assegnati i seguenti CVE:

Altri difetti di implementazione vengono assegnati ai seguenti CVE:

Per ogni vulnerabilità di implementazione abbiamo elencato l’identificatore CVE di riferimento.

Sebbene ogni base di codice interessata normalmente riceva un CVE univoco, l’accordo tra i fornitori interessati era che, in questo caso specifico, l’utilizzo dello stesso CVE su basi di codice diverse avrebbe facilitato la comunicazione.

Ad esempio, legando un CVE a ciascuna vulnerabilità, un cliente può ora chiedere a un fornitore se il suo prodotto è interessato da un CVE specifico. Si prega di notare che questo si discosta dalle normali linee guida MITRE e che questa decisione è stata presa dai fornitori interessati indipendentemente dal MITRE e che ciò non riflette in alcun modo i cambiamenti nel modo in cui MITRE assegna i CVE.

Fonte

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.