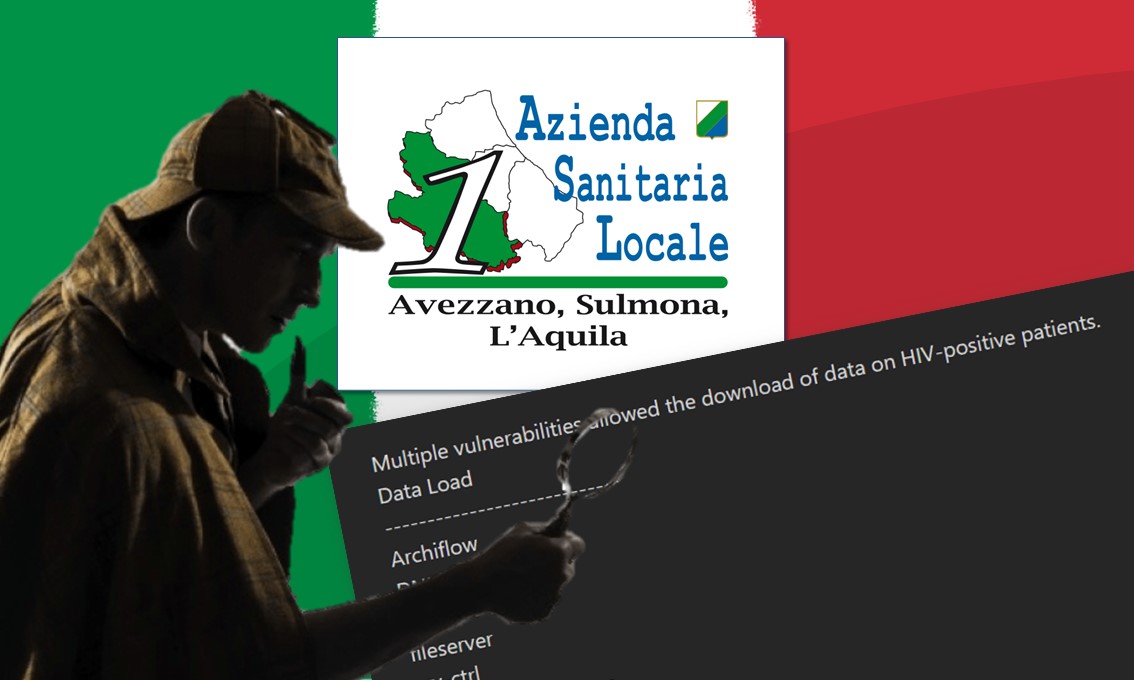

L’incidente informatico alla ASL1 di Sulmona, del quale abbiamo parlato ieri, che successivamente è stato rivendicato dalla cybergang Monti ransomware, ancora non ci consente di comprendere appieno i reali impatti.

L’attacco si è palesato nella giornata di ieri, quando il Centro Unico di Prenotazioni non ha consentito all’utenza di poter prenotare visite e chi si era recato in loco, è stato rimandato a casa in quanto il sistema informatico era in panne.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

L’azienda ha immediatamente messo al lavoro una task force per poter ripristinare il guasto, in quanto in un primo momento si pensava ad un normale disservizio dovuto ad un malfunzionamento tecnico.

Ma nella giornata di ieri Monti Ransomware ha riportato sul suo Data Leak Site (DLS) che “Molteplici vulnerabilità hanno consentito il download di dati sui pazienti sieropositivi.” come viene riportato nella print screen in calce.

Inoltre dal testo a seguire, lasciano intuire che durante l’accesso al sistema informatico della ASL, diverse informazioni sono state esfiltrate dalle infrastrutture della ASL1.

Nel mentre la direzione generale dell’azienda ha riportato: “i nostri tecnici e gli esperti di una task force cyber security, si sono messi immediatamente al lavoro e stanno portando avanti un’analisi tecnica sui server aziendali, definendo l’area da cui sono partiti i malware che hanno colpito i server. Si spera di poter risolvere il problema al più presto ma possiamo rassicurare che nessun dato sanitario o sensibile è stato trafugato o perduto. L’archivio informatico è integro”.

In sintesi siamo di fronte ad una informazione che potrebbe negare l’altra, ovvero “l’archivio informatico è integro”, fa comprendere ai non addetti ai lavori che non c’è stata alcuna esfiltrazione di informazioni dal sistema sanitario e quindi i dati dei pazienti risultano al sicuro.

Per “integrità” in sicurezza informatica si intende, come riportato da Wikipedia “la protezione dei dati e delle informazioni nei confronti delle modifiche del contenuto, accidentali (involontarie) oppure effettuate volontariamente da una terza parte, essendo compreso nell’alterazione anche il caso limite della generazione ex novo di dati ed informazioni”.

Infatti si dovrebbe parlare di compromissione della “Riservatezza”, in quanto i dati sono stati “esfiltrati” dalle infrastrutture IT dell’azienda e non “cancellati“.

Pertanto l’affermazione potrebbe essere corretta ma altamente fuorviante soprattutto per le persone che non si intendono di sicurezza informatica, oltre a puntare l’attenzione su un altri problema.

A questo punto occorre chiarezza in quanto se fosse vero quanto affermato dalla cybergang e quindi qualora questa avesse in mano i dati dei pazienti affetti da HIV, il danno sarebbe veramente enorme.

Ovviamente come di consueto, lasciamo spazio sulle nostre pagine ad un commento da parte dell’organizzazione violata, per farci comprendere la realtà dei fatti.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Nel caso in cui l’azienda voglia fornire una dichiarazione a RHC, saremo lieti di pubblicarla con uno specifico articolo dando risalto alla questione.

Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.