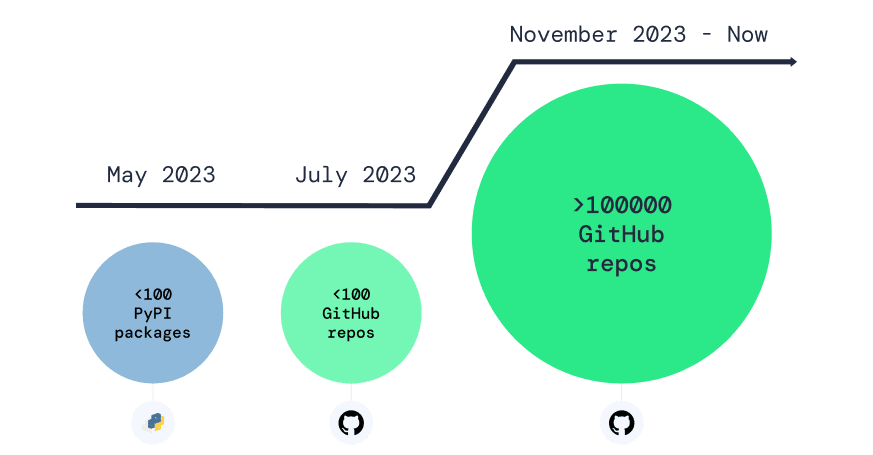

I ricercatori di Apiiro hanno condotto un’indagine su una campagna di attacchi su larga scala alla piattaforma GitHub utilizzando repository dannosi. Gli esperti hanno identificato più di 100mila repository falsi che imitano i popolari progetti open source per distribuire malware. Il numero di tali archivi continua a crescere costantemente.

Come hanno spiegato gli esperti, gli hacker criminali utilizzano attivamente la tattica di sostituire i nomi di progetti reali. Creano un repository identico a un progetto popolare su GitHub, con il nome il più simile possibile.

Gli aggressori sperano che l’utente commetta un errore di battitura nell’inserire il nome e scarichi il codice infetto. Questo metodo viene spesso utilizzato quando si lavora con i gestori di pacchetti, dove la riga di comando lascia meno opportunità per il rilevamento tempestivo degli errori.

Per eseguire l’attacco, gli aggressori clonano il repository di destinazione, vi iniettano codice dannoso e lo ripubblicano con il nome originale. Inizia quindi la fase di promozione di tali archivi attraverso vari canali su Internet, inclusi forum e social network, dove vengono presentati come reali.

Il codice dannoso sul computer della vittima di solito inizia a scaricare software di terze parti in background. Si noti che molto spesso gli aggressori utilizzano BlackCap Grabber, un programma che ruba credenziali, cookie e altre informazioni importanti, inviandole ai server dell’aggressore.

GitHub agisce contro le cosiddette fork bomb monitorando e bloccando automaticamente i repository sospetti con copie eccessive. Nonostante la rimozione automatizzata di milioni di fork sospetti, circa l’1% delle copie infette riesce comunque a rimanere sulla piattaforma.

Si consiglia agli utenti di prestare attenzione e di controllare i repository con cui lavorano. Ciò è particolarmente importante per le aziende per impedire che codice dannoso entri nei loro sistemi e nella catena di fornitura del software.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…