I ricercatori avvertono che più di 5.300 installazioni GitLab che possono essere trovate online sono ancora vulnerabili al problema di dirottamento dell’account CVE-2023-7028 segnalato dagli sviluppatori all’inizio di questo mese.

Nello specifico, il CVE-2023-7028 ha un punteggio CVSS massimo pari a 10 e può essere utilizzato per provocare il furto dell’account inviando un’e-mail di reimpostazione della password a un indirizzo e-mail arbitrario e non verificato.

Questo bug è il risultato di un errore nel processo di verifica dell’e-mail, che consente la reimpostazione della password tramite un indirizzo e-mail secondario. La vulnerabilità colpisce tutte le istanze autogestite di GitLab Community Edition (CE) ed Enterprise Edition (EE) utilizzando le seguenti versioni:

Gli sviluppatori di GitLab hanno riferito di aver risolto il problema nelle versioni GitLab 16.5.6, 16.6.4 e 16.7.2 e di aver anche eseguito il backport delle correzioni alle versioni 16.1.6, 16.2.9, 16.3.7 e 16.4.5. È stato notato che l’errore è apparso nella versione 16.1.0, cioè a maggio 2023.

Sebbene questa vulnerabilità non elimini l’autenticazione a due fattori (2FA), rappresenta un rischio significativo per tutti gli account che non sono protetti in questo modo.

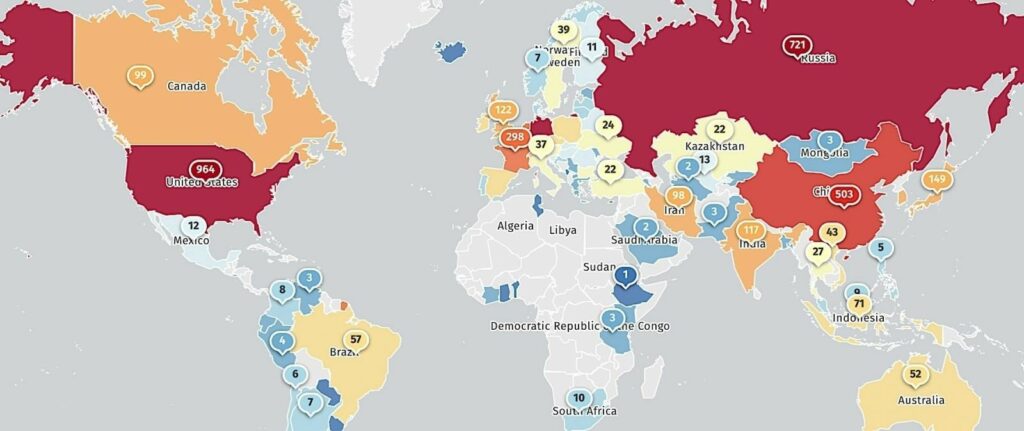

Come scrivono ora gli specialisti di ShadowServer, ci sono attualmente 5.379 installazioni GitLab vulnerabili disponibili sulla rete. La maggior parte di essi si trova negli Stati Uniti (964), Germania (730), Russia (721), Cina (503), Francia (298), Regno Unito (122), India (117) e Canada (99).

Dato il ruolo di GitLab come piattaforma per lo sviluppo di software e la pianificazione di progetti, e la gravità del problema, i server vulnerabili a CVE-2023-7028 sono a rischio di attacchi alla catena di fornitura, divulgazione di codice proprietario, fuga di chiavi API e altro ancora.

Coloro che non hanno ancora installato le patch potrebbero già essere compromessi. Pertanto, sono fortemente incoraggiati a rivedere la guida alla risposta agli incidenti di GitLab e cercare segnali di compromissione.

In precedenza, gli ingegneri di GitLab condividevano hanno condiviso i seguenti indicatori di compromissione:

Gli amministratori che rilevano segni di compromissione devono modificare immediatamente tutte le credenziali, i token API, i certificati e abilitare la 2FA per tutti gli account e installare le patch più recenti. Successivamente, è necessario verificare le modifiche nell’ambiente di sviluppo, incluso il codice sorgente e i file che potrebbero essere stati modificati.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…