Nel loro ultimo post sul canale Telegram “Pro-Palestine Hackers”, il gruppo DXPLOIT – parte di una rete più ampia di hacker a sostegno della causa palestinese – afferma di aver preso di mira due siti italiani, portandoli al blocco.

Questo episodio sottolinea come ancora una volta le tensioni internazionali che si riflettano sempre più nel cyberspazio, colpendo aziende locali che, sebbene lontane dai conflitti geopolitici, diventano bersagli simbolici in questa nuova forma di protesta digitale.

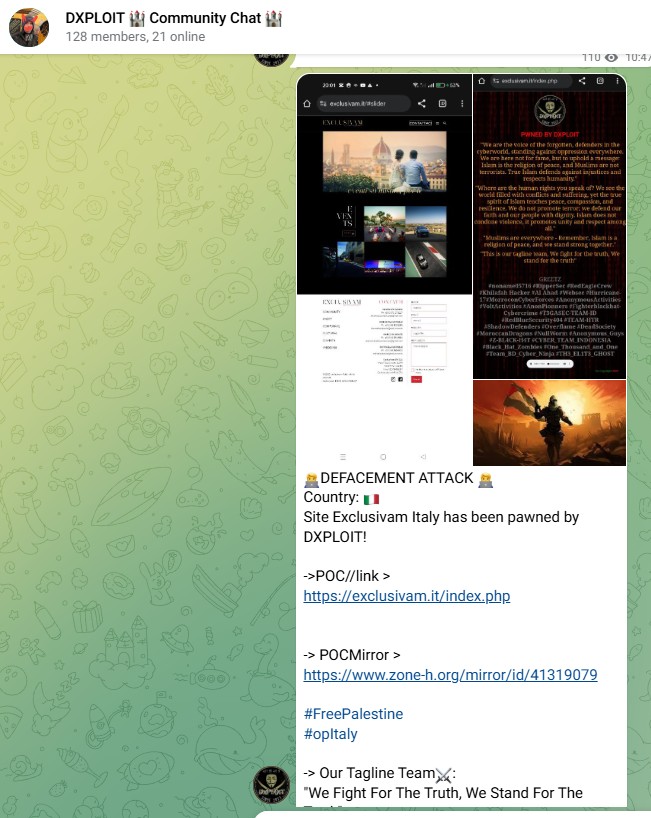

L’immagine mostra un post di un canale Telegram denominato “Pro-Palestine Hackers” con oltre 5.200 iscritti. Il messaggio, datato 3 febbraio, annuncia che il sito web di Granda Gourmet, Italia, è stato attaccato e reso inaccessibile dal gruppo hacker DXPLOIT.

Va notato che al momento mentre scriviamo questo articolo, non risulta più attivo il deface pubblicizzato dal gruppo di hacktivisti, ma risponde una pagina di default del sito.

Il post include un testo in inglese e in arabo, in cui si afferma che il gruppo si considera la “voce dei dimenticati”, difensori del cyberspazio contro l’oppressione e promotori di un Islam pacifico. Tuttavia, il loro attacco dimostra un uso aggressivo delle capacità cyber per diffondere il loro messaggio politico e religioso.

Il post fornisce anche due link: uno al sito della vittima dell’attacco e un altro a Zone-H, una piattaforma che monitora defacement e attacchi informatici.

Inoltre nella giornata di oggi, anche il sito https://exclusivam.it/index.php è stato preso di mira dagli hacktivisti ma anche questo ad ora sembra sia stato ripristinato.

Questa informazione è stata acquisita attraverso l’utilizzo della piattaforma Recorded Future, partner strategico di Red Hot Cyber e leader nell’intelligence sulle minacce informatiche, che fornisce analisi avanzate per identificare e contrastare le attività malevole nel cyberspazio.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.