Un gruppo di black hacker cinesi è stato collegato a una serie di attacchi verso alcune organizzazioni governative che sfruttano una vulnerabilità zero-day di Fortinet (CVE-2022-41328) per distribuire malware.

Un nuovo rapporto di Mandiant afferma che gli attacchi sono avvenuti a metà del 2022 e li attribuisce a un threat actors collegato alla Cina che la società rintraccia come UNC3886.

“Le recenti vittime degli operatori di spionaggio cinesi includono DIB, governo, telecomunicazioni e tecnologia. Dato siano incredibilmente difficili da rilevare, la maggior parte delle organizzazioni non è in grado di identificarli da soli. Non è raro che le campagne cinesi finiscano per essere intrusioni pluriennali”.

ha dichiarato Charles Carmakal, CTO di Mandiant.

Durante le indagini congiunte sull’incidente, Mandiant ha scoperto che, dopo aver violato i dispositivi Fortinet, UNC3886 ha installato delle backdoor utilizzando due nuovi ceppi di malware.

Una backdoor Thincrust basata su Python e la backdoor passiva Castletap per il controllo delle porte ICMP.

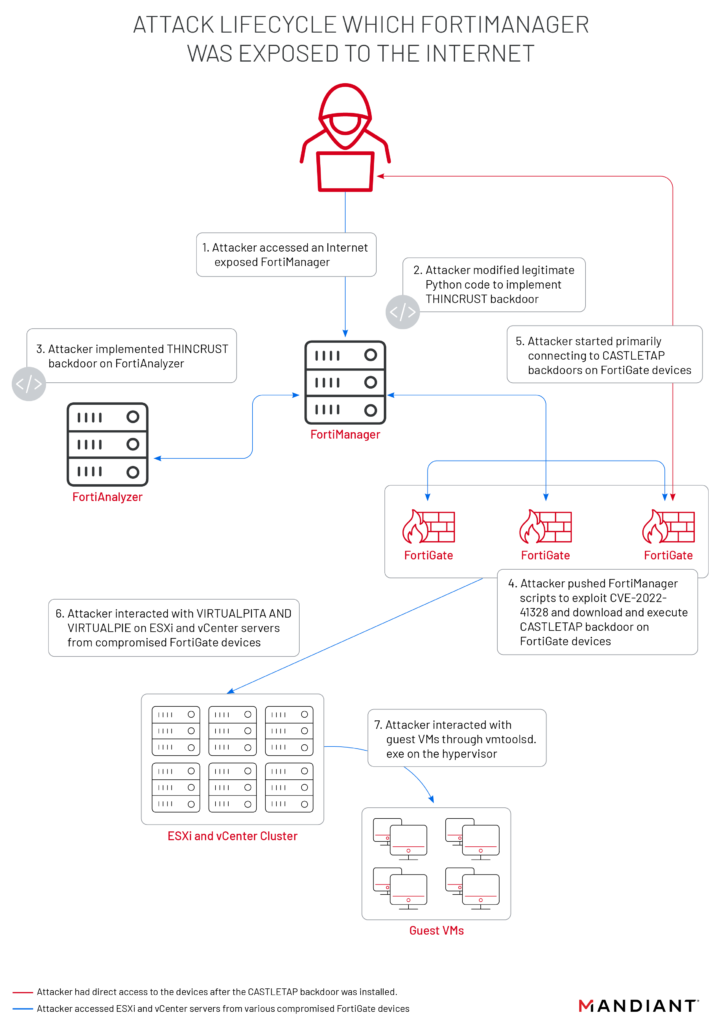

Gli attori delle minacce hanno inizialmente effettuato l’accesso a un dispositivo FortiManager accessibile su Internet prima di sfruttare la falla zero-day CVE-2022-41328 per scrivere file che consentissero loro di spostarsi lateralmente attraverso la rete.

Dopo aver acquisito persistenza sui dispositivi FortiManager e FortiAnalyzer tramite la backdoor Thincrust, il gruppo ha utilizzato gli script FortiManager per eseguire la backdoor su più firewall FortiGate utilizzando Castletap.

Successivamente, l’attaccante si è connesso alle macchine ESXi e vCenter distribuendo la backdoor VirtualPita e VirtualPie per mantenere persistenza sugli hypervisor compromessi e sulle macchine guest, assicurandosi che le loro attività dannose non venissero rilevate.

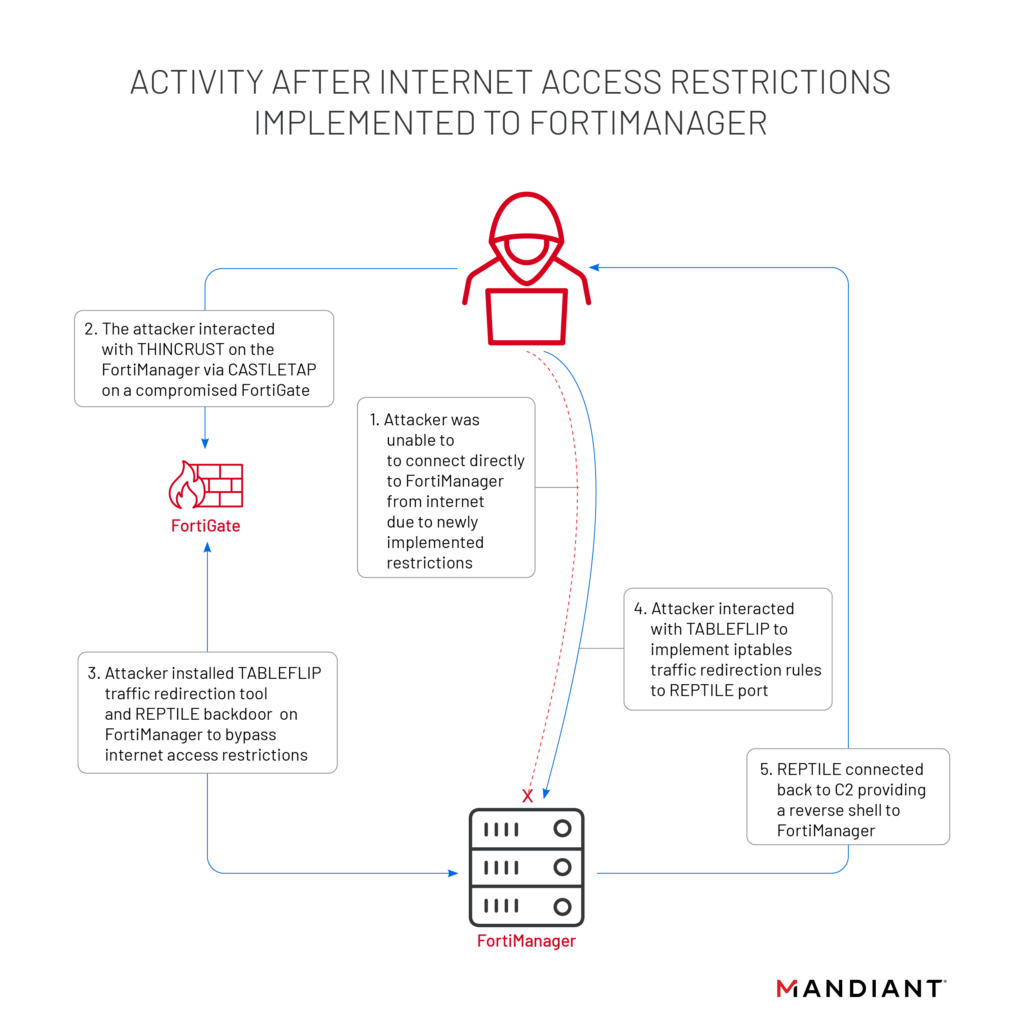

Sui dispositivi configurati per limitare l’accesso da Internet, gli aggressori hanno installato un reindirizzatore di traffico (Tableflip) e una backdoor passiva (Reptile) dopo essere passati dai firewall FortiGate precedentemente sottoposti a backdoor tramite Castletap.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…