Gli analisti di ReversingLabs avvertono che i membri del gruppo di hacker nordcoreano Lazarus si spacciano per reclutatori e offrono agli sviluppatori Python il compito di svolgere compiti di test presumibilmente legati allo sviluppo di un falso gestore di password. In effetti, non esiste un gestore di password e tali attività contengono solo del malware.

Secondo i ricercatori, gli attacchi fanno parte della campagna VMConnect, scoperta nell’agosto 2023. Successivamente gli aggressori prendono di mira gli sviluppatori, utilizzando pacchetti Python dannosi caricati nel repository PyPI.

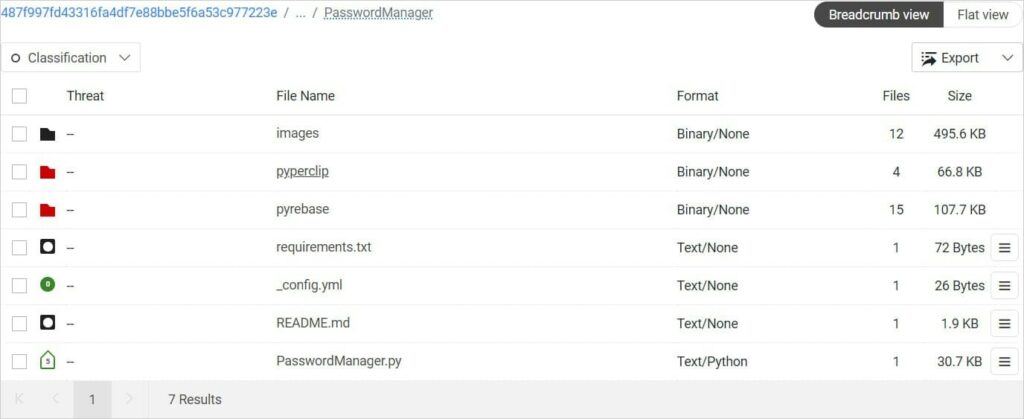

Secondo il rapporto che monitora questa campagna da più di un anno, i partecipanti a Lazarus stanno ora pubblicando i loro progetti dannosi su GitHub, dove le vittime possono anche trovare file README con le istruzioni su come completare l'”attività di test”. Inoltre, le istruzioni sono scritte in modo tale che tutto appaia professionale, legittimo e crei anche l’impressione di urgenza.

In questo caso gli aggressori si fingono grandi banche americane, tra cui Capital One e Rookery Capital Limited, per attirare l’attenzione dei candidati e probabilmente offrono loro condizioni e pacchetti di servizi interessanti. Le vittime hanno detto ai ricercatori che i membri di Lazarus in genere si connettono con i loro obiettivi tramite LinkedIn.

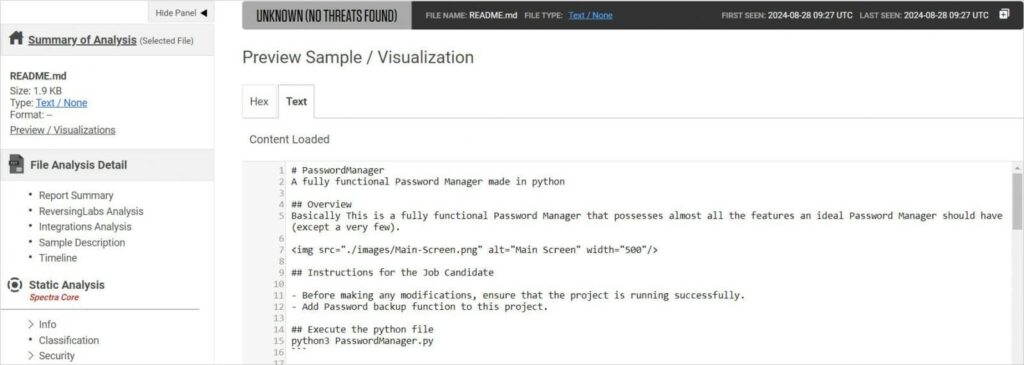

Come test, gli aggressori hanno chiesto alle loro vittime di trovare un errore in un falso gestore di password, inviare la loro soluzione e fornire screenshot come prova.

Il file README per questa “attività di test” richiedeva alle vittime di eseguire prima un’applicazione di gestione delle password dannosa (PasswordManager.py) sul proprio sistema, quindi di iniziare a cercare i bug e risolverli.

Se l’utente non si accorgesse del problema ed eseguisse il file, ciò causerebbe l’esecuzione di un modulo base64 offuscato nascosto nei file _init_.py delle librerie pyperclip e pyrebase. La stringa offuscata è il loader del malware, che contattava il proprio server di comando e controllo e attende ulteriori comandi.

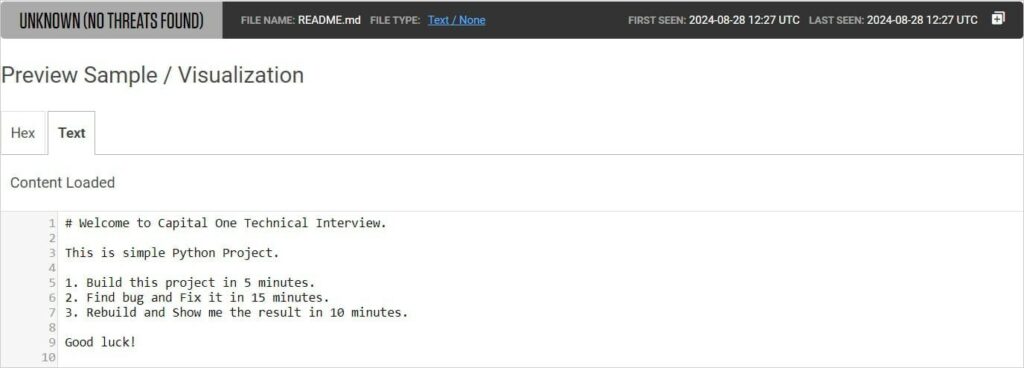

Per garantire che gli utenti non controllino i file di progetto alla ricerca di malware o codice offuscato, le istruzioni nel file README indicano di completare rapidamente l’attività: 5 minuti per creare il progetto, 15 minuti per implementare la patch e altri 10 minuti per inviare il file risultato finale al “reclutatore”.

Apparentemente, tutto ciò avrebbe dovuto confermare l’esperienza della vittima nel lavorare con progetti Python e GitHub, ma in realtà gli hacker criminali hanno semplicemente costretto gli utenti a rifiutare qualsiasi controllo di sicurezza in grado di rilevare codice dannoso.

I ricercatori notano che questa campagna era attiva dal 31 luglio 2024 e rimane attiva oggi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…