Gli esperti di Lookout hanno scoperto un nuovo spyware per Android chiamato KoSpy. Il malware è collegato agli hacker nordcoreani ed è stato trovato nello store ufficiale di Google Play e nello store di terze parti APKPure come parte di almeno cinque app.

Secondo i ricercatori, lo spyware è collegato al gruppo nordcoreano APT37 (noto anche come ScarCruft). La campagna che utilizza questo malware è attiva da marzo 2022 e, a giudicare dai campioni di malware, gli hacker stanno attivamente migliorando il loro sviluppo.

La campagna di spionaggio è rivolta principalmente agli utenti coreani e di lingua inglese. KoSpy si maschera da file manager, strumenti di sicurezza e aggiornamenti per vari software.

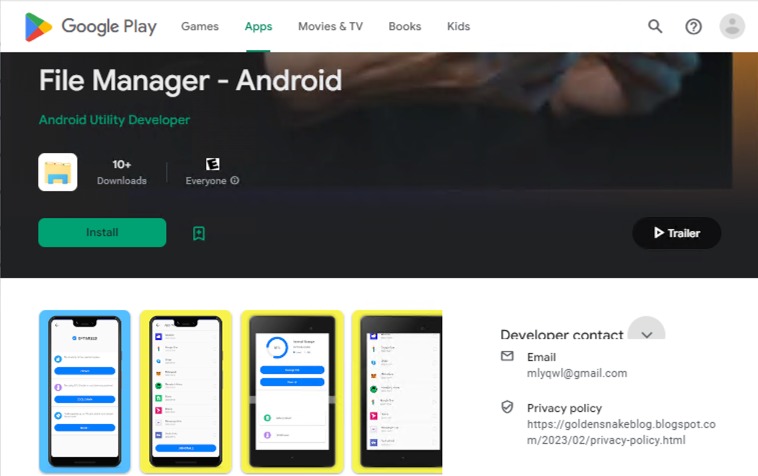

In totale, gli esperti di Lookout hanno trovato cinque applicazioni: 휴대폰 관리자 (Phone Manager), File Manager (com.file.exploer), 스마트 관리자 (Smart Manager), 카카오 보안 (Kakao Security) e Software Update Utility.

Quasi tutte le app dannose forniscono effettivamente almeno alcune delle funzionalità promesse, ma scaricano anche KoSpy in background. L’unica eccezione è Kakao Security. Questa app mostra solo una finta finestra di sistema, chiedendo l’accesso a permessi pericolosi.

I ricercatori attribuiscono la campagna ad APT37 basandosi sugli indirizzi IP precedentemente associati alle operazioni degli hacker nordcoreani, sui domini utilizzati per distribuire il malware Konni e sulle infrastrutture che si sovrappongono a un altro gruppo di hacker nordcoreano, APT43.

Una volta attivato su un dispositivo, KoSpy recupera un file di configurazione crittografato dal database Firebase Firestore per evitare di essere rilevato.

Il malware si connette quindi al server di comando e controllo e verifica se è in esecuzione nell’emulatore. Il malware può ricevere impostazioni aggiornate dal server degli aggressori, payload aggiuntivi da eseguire e può anche essere attivato o disattivato dinamicamente utilizzando uno speciale interruttore.

KoSpy si concentra principalmente sulla raccolta dati, le sue capacità sono le seguenti:

Ogni app utilizza un progetto e un server Firebase separati per “drenare” i dati, che vengono crittografati con una chiave AES codificata prima della trasmissione.

Sebbene le app dannose siano state rimosse da Google Play e APKPure, i ricercatori avvertono che gli utenti dovranno rimuovere manualmente il malware dai loro dispositivi e anche scansionare i loro gadget con strumenti di sicurezza per eliminare qualsiasi infezione residua. In alcuni casi potrebbe essere necessario ripristinare le impostazioni di fabbrica

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…