Google Cloud ha risolto una vulnerabilità che potrebbe essere utilizzata da un utente malintenzionato con accesso a un cluster Kubernetes per aumentare i propri privilegi.

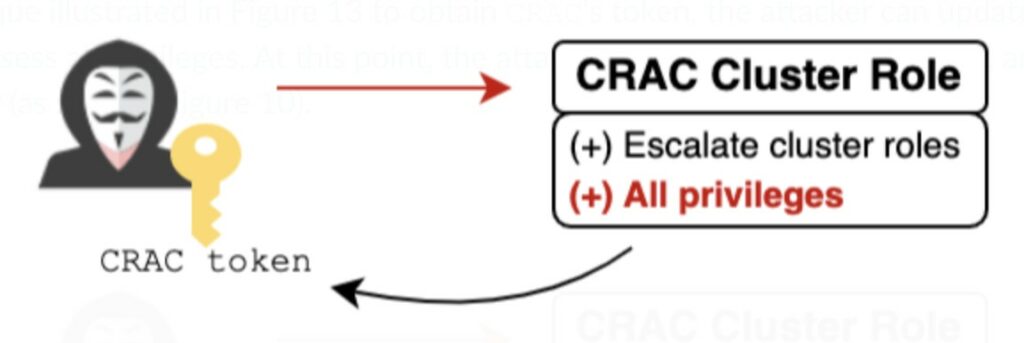

“Un utente malintenzionato che ha compromesso il container Fluent Bit potrebbe combinare questo accesso con i privilegi più elevati richiesti da Anthos Service Mesh (nei cluster in cui è disponibile) per aumentare i propri privilegi nel cluster”, afferma l’azienda.

La condizione chiave necessaria per sfruttare questa vulnerabilità è cioè la compromissione anticipata di FluentBit, cosa che l’aggressore dovrebbe fare in altro modo. I ricercatori di Palo Alto Networks che hanno scoperto la vulnerabilità hanno affermato che gli aggressori potrebbero utilizzarla per “rubare dati, distribuire pod dannosi e interrompere le operazioni dei cluster”.

“GKE utilizza Fluent Bit per elaborare i log dei carichi di lavoro nei cluster”, spiega Google. — Fluent Bit in GKE è configurato anche per raccogliere i log dei carichi di lavoro per Cloud Run. Ciò ha consentito a Fluent Bit di accedere ai token dell’account di servizio Kubernetes per altri pod in esecuzione sul nodo.”

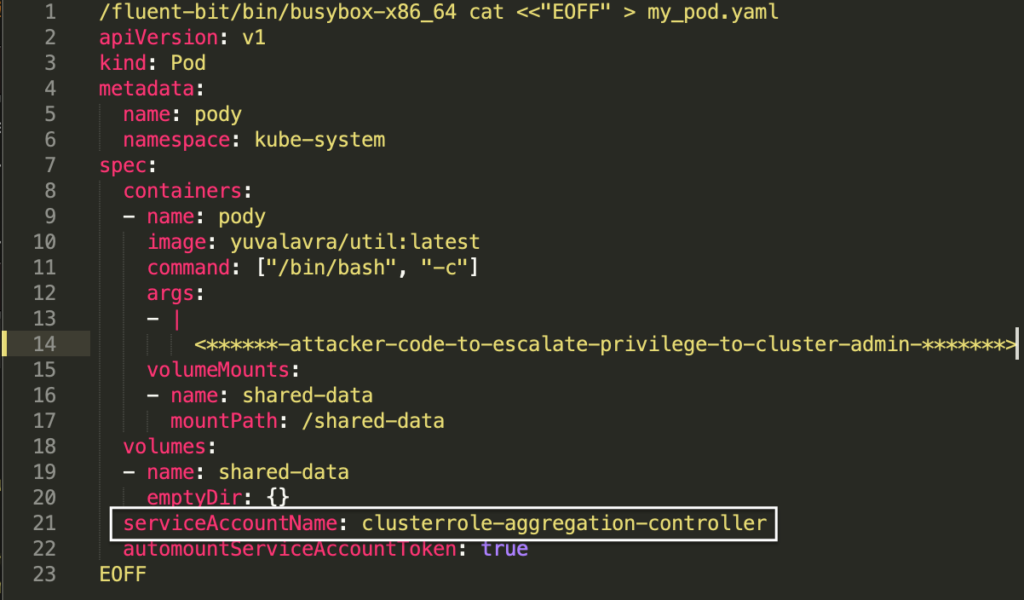

Questo significa che un utente malintenzionato potrebbe utilizzare questo accesso per ottenere un accesso privilegiato a un cluster Kubernetes abilitato per ASM e quindi utilizzare il token dell’account del servizio ASM per aumentare i privilegi (creando un nuovo pod con privilegi di amministratore del cluster).

Gli esperti non hanno trovato segni che il problema fosse già stato sfruttato dagli hacker. Il bug è stato corretto nelle seguenti versioni di Google Kubernetes Engine (GKE) e Anthos Service Mesh (ASM):

Per risolvere il problema, Google ha rimosso l’accesso di Fluent Bit ai token e ha ricostruito la funzionalità ASM per rimuovere le autorizzazioni RBAC ridondanti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…