L’anno scorso, uno specialista di sicurezza delle informazioni ha scoperto pericolose vulnerabilità negli smart speaker di Google Home. I problemi hanno permesso di creare un account backdoor e utilizzarlo per controllare da remoto il dispositivo, trasformando di fatto lo speaker in un dispositivo spia con accesso al microfono.

Dato la completa compromissione dell’altoparlante intelligente, Google ha pagato al ricercatore 107.500 dollari come parte di un programma di bug bounty.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Ora che i problemi sono stati risolti, l’esperto, nascondendosi sotto il nickname DownrightNifty, ha pubblicato sul suo blog una dettagliata descrizione tecnica dei bug, oltre a vari scenari di attacco in cui le vulnerabilità potrebbero essere sfruttate.

Tutto è iniziato quando, mentre studiava il proprio speaker Google Home Mini, il ricercatore ha scoperto che i nuovi account aggiunti utilizzando l’app Google Home possono inviare comandi da remoto al dispositivo tramite un’API cloud.

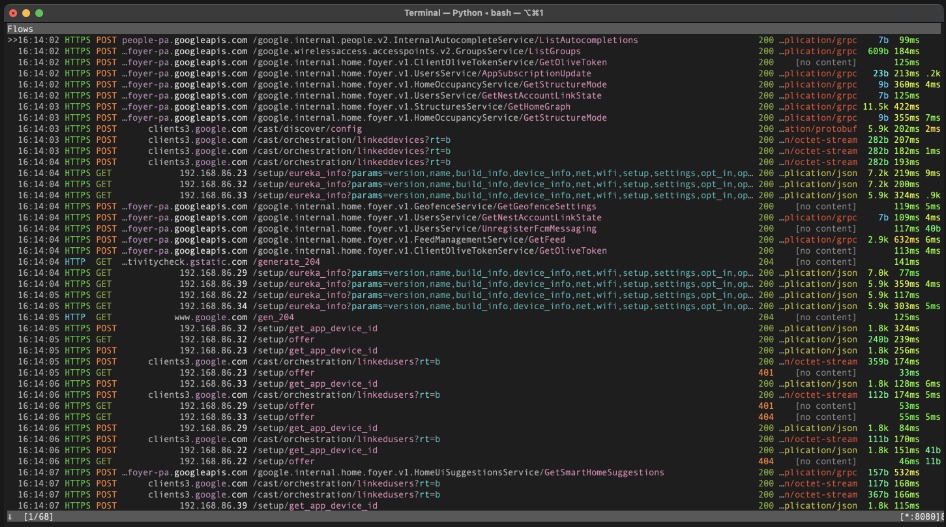

Interessato a questa funzionalità, ha utilizzato Nmap e ha trovato la porta API HTTP locale di Google Home, quindi ha impostato un server proxy per intercettare il traffico HTTPS crittografato, sperando di intercettare il token di autorizzazione dell’utente.

Alla fine, si è scoperto che l’aggiunta di un nuovo utente al dispositivo di destinazione è un processo in due passaggi che richiede un nome del dispositivo, un certificato e un ID cloud dall’API locale. Con queste informazioni, viene generata una richiesta di collegamento al server di Google.

DownrightNifty ha scritto uno script Python che automatizza l’estrazione dei dati dal dispositivo locale e riproduce la richiesta di collegare un nuovo account.

Di conseguenza, il ricercatore descrive l’attacco teorico a Google Home come segue.

In appendice al suo articolo, il ricercatore ha pubblicato tre exploit PoC su GitHub per eseguire le azioni di cui sopra.

Inoltre, questi exploit consentono non solo di iniettare un nuovo utente sul dispositivo della vittima, ma anche di spiare il bersaglio attraverso un microfono, effettuare richieste HTTP arbitrarie sulla rete della vittima e leggere/scrivere file arbitrari sull’interlocutore compromesso.

DownrightNifty sottolinea che tutto ciò non funzionerà su dispositivi con l’ultimo firmware.

Nel blog, l’esperto spiega che avere un account associato al dispositivo target consente di eseguire una serie di azioni tramite Google Home, ad esempio: controllare interruttori intelligenti, fare acquisti online, aprire porte e sbloccare veicoli da remoto e persino effettuare attività di forza bruta di nascosto oltre a conoscere i cdici PIN dalle serrature intelligenti.

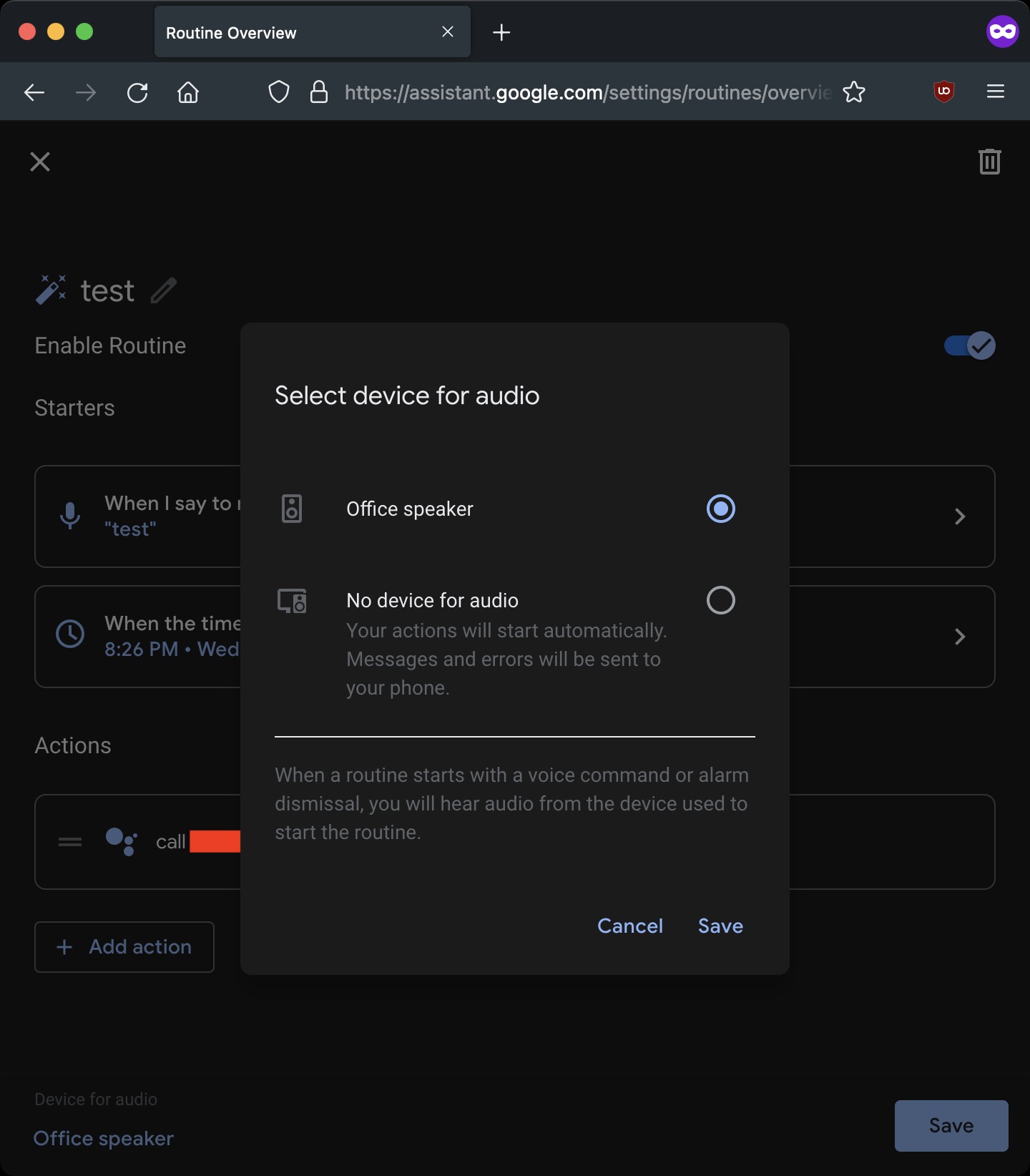

Peggio ancora, il ricercatore ha trovato il modo di abusare del comando “chiama [numero di telefono]” e ha creato un programma (routine) che attiva il microfono a un’ora specificata, chiama il numero dell’aggressore e fa in modo che trasmetta in diretta tutto ciò che accade vicino al microfono della vittima.

L’unico indicatore di tali intercettazioni sarà il LED del dispositivo, che diventerà blu durante una chiamata. Ma anche se la vittima presta attenzione a questo, potrebbe presumere che il dispositivo stia semplicemente aggiornando il firmware, poiché l’indicatore standard del microfono acceso è un LED lampeggiante e durante una chiamata non lampeggia.

DownrightNifty afferma inoltre di essere stato in grado di riprodurre contenuti multimediali su un dispositivo compromesso, rinominare l’altoparlante, forzare il riavvio, fargli “dimenticare” le reti Wi-Fi salvate, forzarlo ad accoppiarsi con nuovi dispositivi Bluetooth e Wi-Fi ed eseguire molti altre azioni.

Il ricercatore ha scoperto tutta questa serie di problemi nel gennaio 2021, a marzo ha fornito a Google ulteriori informazioni su bug e exploit PoC e nell’aprile 2021 gli ingegneri di Google hanno risolto tutti i difetti scoperti da DownrightNifty.

La patch rilasciata include un nuovo sistema per l’aggiunta di account collegati in base agli inviti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.