Google, senza fare alcun annuncio pubblico, ha rivisto il rating della vulnerabilità del CVE-2023-4863 associata alla libreria open source libwebp.

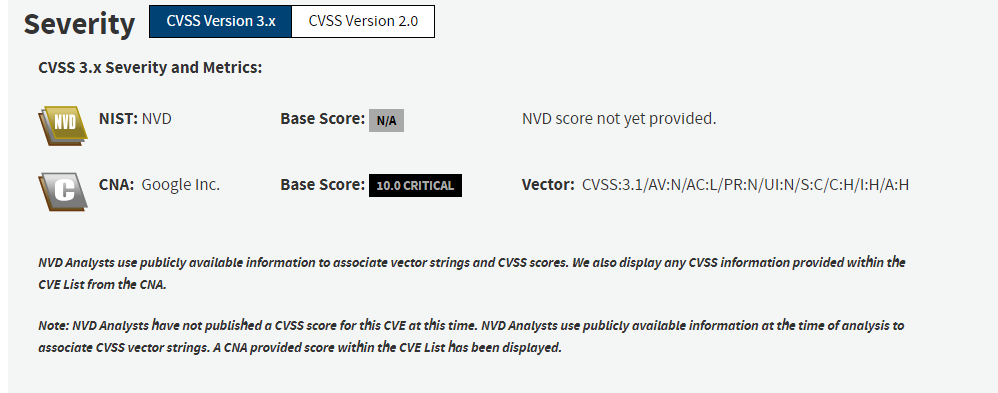

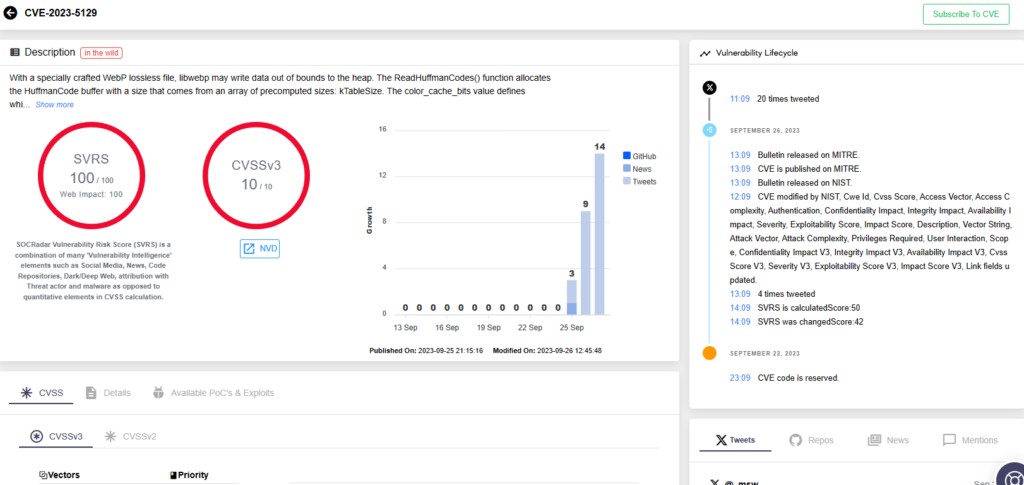

Ora – dato che gli esperti di sicurezza avevano avvertito della vastità del bug – Google emette attraverso la sua CNA un nuovo identificativo CVE-2023-5129 e lo classifica con score 10 su 10 sulla scala CVSSv4, anche se successivamente è stato rifiutato dal NIST in quanto duplicato.

Ricordiamo che l’azienda ha inizialmente divulgato i dati su questa vulnerabilità relativa a Chrome, assegnandogli l’identificatore CVE-2023-4863, ma non ha menzionato la sua connessione con la libreria libwebp, sviluppata internamente da Google per l’elaborazione delle immagini WebP che è largamente utilizzata da moltissimi altri software.

Ben presto, gli esperti di Apple Security Engineering and Architecture (SEAR) e Citizen Lab (qui il bug è stato rilevato come CVE-2023-41064), nonché gli sviluppatori di Mozilla Firefox (CVE-2023-4863), hanno riferito di aver eliminato lo stesso problema.

È diventato chiaro che stiamo parlando della stessa vulnerabilità, che le aziende stanno risolvendo separatamente, e chiaramente non si parla di divulgazione coordinata delle informazioni.

Gli specialisti di Citizen Lab hanno addirittura affermato che il problema CVE-2023-41064 è stato utilizzato dagli aggressori come parte di una catena di exploit zero-click per iMessage, collettivamente chiamata BLASTPASS.

Ciò che stava accadendo ha causato una notevole confusione nella comunità della sicurezza informatica e gli specialisti della sicurezza informatica hanno posto delle domande a Google, che, per ragioni sconosciute, ha deciso di non associare questo errore a libwebp, mettendo così a repentaglio migliaia di applicazioni che utilizzano la libreria.

Il fatto è che libwebp viene utilizzato come parte di quasi tutte le applicazioni, sistemi operativi e altre librerie che funzionano con le immagini WebP.

Ciò vale principalmente per il framework Electron, utilizzato in Chrome e in molte altre applicazioni per dispositivi desktop e mobili. Numerosi progetti che utilizzavano libwebp erano vulnerabili al bug, tra cui Microsoft Teams, 1Password, Signal, Safari, Mozilla Firefox, Microsoft Edge, Opera e i browser nativi per Android e così via.

Di conseguenza l’azienda è stata criticata dagli esperti e dai media, i quali hanno sottolineato che tacere sul problema in libwebp porterebbe a inutili ritardi nel rilascio delle patch, mentre gli aggressori eseguirebbero codice dannoso semplicemente mostrando agli utenti immagini WebP dannose.

Come hanno ormai scoperto giornalisti e gli specialisti di sicurezza informatica, questa settimana Google, senza dare troppo nell’occhio, ha apportato modifiche al suo bollettino sulla sicurezza dedicato al problema CVE-2023-4863.

L’azienda aveva già segnalato in precedenza che il problema era legato ad un heap overflow nelle WebP in Chrome e tra i prodotti interessati veniva menzionato solo il browser Chrome. Ora Google ha rilasciato un nuovo messaggio che fornisce una descrizione più dettagliata della vulnerabilità, e al problema è stato assegnato un nuovo identificatore CVE-2023-5129 anche se poi tale codice è stato ritirato.

Il nuovo post menziona finalmente la libreria libwebp interessata dal problema e il punteggio di vulnerabilità è aumentato al massimo: 10 punti su 10 possibili (contro 8,8 punti precedentemente assegnati a CVE-2023-4863).

Come spiegato ora, il bug è correlato all’algoritmo Huffman, utilizzato da libwebp per la compressione senza perdite di qualità e consente agli aggressori di eseguire scritture fuori dal limite utilizzando pagine HTML dannose.

La vulnerabilità libwebp è grave, con un punteggio CVSS massimo di 10 . Il precedente avviso con l’identificativo CVE-2023-4863 aveva un punteggio CVSS di 8,8; poiché l’ampia disponibilità di libwebp amplia la superficie di attacco, anche il punteggio CVSS è stato aggiornato.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…