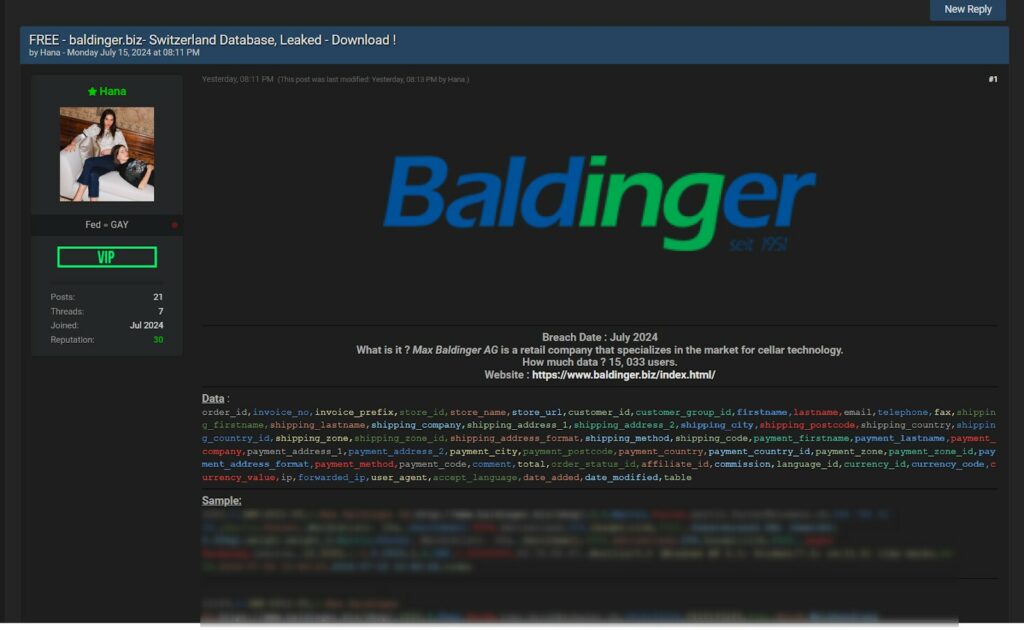

Il 15 luglio 2024, un attore malevolo ha affermato di aver violato il database di Max Baldinger AG, un’azienda retail specializzata nel mercato della tecnologia per cantine.

La notizia è stata diffusa tramite un post su un forum online, dove l’hacker, identificato con il nome “Hana”, ha dichiarato di aver reso disponibile per il download gratuito un database contenente informazioni sensibili su oltre 15.000 utenti.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Al momento, non possiamo confermare la veridicità della notizia, poiché l’organizzazione non ha ancora rilasciato alcun comunicato stampa ufficiale sul proprio sito web riguardo l’incidente. Pertanto, questo articolo deve essere considerato come ‘fonte di intelligence’.

Secondo il post, il database compromesso contiene dati su 15.033 utenti, inclusi:

La violazione è stata datata a luglio 2024, con informazioni dettagliate sulle varie colonne del database, che includono anche dati aggiuntivi come indirizzi IP, agenti utente e codici di valuta. Questo tipo di informazioni potrebbe essere estremamente dannoso se utilizzato per scopi malevoli, come il furto di identità o frodi finanziarie.

Al momento, non è possibile confermare con precisione la veridicità della violazione. Max Baldinger AG non ha ancora rilasciato alcun comunicato ufficiale riguardo l’incidente sul proprio sito web o attraverso altri canali di comunicazione. Pertanto, queste informazioni devono essere considerate come una fonte di intelligence non verificata.

Se la violazione dovesse essere confermata, le implicazioni per gli utenti sarebbero significative. I dati personali e finanziari potrebbero essere utilizzati per scopi fraudolenti, causando potenziali perdite finanziarie e danni alla reputazione personale. È consigliabile che gli utenti adottino misure di sicurezza preventive, come il monitoraggio delle proprie transazioni finanziarie e l’aggiornamento delle credenziali di accesso ai servizi online.

Hana è attivo da poco ed ha cambiato di recente nickname. Nell’ultimo periodo ha rivendicato 7 Data Leak diversi tra i quali:

Abbiamo la sensazione che sentiremo parlare di Hana e comunque noi di RHC saremo sempre vigili.

La presunta violazione del database di Max Baldinger AG rappresenta un potenziale rischio significativo per la sicurezza dei dati degli utenti. Mentre si attende una conferma ufficiale da parte dell’azienda, è cruciale che gli utenti adottino misure preventive per proteggere le proprie informazioni personali e finanziarie. La sicurezza dei dati deve rimanere una priorità per tutti, specialmente in un’era in cui le violazioni sono sempre più comuni.

Per ulteriori aggiornamenti, si consiglia di monitorare il sito ufficiale di Max Baldinger AG e i canali di comunicazione dell’azienda.

Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione da parte dell’azienda qualora voglia darci degli aggiornamenti sulla vicenda. Saremo lieti di pubblicare tali informazioni con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.