Un ingegnere informatico ha scoperto qualcosa che preoccuperà i proprietari di letti intelligenti Sleep Number: una connessione nascosta che consente a Sleep Number di connettersi in remoto all’hub di controllo del letto all’insaputa del proprietario.

I letti intelligenti Sleep Number sono vere meraviglie tecnologiche. Non solo monitorano il sonno, la respirazione e la frequenza cardiaca, ma mantengono anche la temperatura ottimale del materasso in base alle tue preferenze.

La storia è iniziata con Dillon Mills, che stava sviluppando un plugin per Homebridge per disabilitare alcune funzioni del letto e attivare l’automazione domestica intelligente se i sensori non rilevavano la presenza sul materasso. La popolarità del plugin ha causato un carico significativo sui server pubblici di Sleep Number e l’azienda ha chiesto a Mills di disabilitare l’estensione.

Non volendo dipendere dai server di Sleep Number, Mills ha deciso di trovare un modo per accedere al letto localmente. Utilizzando un analizzatore logico e dispositivi UART -TTY, Mills è riuscito ad accedere alla console del dispositivo.

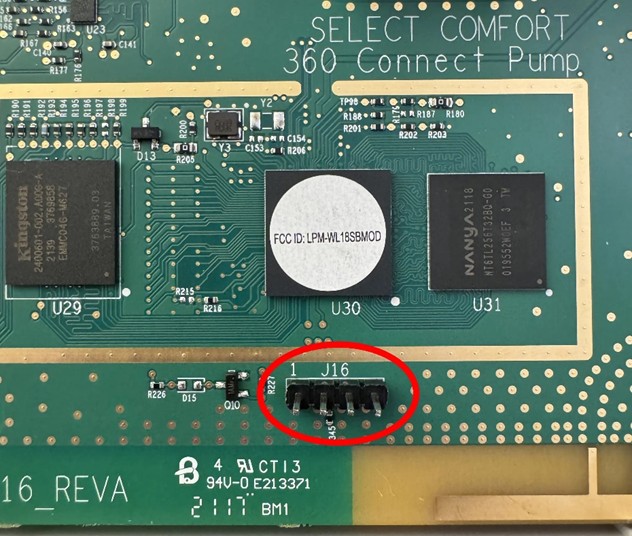

L’ingegnere ha descritto in dettaglio il processo per ottenere l’accesso root all’hub, attraverso la connessione del dispositivo UART al connettore J16 e la modifica delle variabili dell’ambiente di boot. Si è scoperto che era possibile aggirare i file crittografati manipolando gli argomenti di avvio, consentendo l’accesso alla partizione root del dispositivo.

Connettore J16

Analizzando il file system, l’ingegnere ha scoperto una backdoor attraverso la quale Sleep Number poteva connettersi all’hub tramite SSH, probabilmente per eseguire la manutenzione.

Inoltre, l’hub è gestito da una versione 2018 di Linux, il che solleva ancora più domande sulla sicurezza. Mills ha consigliato di disattivare il Wi-Fi sull’hub e di utilizzare solo il Bluetooth per controllare il letto.

Hub di controllo del numero di sonno

Tuttavia, ci sono alcune buone notizie. Mills è riuscito a ottenere il pieno controllo del dispositivo e ha scritto una guida per impostare il controllo locale della rete dei letti. Ora puoi disconnettere il letto dal Wi-Fi e utilizzare il Bluetooth per controllare le impostazioni e monitorare i sensori. Puoi anche, ad esempio, impostare il livello di sonno, controllare l’illuminazione e il riscaldamento dei piedi.

Il processo richiede alcune conoscenze tecniche e la disponibilità di determinate attrezzature. Tuttavia, il manuale è scritto in un linguaggio accessibile e i componenti necessari sono poco costosi. Puoi collegare un adattatore USB-UART se hai bisogno di accedere alla console del dispositivo o installare un Raspberry Pi Pico W per fornire l’accesso tramite SSH senza la necessità di aprire l’hub e connettere il lettore.

La guida di Mills ti consente di creare un server per la gestione e il monitoraggio locale, che non solo ti consente di monitorare il letto senza connetterti ai server di Sleep Number, ma fornisce anche funzionalità intelligenti per il letto nel caso in cui l’azienda fallisca o chiuda giù i suoi server.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…