Man mano che la criminalità online diventava più sofisticata, alcuni malintenzionati hanno riconosciuto che, invece di dedicare tutto il loro tempo a lanciare i propri attacchi, potevano effettivamente “affittare” la propria esperienza ed infrastruttura ad altri criminali, offrendo anche a chi non disponeva di capacità tecniche un mezzo per trarre profitto dal ransomware.

È noto che le cyber-gang di ransomware, offrono supporto tecnico 24 ore su 24, 7 giorni su 7, abbonamenti, schemi di affiliazione e forum online proprio come le società online legittime.

Sanno che offrire un servizio di qualità ai loro clienti (dichiaratamente) criminali, aiuterà entrambe le parti dell’impresa a diventare ricchi a spese delle vittime.

Dopo lo scioglimento dei gruppi criminali RaaS quali Maze e GandCrab, quello che sta riscuotendo maggiore attenzione e profitti è senza dubbio REvil (anche chiamato Sodin o Sodinokibi, del quale abbiamo pubblicato l’intervista a UNKNOW, leader del gruppo), uno dei ransomware più aggressivi e popolari del momento nato dalle ceneri di GandCrab, ma attivissimo in questo periodo storico.

Si tratta di una ambiziosa impresa criminale ransomware-as-a-service, venuta alla ribalta per la prima volta nell’aprile 2019.

REvil ha guadagnato una reputazione per aver tentato di estorcere pagamenti molto più grandi rispetto a quelli normalmente visti in altri attacchi. È promosso nei forum clandestini di criminalità informatica come la scelta migliore per attaccare le reti aziendali dove c’è più denaro da fare, rispetto ad infettare i computer degli utenti domestici.

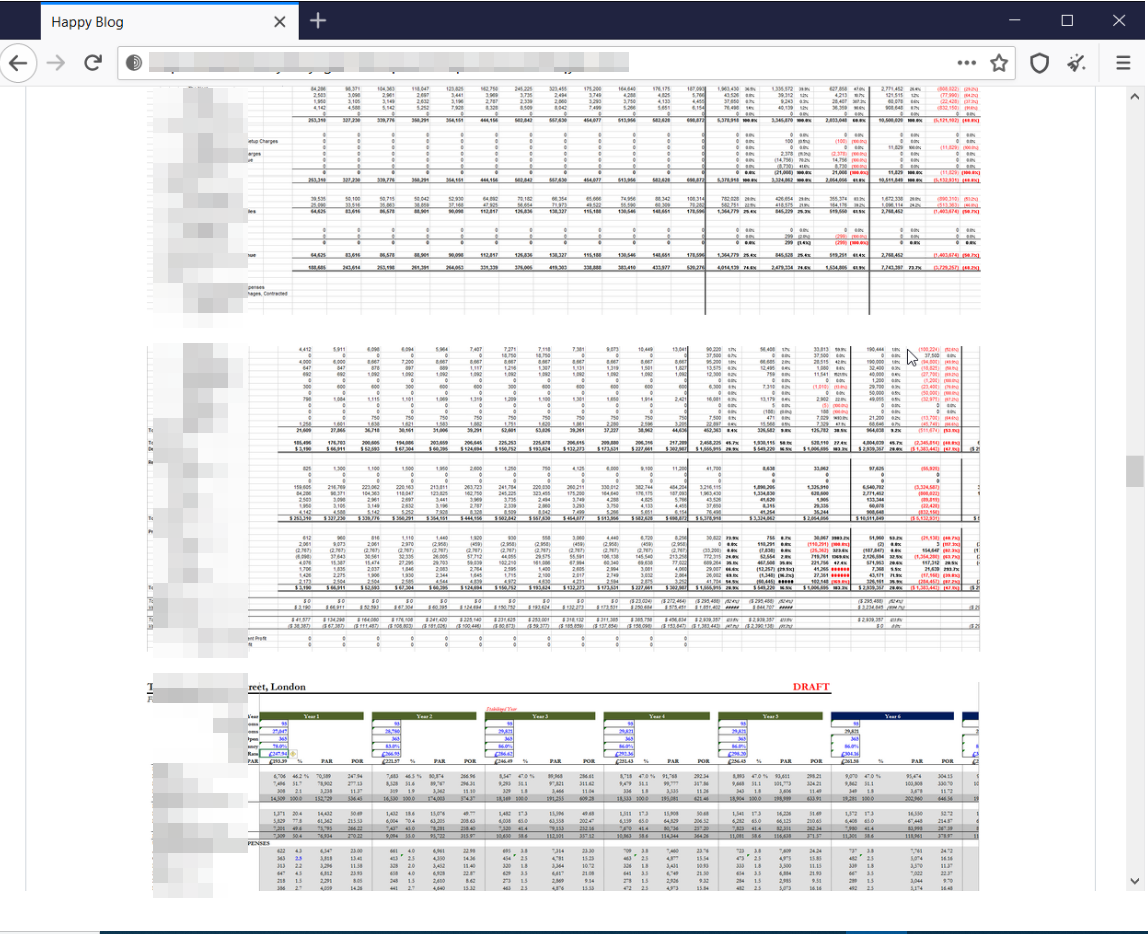

A parte le molte aziende e organizzazioni di alto profilo che sono cadute sotto la mano di REvil, questo sofisticato ransomware sta rubando i dati dai computer e dalle reti delle sue vittime prima che vengano crittografati.

Questa è una tecnica per applicare ulteriore pressione sulle vittime che sta diventando sempre più comune negli operatori di ransomware.

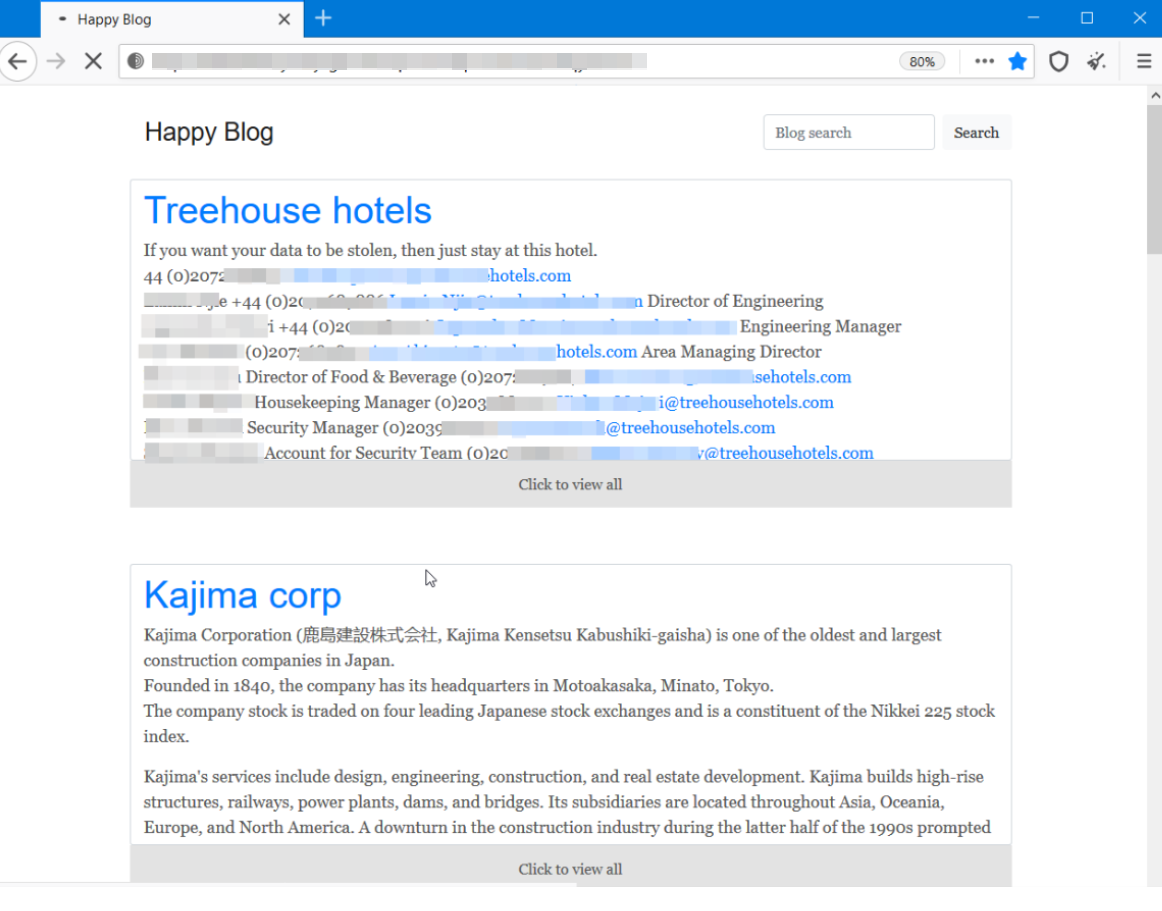

REvil minaccia di rilasciare i dati rubati, mettendoli in bella mostra sul sito web nelle darknet chiamato “Happy Blog” (uno screenshot nella figura in alto), dando un piccolo assaggio dei dati trafugati, facendoti capire che qualora non pagherai il riscatto, tali dati verranno resi pubblici o messi all’asta per venderli ad altri criminali informatici.

Su “Happy Blog”, vengono elencate tutte le vittime di REvil (tranne quelle che hanno pagato il riscatto), allegando un campione dei dati rubati come prova che le informazioni sono state esfiltrate dall’organizzazione.

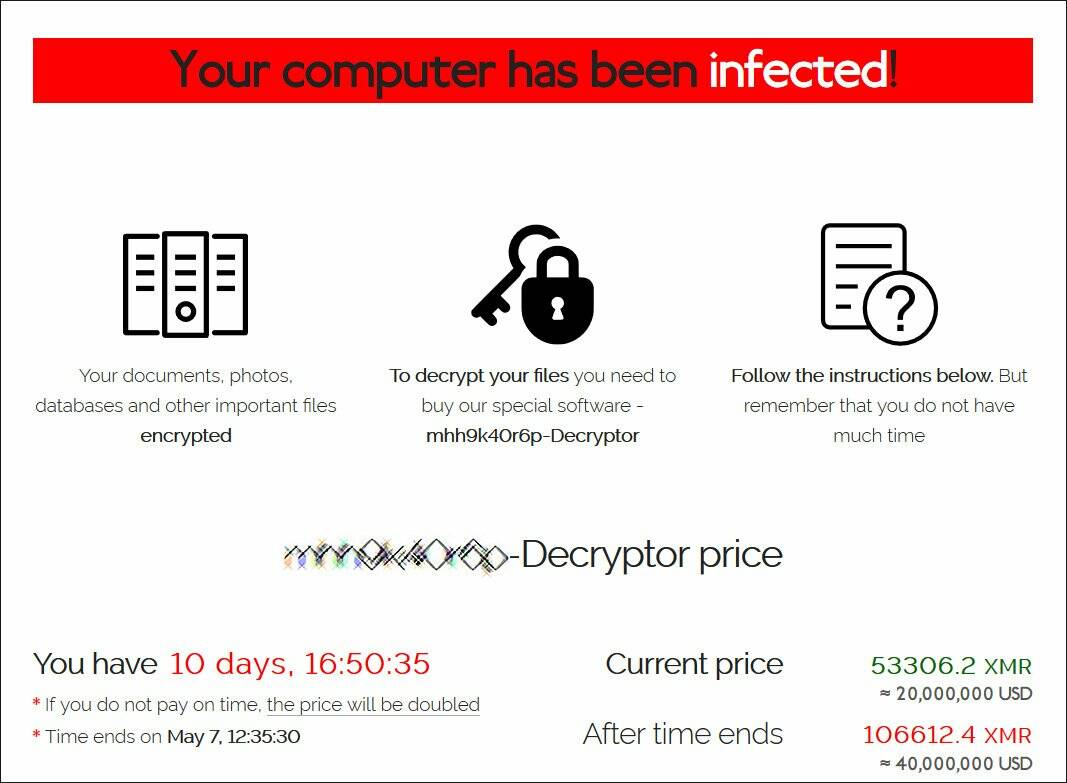

La banda REvil offre persino una decrittazione di “prova” per dimostrare alla vittima che i suoi file possono essere decrittografati.

Mentre un timer sul ransomware, mostra un conto alla rovescia che indica quando le fughe di dati saranno rese pubbliche, esercitando maggiore pressione sulle aziende che discutono su come rispondere.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…