Gli specialisti della sicurezza delle informazioni dell’Università tecnica di Berlino hanno dimostrato che il Trusted Platform Module (TPM) sulla piattaforma AMD consente l’accesso completo ai dati crittografici del dispositivo durante un’interruzione di corrente.

L’attacco FaultTPM consente a un hacker di compromettere completamente qualsiasi applicazione o tecnologia di crittografia, incluso BitLocker, che si basa su TPM.

Per portare a termine l’attacco, i ricercatori hanno sfruttato una vulnerabilità nel Platform Security Processor (PSP), presente nei processori AMD Zen 2 e Zen 3. Per effettuare l’hacking è richiesto l’accesso fisico al dispositivo per diverse ore. Gli esperti hanno anche pubblicato su GitHub il codice PoC e un elenco delle attrezzature necessarie del valore di circa 200 dollari.

L’attacco faulTPM si basa sull’attacco fTPM, che prevede l’avvio di circa 45.000 connessioni handshake a un server VPN remoto e la registrazione delle risposte. Rispettando il tempo di risposta, un utente malintenzionato può recuperare la chiave privata utilizzata dal server VPN per firmare e verificare i processi di autorizzazione e ottenere così l’accesso a una rete VPN sicura.

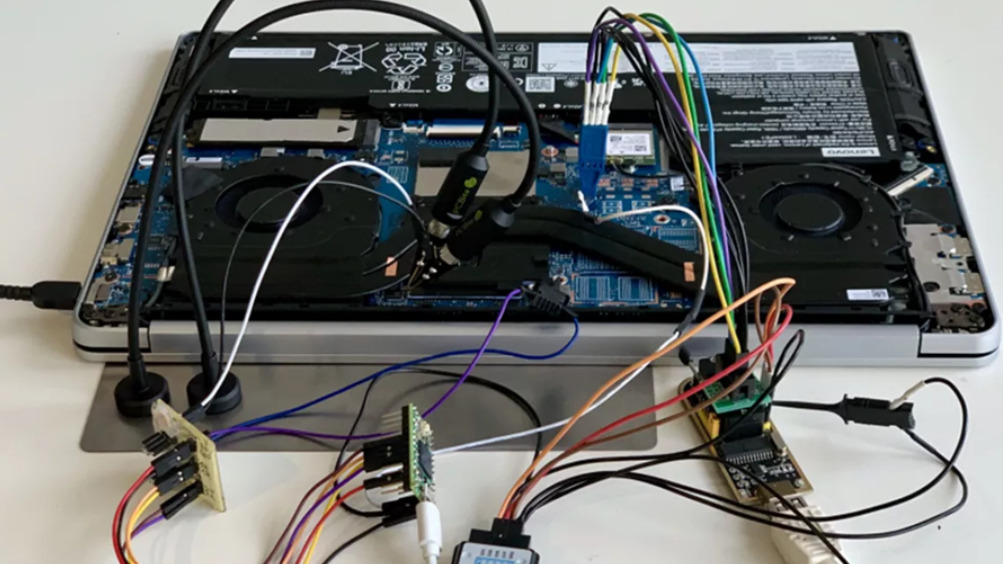

Durante l’esperimento, gli esperti hanno utilizzato un laptop Lenovo Ideapad 5 Pro e hanno collegato l’apparecchiatura all’alimentatore del laptop, al chip BIOS SPI e al bus SVI2 (interfaccia di gestione dell’alimentazione). L’attacco ha preso di mira il coprocessore di sicurezza della PSP presente nei processori Zen 2 e Zen 3 per ottenere i dati archiviati nel TPM. L’estrazione riuscita della “chiave segreta” dal KDF (funzione di derivazione della chiave) fornisce pieno accesso e controllo sul dispositivo e su tutti i dati in esso contenuti.

Per impostazione predefinita, la tecnologia di crittografia BitLocker utilizza solo il meccanismo TPM per memorizzare le chiavi segrete, ma l’utente può anche assegnare un codice PIN, che consente una protezione a più livelli, tuttavia, i codici PIN non sono abilitati per impostazione predefinita e sono vulnerabili ad attacchi di forza bruta.

Secondo gli esperti, l’attacco di manipolazione della tensione può essere risolto solo nelle microarchitetture dei processori di nuova generazione. I processori Intel non sono interessati.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…