La vulnerabilità, chiamata ParseThru, è stata scoperta dagli esperti dell’azienda israeliana Oxeye.

ParseThru consente agli aggressori di ottenere l’accesso non autorizzato alle applicazioni cloud scritte in Golang. Gli esperti attribuiscono la vulnerabilità alle incongruenze che sorgono a causa dei cambiamenti nella logica di analisi degli URL in Golang, implementata nella libreria “net/url”.

Gli esperti lo spiegano dicendo che fino alla versione 1.17, Golang considerava il punto e virgola un separatore di query valido (ad esempio, example.com?a=1;b=2&c=3). Tuttavia, questo comportamento è stato modificato nelle versioni successive per visualizzare un errore se è presente un punto e virgola nella stringa di query.

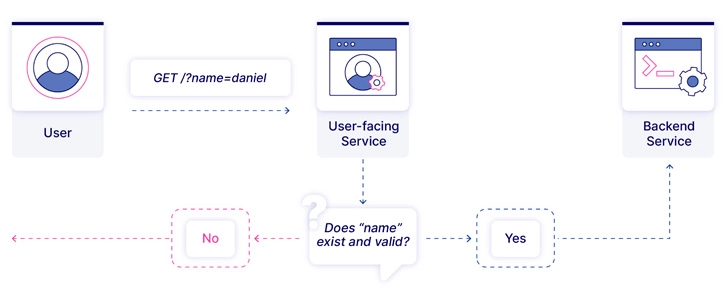

I ricercatori sono stati in grado di capire che ParseThru si verifica quando l’API pubblica Golang su 1.17 o successiva inizia a interagire con un server back-end in esecuzione su una versione precedente.

Pertanto, un utente malintenzionato può inviare segretamente richieste con parametri che normalmente dovrebbero essere rifiutati.

In poche parole, l’hacker deve inviare richieste contenenti un punto e virgola.

Queste richieste verranno ignorate dall’API personalizzata Golang ma gestite dal servizio interno.

I ricercatori di Oxeye hanno trovato diversi progetti open source vulnerabili a ParseThru: Harbour, Traefik e Skipper. Oxeye ha prontamente informato gli sviluppatori delle applicazioni vulnerabili e hanno già rilasciato aggiornamenti che colmano le lacune nella loro protezione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…