Autore: Roberto Campagnola

Data pubblicazione: 07/08/2021

Come abbiamo visto nell’articolo di Mario Rossano, la crittografia va di pari passo con la storia umana, abbraccia numerose discipline, e si fonda sulla capacità del destinatario di capire il significato del messaggio dopo il processo di decrittazione.

Possiamo dire che sia una crittografia “voluta”, un celare il messaggio per custodire o trasmettere dati importanti e segreti.

Il desiderio e la capacità di comunicare è un tratto fondamentale del genere umano e una delle capacità più importanti, quindi è naturale che l’Uomo estenda questa sua capacità…al di fuori del sistema solare!

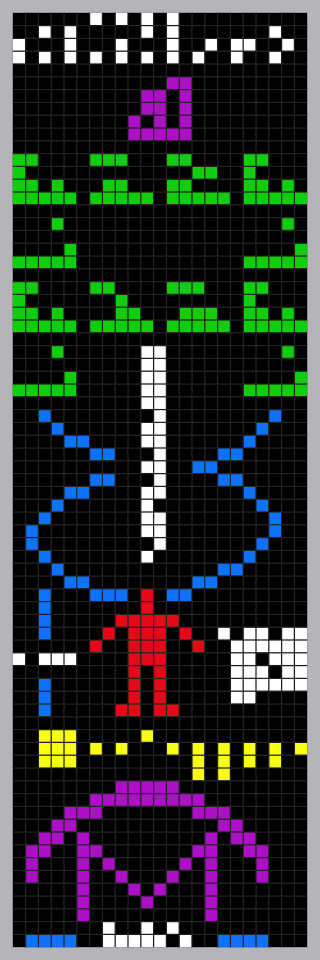

Il 16 novembre del 1974 gli astronomi lanciarono dal Radiotelescopio di Arecibo un messaggio a radiofrequenze verso l’ammasso di galassie M13, composto da 1679 bit. (prodotto di due numeri primi: 23 e 73).

Il contenuto del messaggio fu ideato da Frank Drake, astronomo statunitense attivo nella ricerca di forma di vita intelligenti nel cosmo, con la collaborazione, tra gli altri, di Carl Sagan.

Il messaggio era composto da 7 parti che sono visibili disponendo gli 0 e 1 in una matrice di 73 righe e 23 colonne ( crittogramma di Drake, l‘unica disposizione che può fornire informazioni ):

Per il contenuto del messaggio fu usato il linguaggio universale della matematica e che potrebbe rappresentare una speranza per contattare in maniera compiuta una civiltà aliena.

Tuttavia l’efficacia dell’esperimento fu oggetto di controversie e critiche, poiché non è affatto scontato che eventuali destinatari siano in grado di decrittare prima e poi di comprendere il messaggio.

In effetti la civiltà aliena che si vedesse recapitato sui proprio strumenti la sequenza di 1679 “zero e uno” dovrebbe capire che deve essere scomposto e riorganizzato in un matrice di 73 righe e 23 colonne, e interpretare il crittogramma di Drake, nella maniera corretta, senza avere un termine di paragone.

Potremmo dire che i 1679 bit del messaggio di Arecibo rappresentino un forma di crittografia “intrinseca” ma come diceva Carl Sagan, i messaggi inviati verso le stelle sono anche per noi stessi, per capire il nostro ruolo nel cosmo e come desideriamo raccontarci in una prospettiva “più ampia”.

fonti: https://en.wikipedia.org/wiki/Arecibo_message,

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…